读者 Eric 提交了一个恶意 HTML 页面,其中包含带有恶意软件的 BASE64 图像。

让我们来看看。使用我的工具base64dump.py我在 HTML 代码中搜索长 BASE64 字符串:

看起来确实有2张图片。一个 GIF 和一个 SVG 文件。

让我们仔细看看:

GIF 文件具有非常高的熵,并且没有长字符串。而 SVG 文件包含 BASE64 数字的字节序列,长度为 596938 字节。

所以很可能在 SVG 文件中隐藏了一些东西。

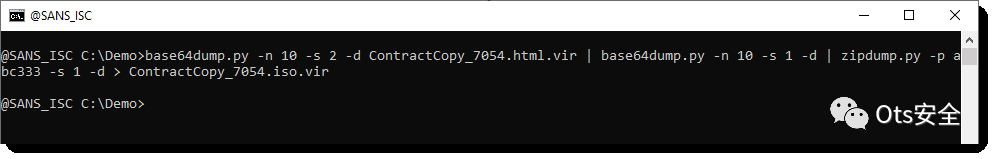

让我们尝试第二级 base64 解码:

PK:那可能是一个 ZIP 文件。让我们试试zipdump.py:

它确实是一个 ZIP 文件,但它受密码保护。让我们 grep 获取 HTML 文件中的密码:

看起来 abc333 是密码。我们试试看:

ZIP 文件包含一个 ISO 文件。

让我们看一下isodump.py:

isodump.py 只看到一个文本文件。恶意文档(现在很明显这是恶意的)仅包含一个文本文件,这是非常不可能的。发生了什么,是有一个二级卷描述符,但 isodump 使用的 pathlab 模块无法识别二级卷。

由于我现在希望该 ISO 文件中有一个 Windows 可执行文件,因此我使用pecheck.py来创建 PE 文件:

事实上,我们有一个 32 位的 DLL,原来是QBot。

QBot沙箱检测报告:https://www.virustotal.com/gui/file/8bf00c146ff533fa193c448d5ccdeb0ba5f56764d290b3de0f55f1b40acf810a

7-zip 实用程序可以帮助我们查看 ISO 文件,但它不接受 ISO 文件作为通过标准输入的输入。

所以我首先必须将文件写入磁盘,然后让 7-zip 对其进行分析:

tools - 工具

base64dump.py

https://blog.didierstevens.com/2022/07/19/update-base64dump-py-version-0-0-23/

zipdump.py

https://blog.didierstevens.com/2022/05/13/update-zipdump-py-version-0-0-22/

isodump

https://github.com/DidierStevens/Beta/blob/master/isodump.py

pecheck.py

https://blog.didierstevens.com/2022/05/26/update-pecheck-py-version-0-7-15/

如有侵权请联系:admin#unsafe.sh