在WEB实战渗透中,信息收集,资产收集至关重要。

所收集到的信息,资产决定了最后成果的产生。

信息收集个人理解更偏向于单一系统下组件,指纹等常规信息的收集,整合。

资产收集则更偏向于针对一个网站,一个公司,一个域名全方面的信息收集,信息资产包括但不限于子域名,app,小程序等。

当然最主要的是找一些不对外公开的线上系统,往往这些系统更容易出现漏洞,也可以拿到很高的奖励或积分。

两者收集的思路不能局限,发散而聚合,特此整合一些优秀的信息收集,资产收集文章,分享出来一起学习大佬们的思路,最终形成自己的收集体系。

今天分享一些WEB信息/资产收集的武器库。

武器库

1、ARL资产侦察灯塔系统

https://github.com/TophantTechnology/ARL

简介:

旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

2、LangSrcCurise资产监控系统

https://github.com/LangziFun/LangSrcCurise

简介:

LangSrcCurise资产监控系统是一套通过网络搜索引擎监控其下指定域名,并且能进行持续性信息收集整理的自动化资产监控管理系统,基于Django开发。

3、hawkeye

https://github.com/0xbug/Hawkeye

简介:

监控github代码库,及时发现员工托管公司代码到GitHub行为并预警,降低代码泄露风险。

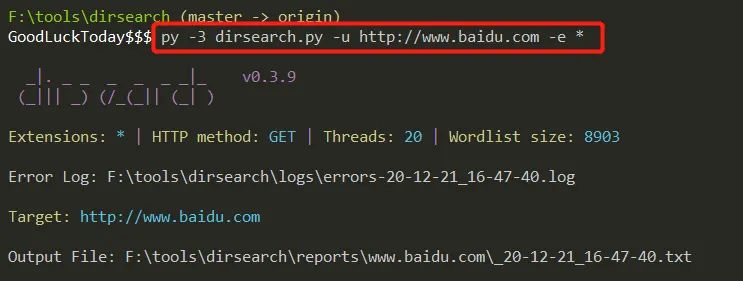

4、dirsearch

https://github.com/maurosoria/dirsearch

简介:

Dirsearch是一个成熟的命令行工具,主要用于探测WEB服务器下的敏感文件/目录。

快速使用:

python3 dirsearch.py -u <URL> -e *

-e *:代表探测所有后缀目录文件。也可以指定特定文件后缀,比如:-e php

5、JSfinder

https://github.com/Threezh1/JSFinder

简介:

JSFinder是一款用作快速在网站的js文件中提取URL,子域名的工具。

快速使用:

python JSFinder.py -u http://www.baidu.com

6、Linkfinder

https://github.com/GerbenJavado/LinkFinder

简介:

Linkfinder基于python,是一款用于发现JavaScript脚本中链接以及敏感参数的工具

快速使用:

python3 linkfinder.py -i http://www.baidu.com -d

-i:指定url,或者js文件地址

-d:如果只指定域名,则配合-d参数自动枚举js文件

7、httpx

https://github.com/projectdiscovery/httpx

简介:

httpx可以用于批量检测域名存活性,并且可以根据规则获取响应title,ip地址,响应状态码等,具体如下:

快速使用:

httpx -l 域名列表txt -title -content-length -status-code

8、MarkInfo

https://github.com/UUUUnotfound/BurpSuite-Extender-MarkInfo

简介:

一款用于Burp标记敏感信息的插件工具

快速使用:

BurpSuite -> Tab:Extender -> Tab:Extensions -> Add

9、白鹿社工字典生成器

链接:https://pan.baidu.com/s/1UDP7QSyenroHQBCgfYD4EA

提取码:wyh3

简介:

一款可以用于自定义字典的工具

快速使用:

10、TheKingOfDuck的FuzzDicts

https://github.com/TheKingOfDuck/fuzzDicts

简介:

Web Pentesting Fuzz 字典,一个就够了。

快速使用:

11、网盘在线搜索工具

凌风云:https://www.lingfengyun.com/

蓝菊花:http://www.lanjuhua.com/

大力盘:https://www.dalipan.com/

猪猪盘:http://www.zhuzhupan.com/

PanSou:http://www.pansou.com/

盘飞飞:https://panfeifei.com/

12、一些在线网站、

https://iao.su/2495/

http://www.beianbeian.com/

https://www.dnsdb.io/zh-cn/

https://www.shodan.io/

https://who.is/

https://www.virustotal.com/gui/home/search

https://www.netcraft.com/apps/?r=toolbar

学习更多技术,关注我:

如有侵权请联系:admin#unsafe.sh