扫码领资料

获黑客教程

免费&进群

这次参加了一个地级市的h攻防演练,第一天打点就发现了四个弱口令,不知道自己的寿命有没有减上一笔。

弱口令进主站后台

我打点一般是先用灯塔系统全部导入,然后看看有没有比较明显的后台地址,比如域名后跟admin这种,很幸运,前三个里面就有一个。

很自觉,先试试弱口令,admin/admin123登陆成功,管理员权限登陆成功。

逛了逛后台,应该只是网站页面的后台地址,没什么数据,上传图片的地方试了试也无果,不觉叹了口气,不过好歹一百分拿下

重整旗鼓再去看看网站前台,是一个某业集团,在前台找了找有没有注入点之类的,因为发现有典型的id=1字样,试了半天也没绕过,可能是我太菜吧。

扫描子域名发现会员中心

扫扫子域名,发现一个会员中心,看到这个页面我就感觉这个页面肯定有点东西。

可以看到有导购登陆、门店登陆、经销商登陆和会员登陆共四个登陆口,挨个去试了试弱口令都不行,果然没这么简单。

想必这个页面也有后台,而且这个后台应该存有这些登陆口的账号数据,但这个后台好像没这么简单,御剑等目录扫描工具都没扫描出来。

收心仔细观察了下导购登陆、门店登陆、经销商登陆和会员登陆口的url地址,发现都是导购是/Web/Saler/index.html,

门店是/Web/Store/index.html,原来还是有规律的啊,

猜测管理员是/Web/Admin/index.html不行

又试了试/Web/Manager/index.html,好家伙终于让我找到了。

试了试弱口令,admin/123456登陆成功,激动的心颤抖的手,这是不是看管理员界面不好找就放弃设置强密码了。

逛了逛管理员界面,好多东西,前面四个登陆口的账号全有,过去试了试都成功了,全是分啊。

无意中发现的逻辑绕过

把这个页面复制到火狐上的时候,给我弹了个请登录,这看着就像是可以绕过的东西啊,抓包看看,拦截响应。

发现底下有个failed字样,改为succeed后放过,登陆成功。

上传webshell

不过已经不重要了,弱口令直接拿下管理员权限了,这个逻辑绕过也只是多个两三百分,继续逛后台,发现有个可以上传文件的地方,插件看了看是asp框架。

上传个aspx文件试试不行,看来只要txt文件可以上传,抓包改文件后缀,上传成功,上菜刀成功连接。

拿下数据库

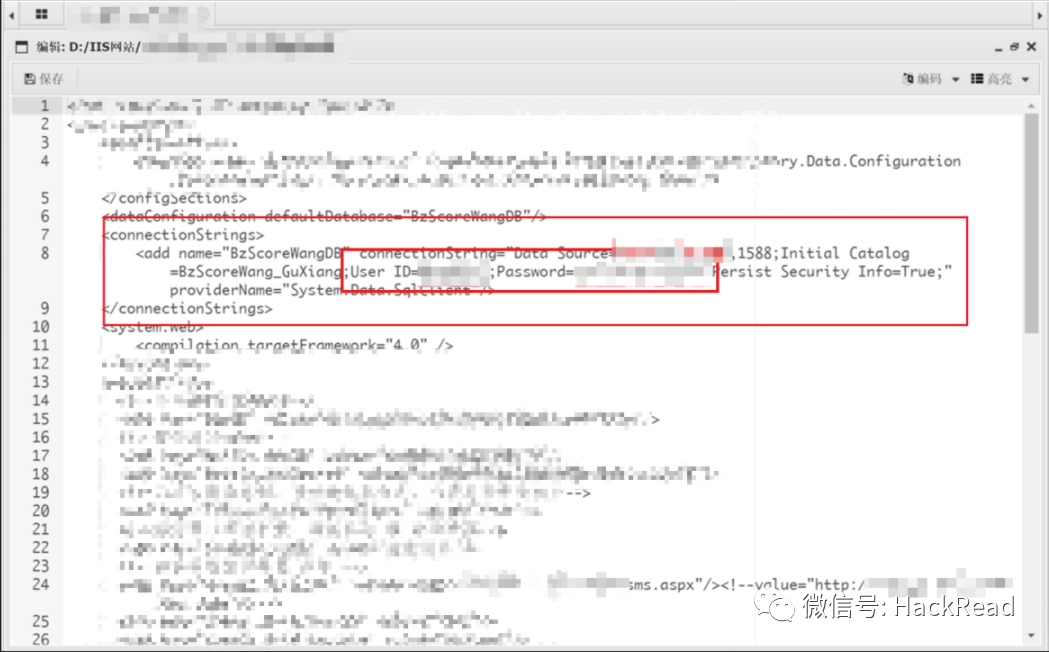

看了看这个服务器的文件,发现这台服务器还有其他公司网站的数据,看来是个开发公司或者服务器商。爽歪歪,网站权限和服务器权限都有了,看看能不能拿下数据库,继续逛逛这后台文件,发现一个里面有写数据库的账号密码和IP端口。

这里推荐个工具,dbeaver数据库连接工具,个人觉得非常好用,各种数据库都可以连接,输入账号密码ip及端口,成功连接,里面很多数据包括账户、姓名、手机号、收货地址等等。至此网站权限、服务器权限、数据库权限就全部拿下了。

总结

弱口令真是红队打点的神兵利器,是永远的0day,这是一次典型的利用弱口令进后台然后上传webshell拿权限的案例,需要注意的是有的企业会隐藏或者复杂化后台地址,让我们无法用字典轻易扫描到,这就需要攻击者们仔细翻阅源代码或者看看网页的url构成规律从中猜测出后台地址。

作者:AK4安全团队Bains(浪飒sec)文章来源:https://www.freebuf.com/articles/network/343766.html

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本公众号及原作者不承担相应的后果

(hack视频资料及工具)

(部分展示)

往期推荐

【精选】SRC快速入门+上分小秘籍+实战指南

爬取免费代理,拥有自己的代理池

漏洞挖掘|密码找回中的套路

渗透测试岗位面试题(重点:渗透思路)

漏洞挖掘 | 通用型漏洞挖掘思路技巧

干货|列了几种均能过安全狗的方法!

一名大学生的黑客成长史到入狱的自述

攻防演练|红队手段之将蓝队逼到关站!

看到这里了,点个“赞”、“再看”

如有侵权请联系:admin#unsafe.sh