2022.10.13~10.20

攻击团伙情报

“海莲花”APT近期攻击样本分析报告

Lazarus组织使用DLL旁加载技术攻击样本分析

FIN7组织更新JssLoader用于定向网络钓鱼

TeamTNT组织疑似卷土重来

攻击行动或事件情报

CuckooBees活动近期瞄准香港政府

攻击者针对在线文件转换工具用户开展钓鱼攻击

攻击者使用新勒索软件Prestige攻击乌克兰、波兰组织

Caffeine网络钓鱼即服务平台追踪

恶意代码情报

Ducktail新PHP变体攻击Facebook企业账户

新PowerShell后门伪装为Windows系统更新

Magniber勒索软件通过JavaScript文件感染用户

漏洞情报

研究人员发现微软Office 365消息加密方法存在漏洞

攻击团伙情报

01

“海莲花”APT近期攻击样本分析报告

披露时间:2022年10月17日

情报来源:https://mp.weixin.qq.com/s/LkiNNIx5-FlBO8YY4FxzZw

相关信息:

“海莲花”(OceanLotus)是一个被网络安全业行业认为是具有越南政府背景的国家级APT组织,由天眼实验室于2015年首次披露。至少从2014年开始,海莲花便针对东南亚地区的私营公司开展攻击活动,并以在越南制造业、消费品和酒店业开展运营的外国公司为目标。此外,至少从2013年以来,该组织还被发现针对外国政府以及越南持不同政见者和记者。

近日,研究人员捕获到了“海莲花”的攻击活动样本。当用户打开WINWORD.EXE时,会加载恶意文件(MSVCR100.dll),该恶意文件会释放3个文件,分别执行持久化、下载下一阶段后门和信息收集并回传,该样本采用白+黑的方式实现防御规避,通过创建计划任务实现持久化。此外,样本会通过不透明谓词、花指令等方案对抗静态分析。

02

Lazarus组织使用DLL旁加载技术攻击样本分析

披露时间:2022年10月12日

情报来源:https://asec.ahnlab.com/en/39828/

相关信息:

在跟踪Lazarus攻击组时,研究人员发现攻击者在初始入侵阶段滥用合法应用程序来实现其攻击过程的下一阶段,从而使用 DLL 旁加载攻击技术。

攻击者使用了旧版本的初始化过程,通过该进程分发了用于初始妥协的后门恶意软件。之后,执行的后门恶意软件很可能创建了wsmprovhost.exe并执行了额外的DLL旁加载有效负载。

攻击者将恶意软件包含在BugTrap项目源代码中,这是github上的一个开源代码,以“mi.dll”的名义分发它。在wsmprovhost.exe的进程内存中执行的恶意 mi.dll包括使用 AES-128 算法在内部加密的附加二进制文件,并且在执行该二进制文件的那一刻,它使用通过参数传输的解密密钥来解密二进制文件,然后再在内存中运行其他恶意软件。

还发现lazarus不仅通过wsmprovhost.exe执行恶意软件还通过其他正常的Windows程序(如dfrgui.exe)执行恶意软件。

03

FIN7组织更新JssLoader用于定向网络钓鱼

披露时间:2022年10月19日

情报来源:https://mp.weixin.qq.com/s/uqUCBPqHkWqnFMExx8qqBA

相关信息:

FIN7是一个具有俄语背景出于非法经济犯罪目的的黑客组织,自2013年活跃至今,其主要攻击目标为欧美地区的金融、零售、酒店等行业。FIN7在历史攻击活动中展现出对javascript、powershell等类型攻击载荷的青睐,而且其曾使用Carbanak武器库。FIN7与具有相似背景相同非法敛财目的的FIN4、FIN5、FIN6、FIN8、FIN10均存在紧密联系。

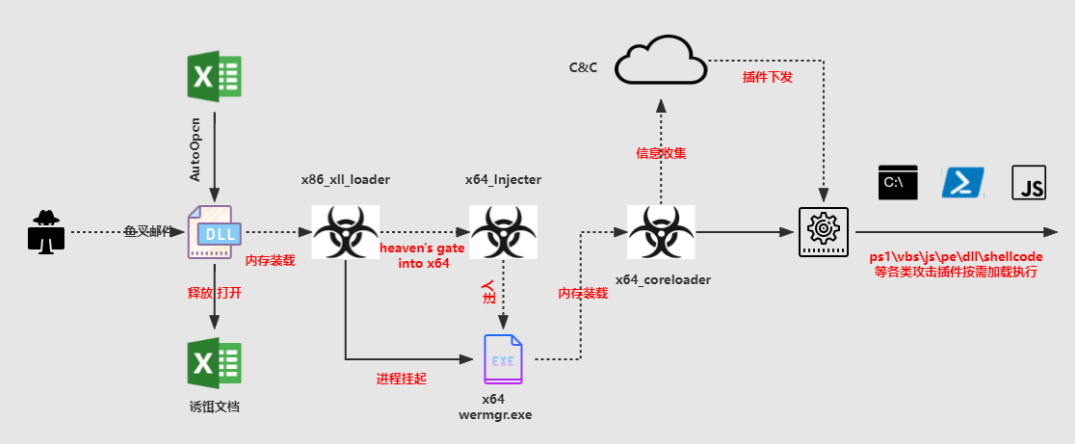

近期监测发现,今年7月下旬开始,FIN7对某目标发起多次鱼叉邮件攻击,深入分析攻击事件,有如下发现:

1. 鱼叉邮件投递攻击诱饵为发票申请相关,xlsx诱饵由攻击样本释放,多起攻击事件中使用的诱饵完全一致,疑似使用相同模板生成的泛化攻击样本。

2. 原始攻击样本均为xll文件类型(Excel扩展插件),且针对攻击目标主机环境为装有32位office excel的64位Windows操作系统。核心载荷为内存C++ JssLoader木马。

04

TeamTNT组织疑似卷土重来

披露时间:2022年10月19日

情报来源:https://www.trendmicro.com/en_us/research/22/j/teamtnt-returns-or-does-it.html

相关信息:

近期,研究人员捕获了针对云和容器的恶意加密货币挖矿样本,经分析发现,该样本攻击例程与网络犯罪组织TeamTNT使用的例程相似。

此次活动例程主要利用Docker基础设施来实施感染、下载和运行各种shell脚本操作,然后通过ZGrab、massscan、pnscan和Redis等工具以类似蠕虫的方式传播并最终安装XMRig恶意软件。目前,活动使用的一个域:oracle[.]zzhreceive[.]top,与加密货币挖矿组织WatchDog关联,据记录该组织使用和TeamTNT组织相同的域。

根据此次活动样本可推测,TeamTNT似乎已经回归,或者是又出现了一个模仿TeamTNT攻击例程的山寨组织正在部署XMRig加密货币矿工,但更可能是由另一个名为WatchDog的加密货币挖矿组织部署。

攻击行动或事件情报

01

CuckooBees活动近期瞄准香港政府

披露时间:2022年10月18日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/spyder-loader-cuckoobees-hong-kong

相关信息:

研究人员于2022年5月首次记录了Operation CuckooBees活动,该活动至少从2019年以来一直在秘密进行情报收集,主要目的是从受害者那里窃取知识产权和其他敏感数据。这项活动至少从2019年开始持续。研究人员表示,攻击者窃取了数百千兆字节的信息,并且他们“针对受害者开发的知识产权,包括敏感文档,蓝图,图表,公式和与制造相关的专有数据。他们还窃取了可用于未来网络攻击的数据,例如凭据,客户数据和有关网络架构的信息。

近期研究人员观察到了CuckooBees的后续活动,活动攻击者利用了Spyder Loader恶意软件,且本次主要针对香港政府组织。Spyder Loader恶意软件于2021年3月首次公开讨论,常被用于对信息存储系统进行针对性的攻击、收集受感染设备的信息、执行恶意负载及脚本并与C2服务器通信。目前,CuckooBees活动已持续数年,其背后的攻击者极其顽固且擅于进行隐蔽操作。

02

攻击者针对在线文件转换工具用户开展钓鱼攻击

披露时间:2022年10月14日

情报来源:https://blog.cyble.com/2022/10/14/online-file-converter-phishing-page-spreads-redline-stealer/

相关信息:

最近,研究人员发现了一个钓鱼网站“hxxps://convertigoto.net/”,攻击者通过创建与“convertigoto”正版在线文件转换工具网站相似的网络钓鱼网站诱导用户最终下载RedLine Stealer恶意软件。

实际感染始于用户单击网络钓鱼站点中的“下载”按钮,该按钮首先会下载一个名为“YourConvertedFile634643.zip”的文件。其包含一个“YourConvertedFile.lnk”快捷文件,执行快捷方式文件后,它使用curl命令下载2个批处理文件并最终启动名为“3.bat”的批处理文件,该文件最终会下载带有PDF文件图标并命名为“YourConvertedFile59417.exe”的可执行payload。该恶意载荷是一种名为“RedLine Stealer”的已知恶意软件。它由C#编写,使用SOAP API与其C2服务器进行通信。该窃取程序能够从Web浏览器、加密货币钱包以及FileZilla、Discord、Steam、Telegram和VPN客户端等应用程序中窃取敏感信息。此外,RedLine Stealer背后的威胁组织十分活跃,并以MaaS模式进行销售。

03

攻击者使用新勒索软件Prestige攻击乌克兰、波兰组织

披露时间:2022年10月14日

情报来源:https://www.microsoft.com/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

相关信息:

Prestige是一种新的勒索软件,正被攻击者用于针对乌克兰和波兰的运输和物流组织的攻击活动。Prestige恶意软件于10月11日首次在野使用,与HermeticWiper恶意软件的攻击目标有重叠。HermeticWiper是一种擦除器恶意软件,此前曾在针对乌克兰组织的攻击活动中被部署。与Prestige有关的攻击在过去两周影响了乌克兰的多个关键基础设施组织。

研究人员发布了Prestige勒索软件部署的三种方法。

方法一:将勒索软件的payload复制到远程系统的ADMIN$共享中,使用Impacket在目标系统上远程创建Windows Scheduled Task来执行payload。

方法二:将勒索软件的payload复制到远程系统的ADMIN$共享中,使用Impacket在目标系统上远程调用编码的PowerShell命令来执行payload。

方法三:将勒索软件负载复制到Active Directory域控制器中并使用默认域组策略对象将其部署到系统中。

成功部署后,Prestige勒索软件有效负载将在其加密的每个驱动器的根目录中放置名为“README.txt”的勒索记录,且加密文件扩展名为.enc。

04

Caffeine网络钓鱼即服务平台追踪

披露时间:2022年10月10日

情报来源:https://www.mandiant.com/resources/blog/caffeine-phishing-service-platform

相关信息:

研究人员在2022年3月调查相关网络钓鱼活动时,发现攻击者使用了名为“Caffeine”的共享网络钓鱼即服务 (PhaaS) 平台。“Caffeine”是一个功能丰富的PhaaS平台,功能包括(但不限于)制作定制的网络钓鱼工具包、管理中间重定向页面和最后阶段的诱饵页面、动态生成托管恶意负载的URL以及跟踪电子邮件活动等。

Caffeine提供了多种网络钓鱼模板,包括Microsoft 365以及针对中文和俄文平台的各种诱饵。此外,该平台也允许攻击者使用其自己的基于Python或PHP的电子邮件管理实用程序向其目标发送网络钓鱼电子邮件。Caffeine PhaaS平台对犯罪分子提供了相对较低的门槛,且该平台具有开放的注册流程,允许任何人加入并开展网络钓鱼攻击,目前已被许多恶意攻击者(例如 APT29)用于凭证盗取钓鱼活动。

恶意代码情报

01

Ducktail新PHP变体攻击Facebook企业账户

披露时间:2022年10月13日

情报来源:https://www.zscaler.com/blogs/security-research/new-php-variant-ducktail-infostealer-targeting-facebook-business-accounts

相关信息:

研究人员发现,Ducktail Infostealer的新PHP版本正通过伪装成免费或破解的应用程序安装程序来分发,受影响的程序包括游戏、Microsoft Office应用程序、Telegram等,恶意安装程序大多以ZIP文件格式托管在一个文件共享网站:mediafire[.]com上。

Ducktail是一种信息窃取恶意软件,自2021年以来一直存在,它与一个越南威胁组织有关。此次恶意活动主要针对Facebook企业账户,旨在窃取用户浏览器凭据并最终劫持Facebook账户信息。在这次活动中,威胁参与者以JSON格式在新托管的网站上保留数据。这些数据被使用并在以后调用以在受害者的计算机上执行窃取活动。盗窃完成后,将使用同一网站来存储被盗数据。

02

新PowerShell后门伪装为Windows系统更新

披露时间:2022年10月18日

情报来源:https://www.safebreach.com/resources/blog/safebreach-labs-researchers-uncover-new-fully-undetectable-powershell-backdoor/

相关信息:

研究人员近期发现了新型的完全不可检测(FUD)的PowerShell后门。该恶意软件由一个复杂且未知的威胁组织创建且已攻击了100名受害者。此外,该PowerShell后门主要通过伪装成Windows更新过程的一部分,最终成功在受害者系统中植入。

活动感染链始于某网络钓鱼活动中恶意的Word文档:Apply Form.docm,该Word文档伪装为LinkedIn的工作机会以诱使受害者打开。文档包含一个启动PowerShell脚本的宏,该恶意宏释放updater.vbs,然后创建一个伪装成Windows更新一部分的计划任务。在执行计划任务之前,updater.vbs还会创建两个PowerShell脚本:Script.ps1和Temp.ps1。其中cript1.ps1与C2服务器进行通信,Temp.ps1脚本则解析和执行相关命令。目前,PowerShell后门可绕过VT下的所有安全供应商的扫描程序。

03

Magniber勒索软件通过JavaScript文件感染用户

披露时间:2022年10月13日

情报来源:https://threatresearch.ext.hp.com/magniber-ransomware-switches-to-javascript-targeting-home-users-with-fake-software-updates/

相关信息:

研究人员披露了Magniber勒索软件恶意活动.该活动通过伪装成软件更新来定位家庭用户,向目标传播Magniber,这是一个单客户端勒索软件家族。值得注意的是,攻击者使用巧妙的技术来逃避检测,例如在内存中运行勒索软件,绕过Windows中的用户账户控制(UAC),以及绕过通过使用系统调用而不是标准Windows API库来监视用户模式挂钩的检测技术。

感染链从攻击者网站的网络下载开始。网站要求用户下载包含JavaScript文件的ZIP文件,该文件声称是重要的防病毒或Windows 10软件更新。Magniber恶意软件会枚举文件并根据列表检查其文件扩展名。最后,恶意软件在每个目录中释放一个带有加密文件的赎金记录,并通过在网络浏览器中打开该记录将其显示给受害者。

漏洞情报

01

研究人员发现微软Office 365消息加密方法存在漏洞

披露时间:2022年10月14日

情报来源:https://www.govinfosecurity.com/microsoft-email-encryption-vulnerable-to-structural-leaks-a-20262

相关信息:

据研究人员称,由于存在缺陷的Office 365消息加密(OME)安全方法,该安全漏洞可被用于推断消息内容。出现这个问题是因为微软使用了美国NIST(美国国家科学技术研究院)定义的Electronic Cookbook/ECB分组密码保密模式。然而,这种模式早已被证明是有缺陷的,但问题是它的替代品无法在2023年之前推出。该漏洞可以允许访问第三方流氓软件,他们可以破译加密的电子邮件,从而暴露用户的敏感通信。由于ECB会泄露消息的结构信息,导致机密性丢失。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh