勒索软件领域在数量方面并没有发生变化,但SecureWorks的研究人员报告,2022年5月和6月的事件响应活动表明,勒索软件攻击的成功率有所下降。不过,现在下结论还为时过早。几个原因可以解释成功的勒索软件攻击减少的原因,尤其是乌克兰战争对勒索软件威胁分子带来的破坏性影响、旨在给勒索软件运营团伙带来阻力的经济制裁以及Gold Ulrick的Conti勒索软件即服务活动销声匿迹。

2022年勒索软件趋势

研究人员还想知道是否出现了一种新趋势,包括攻击数量更多的小组织而不是攻击大公司,因为这可能是网络犯罪分子减小执法部门打击力度的一种方式。

另一方面,网络防御者看到成功防御勒索软件的机会窗口缩小了。这个窗口是指最初的入侵到部署勒索软件和加密数据这段时间。2022年,窗口的中位数长度为4.5天,相比之下2021年为5天;2021年的平均逗留时间为22天,而2022年为11天。这意味着勒索软件运营团伙在管理时间方面更高效了,而且在受攻击系统上逗留的时间比以前少。

针对这些攻击的最有效的措施当然是,在任何额外的攻击载荷被部署以及在攻击者发起横向移动操作之前防止或检测初始攻击。

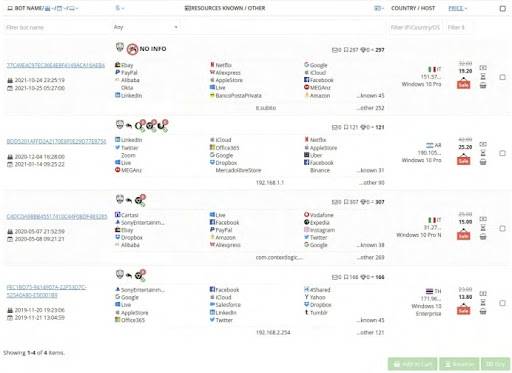

毫无疑问,最初的主要攻击途径是利用远程服务和滥用凭据(图A)。

图A. 勒索软件攻击的初始访问途径,2021年6月至2022年6月(来源:SecureWorks)

勒索软件运营团伙还越来越多地使用以Rust或Go编程语言开发的跨平台恶意软件,这使他们得以在多个不同平台上编译恶意软件,无需更改代码。

“黑客和泄露”攻击仍然是一大威胁

一些网络犯罪团伙已决定不使用勒索软件。相反,他们在索要赎金之前破坏系统并窃取敏感信息。如果受害者不付款,就公开泄露数据。

使用这种攻击的团伙常常通过面向互联网的VPN服务来攻击系统,他们可能利用其漏洞,或者使用安全性弱或被盗的凭据。一旦进入系统,他们常常使用操作系统的原生工具来完成其任务,这使得他们更难被发现。

最大的初始攻击途径:利用远程服务

据SecureWorks的数据显示,利用面向互联网的系统(无论是设备、服务器还是服务)上的漏洞已成为2021年最常见的初始访问途径(IAV)。威胁分子往往使用任何可能帮助他们破坏系统的漏洞,而防御者在打补丁方面往往动作偏晚。

最危险的漏洞是那些允许在没有任何身份验证的情况下远程执行代码的漏洞。

研究人员还特别指出,从防御的角度来看,尝试检测漏洞而不是检测漏洞利用工具更值得关注,因为后者有时可以被修改,可能逃避检测。

信息窃取程序和加载程序恶意软件

Emotet死灰复燃表明了一些网络犯罪团伙如何阴魂不散,即使执法部门端掉了他们的基础设施。Emotet是一种加载程序恶意软件,能够在系统中植入另外的恶意软件。

加载程序是在感染初期阶段所使用的软件,用于安装其他恶意软件,这些恶意软件常常是勒索软件或信息窃取程序。Bumblebee就是一个例子,这种迅猛发展的威胁用于投放Cobalt Strike和Metasploit攻击载荷,甚至是新的Sliver框架攻击载荷,但外面有几种高效的加载程序。

信息窃取程序恶意软件通常用于收集有效凭据,然后在Genesis Market、Russian Market或2easy之类的网络犯罪地下市场上出售这些凭据。

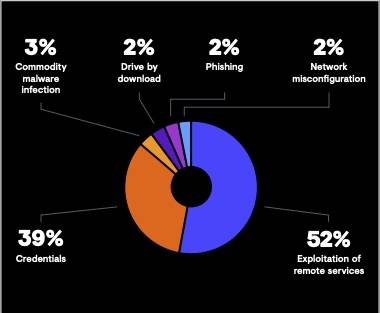

Genesis市场自2018年以来一直很活跃,并出售访问受害者计算机的权限,这可能导致凭据被盗。列出了每个访问权限以及机器上可用的凭据,自定义机器人软件让网络犯罪分子可以克隆受害者的浏览器(图 B)。

图B. Genesis市场上的受攻击机器列表(来源:SecureWorks)

据研究人员声称,目前主要的信息窃取程序恶意软件系列是RedLine、Vidar、Raccoon、Taurus和AZORult。

路过式下载仍不可忽视

路过式下载是一种用于让毫无戒心的用户通过访问受感染或欺诈性网站来下载恶意软件的手段。

比如说,威胁团伙Gold Zodiac大量使用搜索引擎优化(SEO)投毒方法,使用多层公共博文和受感染的WordPress网站,将感染性链接放在谷歌的搜索引擎结果之上。一旦用户访问了其中一个,就会被诱骗下载GootLoader,这反过来导致下载Cobalt Strike攻击载荷以投放勒索软件。

商业电子邮件入侵

2022年,商业电子邮件泄露(BEC)仍然与勒索软件一道是主要威胁。联邦调查局(FBI)报告,2021年由此造成的损失高达24亿美元。

SecureWorks的分析显示,与2021年同期相比,2022年上半年BEC同比增加27%,事件仍使用完全相同的简单但有效的手段。

攻击者最常用的方法是通过冒充公司经理或主管,并使用不同的社会工程伎俩,企图让被盯上的公司向他们拥有的银行账户进行电汇。攻击者通常会入侵公司的电子邮件帐户,好让他们的邮件看起来更合法。

网络间谍活动悄然地继续

敌国政府撑腰的网络间谍活动一直在进行,在2022年没有带来太多的新手法,因为攻击者可能不需要非常高超的水平就能得逞。

亚洲的威胁分子主要使用PlugX和ShadowPad作为主要的恶意软件,常常使用DLL侧载来安装和执行其恶意软件。

除了攻击国内外的不同政见者外,伊朗还不断攻击以色列及其他中东国家。 2021年和2022年,一些威胁分子与伊朗政府之间的联系也越来越紧密。从技术角度来看,大多数伊朗攻击者使用DNS隧道作为一种规避手段。一些攻击者则部署了勒索软件,但它可能用于破坏而不是牟取任何经济利益。

俄罗斯的网络间谍能力没有太大变化,依然针对西方,尤其是针对北约联盟。据SecureWorks声称,虽然自俄乌战争开始以来,预计俄罗斯方面具备先进的破坏能力,但所做的尝试并未对冲突产生太大影响。然而,乌克兰国家计算机应急响应小组CERT-UA的报告显示,俄罗斯人有条不紊地攻击乌克兰目标。

朝鲜的威胁分子仍然专注于攻击金融领域,尤其是加密货币。2022年3月,臭名昭著的Lazaru威胁团伙闯入了基于以太坊的加密货币钱包Ronin的一些验证器节点,设法窃取了逾5.4亿美元。

绕过多因素身份验证(MFA)

几个威胁团伙已成功入侵了尚未使用多因素身份验证(MFA)的帐户,还添加了各自的设备,因此如果MFA被激活,它将被绕过。

另一种仍然广泛使用的手段是“提示轰炸”手段,即攻击者通过生成众多MFA提示的重复登录尝试,最终让目标不堪重负。攻击者希望用户分心或愤怒到足以接受其中一个登录尝试。

攻击者还可能使用社会工程伎俩绕过MFA,为此打电话给用户,并使用各种策略让用户证实目标服务上的身份验证。

其他方法可能是使用采用透明反向代理的网络钓鱼工具包,以便实时收集凭据和会话 cookie,并绕过MFA。

本文翻译自:https://www.techrepublic.com/article/state-of-the-threat-ransomware-hitting-companies-hard/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh