中国共产党第二十次全国代表大会于2022年10月22日在北京胜利闭幕,23日二十届一中全会召开。

借着这喜庆的日子,分享个工具给大家。本程序仅限于网安民警使用,如果你不在网安名册中,请不要找我了。

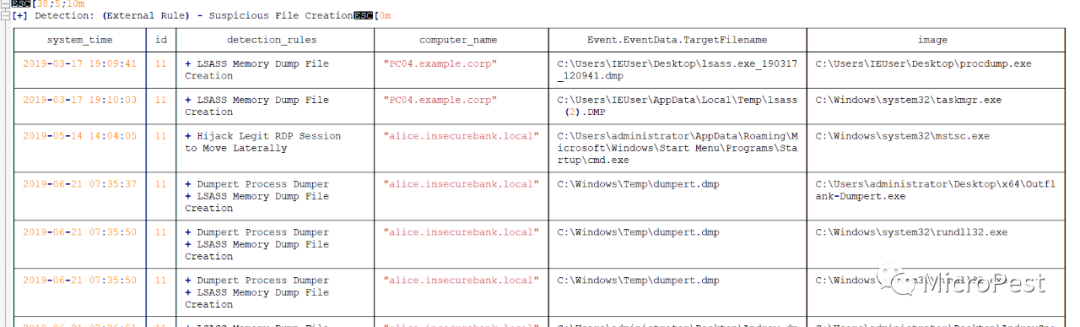

工具写于2020年、2021年间,当时碰到的问题场景是:面对着windows的事件日志如何筛出其中的威胁内容,成为了一个课题,后利用开源的yml规则库写成了这个工具。自从,有了识别出事件日志中的威胁行为,加快了对日志的审查,很实用,但也限于此规则库的“威力”,仅是一种参考。

程序运行于x64位系统下,不支持x86。

由几部分构成:

1)程序:EvtxAnalyser.exe、EvtxAnalyser.dll;

2)反跟踪:AntiTrace.dll;

3)规则库:rules;

程序界面如下示:

目前,有两项功能:

一是对整个事件日志的识别,利用规则挖掘出可能存在的威胁,形成txt文档;

二是对单个事件ID号进行检索,形成json,提供阅读。

如果你是网安民警,可以加我微信号:D80999348 索要。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NDcxMDQzNA==&mid=2247487427&idx=1&sn=cf2ac200a9b81f90d824c2be8151a326&chksm=a682d90e91f5501870646f9b0ec1f15abbe95711300c3b91e277dd82079e8e86d0dc68cab3a8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh