必看!莫让世界杯成为“骗子的狂欢”;勒索软件大爆炸!仅攻击医疗机构已对全球经济造成920亿美元损失。

2022-11-21 09:58:22 Author: mp.weixin.qq.com(查看原文) 阅读量:15 收藏

2022-11-21 09:58:22 Author: mp.weixin.qq.com(查看原文) 阅读量:15 收藏

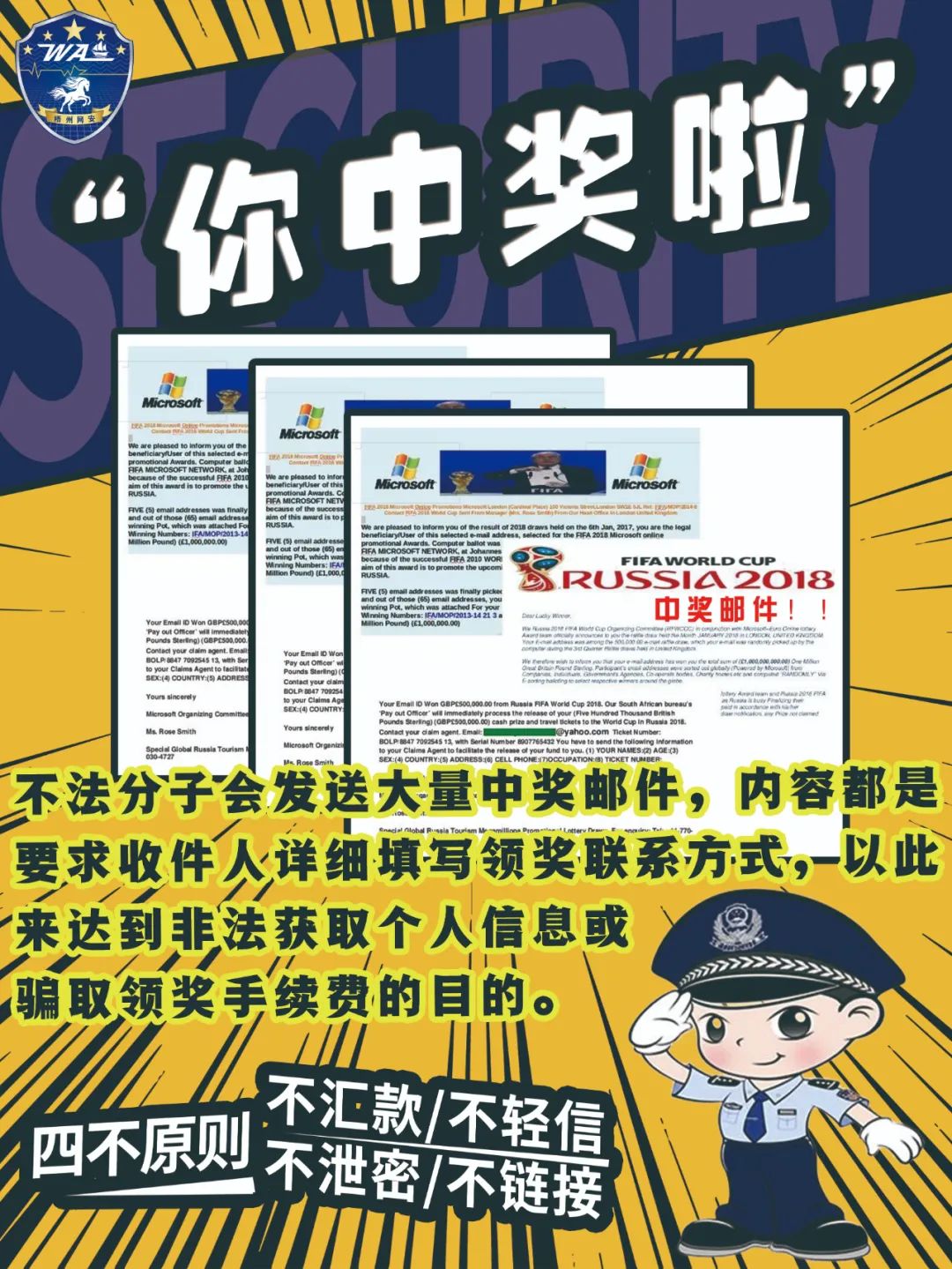

卡塔尔世界杯今日凌晨开幕

就在各位球迷

满怀期待的时候

骗子们已经蠢蠢欲动

如今骗局方式繁多

稍不留神就会上当受骗

但是请你放心

网警叔叔来教你如何防范骗局

勒索软件大爆炸!

仅攻击医疗机构已对全球经济造成920亿美元损失。

全球医疗保健组织因遭受勒索软件攻击停机而承受的业务中断总计7381天,相当于20多年;

有研究发现20个不同行业的平均每分钟停机成本估算为8662美元,以此计算,医疗保健组织仅因系统停机就损失了超过920亿美元。

重要发现

共有500起针对医疗机构的勒索软件攻击;其中2021年攻击数量最多,共发生166起。 共12961家独立医院/诊所/组织可能受到攻击影响。 攻击至少影响到4884万7107份个人病历,其中接近半数(约2000万份)来自2021年。 赎金要求从900美元到2000万美元不等。 我们估计,黑客索取的赎金总额已超过12亿美元。 我们估计,受害者已向黑客支付了近4400万美元赎金。 勒索攻击造成的停机时间从几小时到七个月(期间系统无法满负荷运转)不等。 攻击引发的平均停机时间从2021年和2022年开始急剧增加,分别为19.5天和16天。 全球勒索软件引发的医疗机构停机总成本估计为920亿美元。 Conti、Pysa、Maze、Hive和Vice Society成为占比最高的几种勒索软件毒株,前三种在2020/2021年间占据主导地位,后两种在2021/2022年间占主导地位。

针对医疗保健组织的

逐年/逐月勒索软件攻击统计

2022年(截至10月)— 83起 2021年 – 166起 2020年 – 137起 2019年 – 78起 2018年 – 36起

2022年(截至10月)— 535万1462份 2021年 – 2000万8774份 2020年 – 488万9336份 2019年 – 1802万7346份 2018年 – 57万189份

2022年(截至10月)– 16.1天 2021年 – 19.5天 2020年 – 12.3天 2019年 – 13.3天 2018年 – 2.6天

2022年(截至10月)– 514天 (32起事件) 2021年 – 974天(50起事件) 2020年 – 394天(32起事件) 2019年 – 279天(21起事件) 2018年 – 13天(5起事件)

2022年(截至10月) – 1334天 2021年 – 3232天 2020年 – 1685天 2019年 – 1037天 2018年 – 94天

2022年(截至10月) – 166亿美元 2021年 – 403亿美元 2020年 – 210亿美元 2019年 – 129亿美元 2018年 – 117亿美元

勒索软件攻击对医疗机构

造成的真实成本

以色列Hillel Yaffe医疗中心——1000万美元:2021年10月,黑客向以色列Hillel Yaffe医疗中心勒索1000万美元。该中心拒绝付款,整个恢复周期持续了约一个月。 法国Le Centre Hospitalier Sud Francilien——1000万美元:法国CHSF在2022年8月收到1000万美元赎金要求。LockBit团伙随后将赎金要求减少至100万美元,但截至本文撰稿时,受害方仍未付款。目前距离服务中断已过去三周,预计将在11月内全面恢复。 美国UF Health Central Florida——500万美元:虽然尚未确认受害方是否支付了赎金,但院方已经提交一份涉及70万981名患者的数据泄露报告,这似乎表明其没有屈服于黑客的压力。

2022年(截至10月) – 188万7058美元 2021年 – 579万2857美元 2020年 – 69万624美元 2019年 – 38万6067美元 2018年 – 19400美元

2022年(截至10月)– 1887万美元(10起事件) 2021年 – 4055万美元(7起事件) 2020年 – 414万美元(6起事件) 2019年 – 463万美元(12起事件) 2018年 – 97000美元(5起事件)

2022年(截至10月)– 13%(16起事件中,有2起支付了赎金) 2021年 – 9%(35起事件中,有3起支付了赎金) 2020年 – 26%(38起事件中,有10起支付了赎金) 2019年 – 30%(40起事件中,有12起支付了赎金) 2018年 – 36%(14起事件中,有5起支付了赎金)

2022年(截至10月)– 1.566亿美元 2021年 – 9.616亿美元 2020年 – 9460万美元 2019年 – 3010万美元 2018年 – 69万8400美元

2022年(截至10月)– 2140万美元 2021年 – 无法确认支付赎金总额 2020年 –1930万美元 2019年 – 270万美元 2018年 – 38万5714美元

针对医疗机构的勒索软件攻击

仍是一大突出威胁

研究方法

学术性医院 救护服务 诊所:提供全方位医疗保健服务的诊所 诊所网络:由多家诊所组成的体系,提供全方位的医疗保健服务 牙医诊所:提供牙科保健服务的诊所 政府卫生部门:受健康相关数据泄露影响的一般政府部门/实体,例如人类卫生服务部/州政府 家庭/老年护理:包括在当地社区提供社会服务的组织 医院 医院网络:由多家医院组成的体系,提供全方位的医疗保健服务 实验室:以医疗健康为基础的实验室业务 心理健康:为成瘾性等精神疾病提供支持的服务机构 验光诊所:提供眼科保健服务的诊所 药房:专门提供药品的组织/网络 康复服务 医疗研究机构 专科诊所:面向特定医疗保健领域的诊所,例如内科诊所或康复中心 专科诊所网络:同上,但拥有多家诊所/多个运营地点

文章来源 :公安部网安局、安全内参

精彩推荐

最难就业季|“本想先读书躲一躲,谁料行情还不如两年前”

文章来源: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650556638&idx=1&sn=a4d493eec94bb42e10bbbe3f6d5bdf44&chksm=83bd2d3ab4caa42c3813da30780f0ef9bd9000596281d9345406b41ba684d96802c8dcc24a34#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh