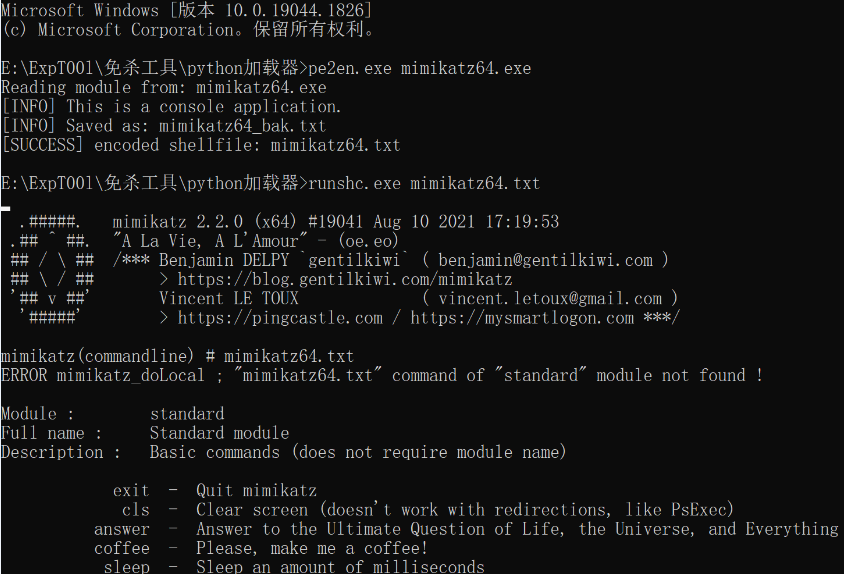

javashellcoder加载iox会报错,可使用runshc间接加载scan -> 扫描程序,体积过大暂时无法加载

项目地址:https://github.com/passer-W/shc_bypass

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxMDMwNDE2OQ==&mid=2247487179&idx=1&sn=bd82f6074bc423c65a6725f02b64b931&chksm=c12c380df65bb11b9e597e5bada12b8add193946f9f14b578c49ec308a79a0fc639abb62dd34#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh