导语:ProxyNotShell Exchange 0day漏洞PoC代码在线公开,已发现在野利用。

ProxyNotShell Exchange 0day漏洞PoC代码在线公开,已发现在野利用。

ProxyNotShell Exchange漏洞是微软Exchange中的两个严重漏洞,CVE编号为CVE-2022-41082、CVE-2022-41040。漏洞影响Exchange Server 2013、2016、2019版本,攻击者利用这两个漏洞可以实现权限提升,在system权限下运行powershell,并在被入侵的服务器上获得任意代码执行权限和远程代码执行权限。

微软在11月的微软补丁日发布了这两个漏洞的安全更新补丁。但研究人员从2022年9月开始就监测到了ProxyNotShell的在野漏洞利用和攻击。

微软在发布ProxyNotShell安全更新后,安全研究人员Janggggg就发布了攻击者使用的PoC漏洞利用代码。漏洞分析师Will Dormann测试了该漏洞利用并确认该漏洞利用可以成功应用于Exchange Server 2016和2019版本,但在Exchange Server 2013上需要做一些修改。

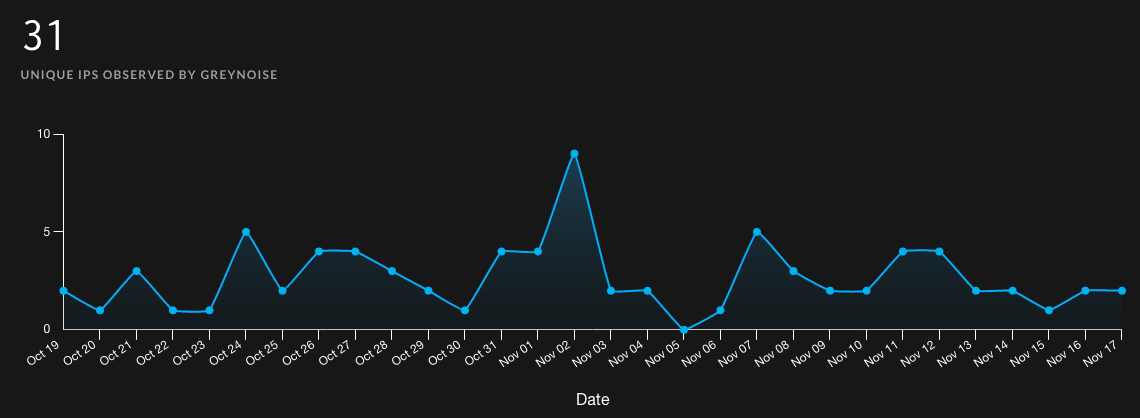

威胁情报公司GreyNoise 追踪了2022年9月起的ProxyNotShell漏洞利用情况,并提供了ProxyNotShell扫描活动以及与这些攻击相关的IP地址。

图 ProxyNotShell漏洞扫描情况

攻击者将这两个漏洞链接在一起来在被入侵的服务器上部署中国菜刀web shell,以实现驻留和数据窃取,并为下一步攻击活动做好准备。

研究人员建议用户安装微软发布的补丁以保护系统免受攻击。

本文翻译自:https://www.bleepingcomputer.com/news/security/exploit-released-for-actively-abused-proxynotshell-exchange-bug/如若转载,请注明原文地址