作为一项利基技术,无人机在市场增长和企业采用率方面大有爆发之势。自然地,这也吸引了威胁行为者的关注,他们开始利用该技术进行监视、有效载荷交付、动能操作,甚至转移受害者注意力。可以说,这种小型的高机动性设备带来了前所未有的网络安全威胁。

目前,无人机拥有独特的法律地位,因为它们被归类为飞行器,也被归类为网络计算设备。从恶意无人机操作者的角度来看,这本质上为操作无人机的犯罪分子提供了高度有利的法律模糊性和保护,因为受害者采取的反击行动可能违反了适用于飞行器的保护法规或法律,同时还违反旨在保护个人计算机、数据和网络的反黑客法律。

本文将通过回顾无人机市场趋势、流行的无人机黑客工具,以及可能用于破坏企业无人机平台的通用无人机黑客技术,探讨围绕无人机平台的网络安全考虑因素,同时,帮助提高人们对该技术的认知水平。

市场概述

根据研究公司Statista的数据显示,到2030年,全球零售无人机市场预计将达到900亿美元,其中,国防、企业和物流是推动增长的主要行业。截至2022年,仅在美国就颁发了近30万个商业飞行员执照,而根据重量和商业合规规定,在联邦航空管理局(FAA)注册的个人无人机有近100万架。

这个数字还不包括由不需要专业执照的业余飞行员或业余爱好者操作的无人机平台,也不包括那些在重量限制阈值(通常<250 克则不需要许可/注册要求)下操作的无人机平台。

在中国,零售无人机市场在2021年达到150亿美元,预计到2024年将超过220亿美元。中国发放的无人机飞行员执照超过了美国,注册飞行员超过78万,注册无人机接近85万。

这些数字表明,曾经空荡荡的天空中可能很快就会充斥数百万架无人机,人们也开始担忧来自天空的威胁,可能会引发企业安全、隐私和潜在网络安全问题。

从有关无人机的一般市场统计数据出发,更好地了解无人机如何对企业运营构成威胁是明智的。从网络犯罪分子的角度来看,无人机是实施恶意攻击的理想工具,因为它们通常在恶意行为者、飞机本身和物理无人机平台执行的操作之间提供更大的隔离层。

笔记本电脑或工作站主要在2D空间物理上运行,并且更容易与最终用户相关联,而无人机(就像一台飞行的计算机)飞行航程为10公里,通常很难追踪到特定的个人或地理区域。此外,无人机在使用上也为网络犯罪分子提供了很大的灵活性,因为它们价格低廉、易于修改,与黑客通常使用的半固定工作站相比,它们可以在更大范围的天气条件、飞行距离和海拔高度下运行。

空中入侵

让我们深入研究一些案例,看看企业应该如何解释进入其领空的外部无人机以及企业运营的无人机面临的网络威胁。

非企业拥有或运营的外部无人机可以实现许多目标,这对希望攻击组织的网络犯罪分子十分有用。这些目标包括但不限于现场监视、摄影侦察、物理或电子有效载荷交付、动能操作(将无人机飞向某物以达到特定目的),以及作为一种转移注意力的战术。

一个典型的例子是,在抢劫发生前,使用无人机飞越潜在目标上空,以视觉方式绘制出物理安全屏障,确定保安巡逻位置和时间表,或者确定是否有人在飞机出现时做出响应。无人机平台在全球范围内也被广泛用于将毒品、手机或武器等违禁品走私到监狱,且成功率令人震惊。

拥有完善的反无人机计划的企业,在应对外部无人机威胁方面可能仍然受到限制,因为简单地击落或捕获无人机通常是非法的。例如,在美国境内,法律允许在G类、不受控制的空域内操作无人机,而无需提前通报。一些州和地方法律允许财物所有者和企业对运营商提出非法侵入索赔,但困难往往在于将无人机平台与其运营商联系起来,并向他们发出书面通知。

在包括澳大利亚、新加坡和英国在内的其他国际司法管辖区,也存在允许某种程度空中侵入的类似法律,但有某些限制。此外,由于恶意无人机平台的成本从几百到一千美元不等,而反无人机系统(CUAS)每年仅购买软件就需要花费数百万美元,还不包括雇佣操作人员的费用,这进一步加剧了企业的不利地位。

从风险管理的角度来看,使用CUAS等侦察控制措施来减少无人机威胁对许多企业来说是不可持续的,因为成本通常会远超固有的风险。

【图1:无人机对企业的常见恶意应用,包括动力操作、监视和走私】

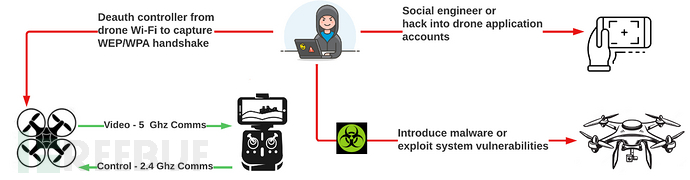

针对企业拥有的无人机的攻击

针对企业拥有和运营的无人机的网络攻击是另一回事。必须进一步考虑无人机机载存储的安全,确保无人机飞行路线是相对安全的(即没有障碍物、人烟稀少等),并确保无人机平台使用的Wi-Fi或射频(RF)信号经过适当加密,以防止窃听或操纵。

大多数无人机平台为本地存储提供机载迷你或微型存储磁盘。针对企业无人机的常见攻击包括平台接管,攻击者使用RF、Wi-Fi或Aerial Armor等服务来探测无人机在地理区域中的飞行路径,执行反验证攻击,接管无人机的控制权并将被盗的无人机降落在其选择的位置。

攻击者可以从这里物理移除机载存储并窃取内容,具体取决于存储配置,或者可能通过S卡端口引入恶意软件,然后将无人机留给所有者寻找。网络罪犯还可能试图投毒无人机的地理定位指令或返航(RTH)坐标,故意破坏飞行器或将其用于其他恶意目的,从而导致企业因无人机设备丢失蒙受经济损失、法律纠纷以及不可挽回的声誉损失。

【图2:针对企业无人机实施的常见网络攻击】

用于攻击无人机的常用工具或平台

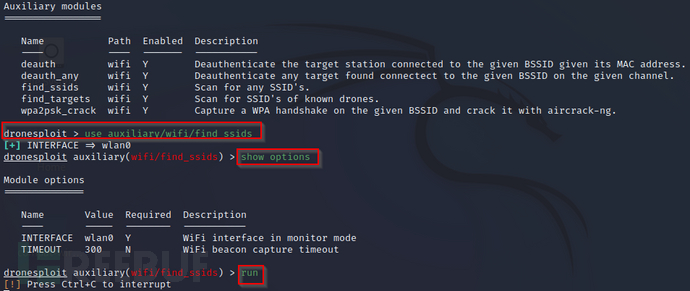

Dronesploit

第一个工具是Dronesploit,这是一个命令行界面(CLI)解决方案,与 Metasploit框架的风格和结构类似。Dronesploit试图结合各种用于无人机平台渗透测试的工具。

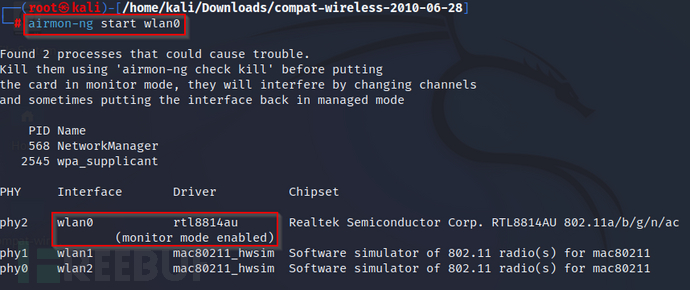

Dronesploit依赖于安装完备且功能齐全的Aircrack-ng,此外还需要具有能够嗅探无线网络和执行包注入的适当无线网络适配器。启动Dronesploit之前的第一步是使用“Airmon-ng start wlan0”命令将一个可用的无线网络接口置于监视模式。在继续之前,可以通过发出“iwconfig”命令来验证监视模式状态。

【图3:无线网络接口成功置于监视模式】

一旦无线网络接口被置于监视模式,Dronesploit就会从一个辅助命令窗口启动,同时允许被监视接口保持活跃。一旦所有的警告消息停止提示用户采取特定的操作(例如在“监视”模式下启动一个界面),Dronesploit就可以使用了。

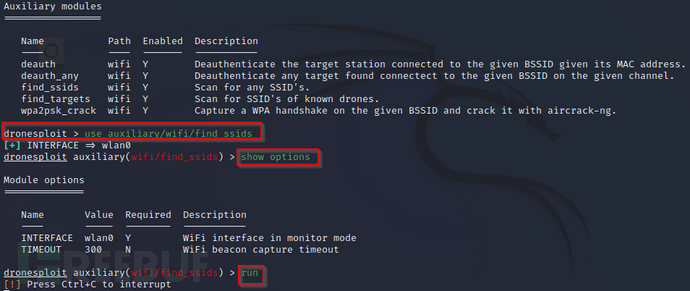

Dronesploit非常适用于评估基于Wi-fi的无人机,例如DJI Tello或Hobbico无人机平台,但它具有一些通用辅助模块,可在许多无人机型号中发挥作用。

【图4:Dronesploit有26个默认模块,涵盖辅助、命令和利用模块】

一些广泛有用的命令驻留在Dronesploit的辅助模块家族中。Metasploit用户将很高兴看到Dronesploit利用熟悉的命令-let来选择模块,设置各种选项和执行无人机攻击。

下面是“wifi/find_ssids”命令的示例,概述了正在使用的监视接口和超时值。Dronesploit还可以直接调用aircrack-ng的各种元素来捕获并尝试破解WPA2无线握手,使其成为一个高度通用的工具。

【图5:在Dronesploit中加载、检查和执行find_ssids模块的选项】

Danger Drone平台

下一个工具是Danger Drone平台,该平台由渗透测试提供商Bishop Fox开发和维护。Dangerdrone是一款经济实惠的移动无人机平台,采用3D打印机身,配有Raspberry Pi小型单板计算机。

它经过优化,可以携带用于无线网络审计的Wi-Fi Pineapple以及其他几个USB外设,如Alfa无线网络接口,以支持飞行无人机的空中渗透测试工作。想象一下,一架无人机悄无声息地飞到私人财产上方,降落在一栋建筑物的屋顶上,并对其下面或周围的计算机进行无线网络攻击。这将是多么恐怖的场景。

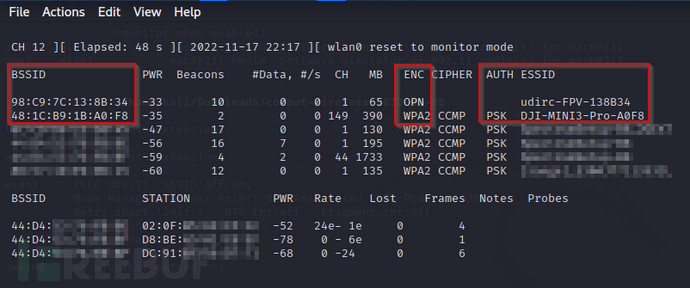

下述示例展示了“airdump -ng wlan0”命令如何用于识别附近的无人机wi-fi信号,包括广播设备的MAC地址、网络加密方案和无人机使用的无线认证标准。在下面的例子中,一架使用Open Wi-Fi的爱好者级Sanrock无人机,一架使用强化Wi-Fi安全保护的大疆无人机都被识别出来。

【图6:airdump wlan0命令结果,揭示了活跃Wi-fi网络、无人机MAC地址和认证的各种安全需求】

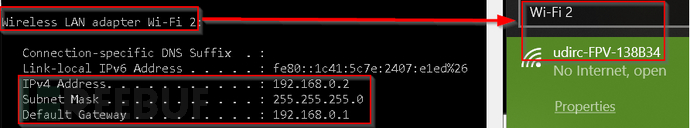

无人机将建立一个专用的Wi-Fi网络,允许用户在控制器和移动应用程序之间进行交互,以进行无人机操作。Sanrock无人机具有开放的Wi-fi网络标准,不需要使用预共享密钥等身份验证就可以连接到它。找到有问题的无人机Wi-Fi网络的IP地址的快速方法是尝试从Kali Linux或其他系统连接到广播SSID,如手机,一旦连接,运行“ipconfig /all”比较IP地址信息与无人机网络的连接属性。漏洞扫描和各种其他工具可以指向这个地址,以发现其他目标,并开始评估它们的入口点。

【图7:示例显示无保护的无人机网络如何导致无人机发现和进一步平台渗透测试】

切换回Aircrack-ng,可以使用airdump -ng结合airreplay -ng来完成反认证攻击。这些攻击对于无人机接管或获取无线网络密钥进行脱机破解非常有用。攻击者可以使用地理位置投毒成功破坏返航(RTH)指令,在此过程中,飞行员和无人机平台之间的通信被中断,启动无人机内部安全程序,自动指示无人机导航到预先配置的位置并在其上降落,从而实现对平台的物理盗窃目的。

下面的命令强调了如何使用airdump -ng首先发现已连接的站(或移动设备之类的客户机),并发送断开客户机的去身份验证帧。在这种情况下,Sanrock无人机没有像WPA预共享密钥那样的Wi-fi认证机制来捕获,但测试确实导致了移动应用程序断开和无人机接管。

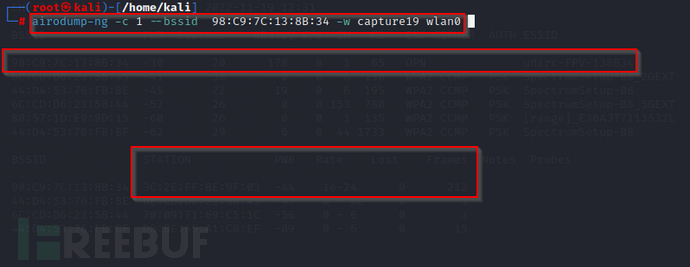

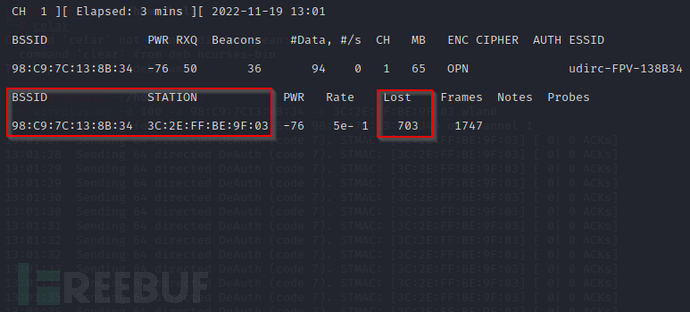

【图8:重叠的空中转储命令。后台命令正在运行“airdump -ng wlan0”来显示连接到Sanrock Wi-fi网络的站点,该站点与以“98:C9:7C:”开头的硬件地址相关联。目前没有以太网帧的丢失,表明不间断的连接】

第二个命令“airrodump -ng -c 1 -bssid 98:C9:7C: -w capture19 wlan0”用于启动一个实时捕获文件,该文件主要用于捕获WEP/WPA预共享密钥和其他有用的详细信息。捕获文件稍后可以发送到aircrack-ng,以尝试对预共享密钥进行暴力破解,但这超出了本文的范围。当捕获运行时,可以发出“airplay -ng -0 100 -a 98:C9:7C13:8B:34 -c 3C:2E:FF:BE:9F:03 wlan0”命令,导致连接的客户端去认证(de-authentication)。注意高度丢失的以太网帧,这表明连接中断。评估可以继续使用Nmap及其脚本引擎等工具来定位开放端口或OpenVAS来执行漏洞扫描。考虑到这一点,一个共同的趋势开始出现,表明无人机平台与笔记本电脑等移动计算设备是多么相似,企业应该考虑在类似的背景下评估无人机风险。

【图9:airreplay -ng成功实现“去认证”攻击】

结语

本文不鼓励未经授权对不属于自己的无人机平台进行评估,也不教育读者深入了解针对此类平台的黑客技术。本文简单地演示了一些基本方法,可用于帮助企业评估无人机的安全性,并协助企业根据其风险概况制定防御战略。

企业已经习惯了与网络威胁作斗争,因为网络威胁和企业一样,都是在同一地面赛场上运作的。但现在,他们必须比以往任何时候都更加警惕,因为他们必须要应对来自天空的网络威胁。至关重要的是,企业要了解他们在无人机风险方面的处境,并确保适当的策略、程序、人员能够有效地应对这些威胁。

原文链接:

https://cybernews.com/security/drones-hack-airborne-cybersecurity-nightmare/

如有侵权请联系:admin#unsafe.sh