2022年12月8日,InForSec成功举办“2022网络安全国际学术研究进展”专题研讨会,本次主题为“漏洞挖掘、利用和修复”,重点邀请网络安全相关方向国际最新的研究成果进行交流,分享学者们研究过程中的灵感、经验和体会。

本次研讨会由浙江大学“百人计划”研究员、博士生导师纪首领主持,来自清华大学、北京大学、中国科学院、南开大学等高校和科研院所以及企业界300余人在线参与了论坛,并通过视频会议与演讲嘉宾互动。

我们将对会议精彩报告进行内容回顾,本文分享的是中科院软件所副研究员和亮的报告——《针对释放后重用漏洞的自动化分析和修复》。

作为目前大规模软件中最为严重的内存安全漏洞——释放后重用漏洞已经可以被Fuzzing等技术高效挖掘出来,但人们对于这种复杂漏洞的诊断和修复却仍然费时费力。针对该问题,和亮老师等人提出了一种基于引用计数行为异常检测的技术,能够对操作系统内核、浏览器、脚本解析器中的释放后重用漏洞进行根因自动分析以及自动修复。

和亮老师首先对漏洞根因分析的研究意义,研究难点,以及目前的研究现状进行了介绍。漏洞根因分析对于漏洞根本修复,漏洞类型判定等工作意义重要,其分析难点主要在于如何在大规模软件中定位漏洞代码。目前的研究方法可以分为下图中的3类。

紧接着,和亮老师介绍了释放后重用漏洞的原理和分析流程。和老师通过代码示例介绍了释放后重用漏洞的关键操作,总结其分析挑战为:如何寻找目标对象以及相关的分配、释放、重用行为。为了解决该挑战,和老师介绍了通过AOTA系统实现的基于逆向回溯的释放和重用双路径分析方法。

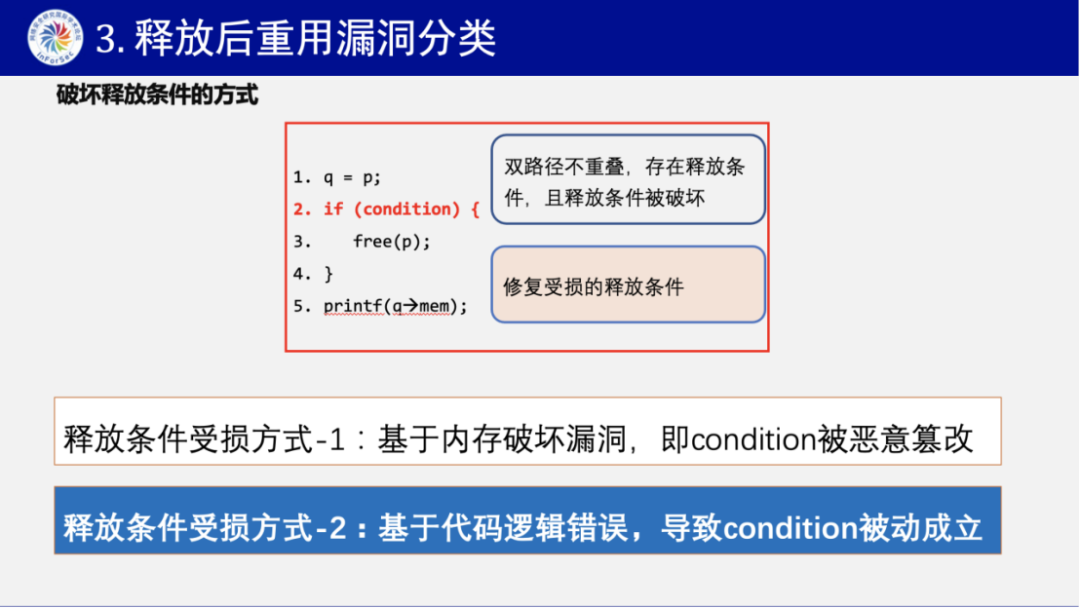

随后,和亮老师对释放后重用漏洞根因进行了分类总结。

随后,和老师对其中的第三点,即双路径不重叠,存在释放条件,且释放条件被破坏的情况进行了深入分析。

和老师还对Linux内核中使用的引用计数机制及其优化模型进行了介绍,但这些计数和优化依赖于程序开发人员的代码质量,可能会存在实现缺陷,导致引用计数出错,触发释放后重用漏洞。

最后,和亮老师介绍了其设计的对释放后重用漏洞的根因推理和自动修复系统,FreeWill,以及实验评估效果。

演讲者简介

和亮,中科院软件所副研究员, 主要研究方向为软件脆弱性分析, 曾主持国家自然科学基金以及多项国家级项目课题,在USENIX Security、ASE、FSE等国际会议上发表多篇论文,入选2019年中科院青促会,2022年获得中科院软件所杰出青年人才发展专项计划支持。

报告内容详情视频请点击上方的小程序观看。欢迎小伙伴们在哔哩哔哩关注「InForSec学术社区」解锁更多精彩视频。

我们会定期邀请国内外安全领域知名专家学者开展报告,交流相关领域最新技术以及进展。

如有侵权请联系:admin#unsafe.sh