官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

请允许我先啰嗦一下:

之前很少把工作的 溯源笔记和 排查笔记发出来,直接原因是:上报分析报告基本都是 word 或者 pdf,没有markdown格式,整理成markdown格式浪费时间,还不如去学习新知识,或者........追剧,

但是,上次无聊,看好多招聘要求都要有src漏洞、安全社区的原创文章什么的,src没有高危先放一边,试着写了一篇安全报告,居然上推荐了,瞬间又来了兴趣。

(帖图显摆一下,啊哈哈哈,不要嘲笑很少写文章的我 ^ _ ^ )

----------开搞!!!!

这次带来的是 银行木马!!!

还是像上次一样,正式报告已经丢失,手中的,只有上传微步时的简略报告了...........

**攻击路径:**经过一系列的排查和溯源,确定本次 攻击路径 是通过 NETGEAR(美国网件公司) 生产的路由器的 历史漏洞 打进来的。

看了日志后,一切排查结束后,话不多说,开始上手,去导流量包,有个癖好,喜欢收藏流量包,各种攻击流量,各种隐藏的流量,还可以积攒出CTF题目的思路。上次就碰到个ICMP隧道的,这个以后再说!!!

2.1 172.105.15.152

放图:

访问了phpAdmin,返回的流量包中,发现了返回了敏感文件内容 /etc/passwd

其中,还执行了路由器命令,show startup-config 是思科系列查看配置的命令,不是太了解NETGEAR使用的是不是思科的。

后面是返回的数据,型号为:NETGEAR DGN1000,是NETGEAR公司的一款无线路由器

2.1.1 探测了网络中的摄像头

有一部分流量,黑客查看了网络摄像头。

摄像头是d-link的,DSC-2332L,版本为:1.06

好家伙,这伙计可以啊,摄像头也搞。

通过mac地址反查,也可以反查到是D-link的设备

2.1.2 尝试修改密码

有一段流量,发现尝试更改密码,根据页面返回信息来看,判断是修改失败。

2.2 172.104.241.29

与上述IP行为一致,不过这里已经攻击到服务器了,攻击了类似于一个wiki的知识管理系统。

同样返回了/etc/passwd文件内容,执行了命令show startup-config

登录了root用户,查看了admin账户的密码

后期样本的分析,锁定是银行木马,会下载其他程序,从而实现窃取凭证,邮件劫持等。

这里说一个骚操作,看到回显内容了吗,直接FOFA:title="Confluence",这个东西是个知识管理系统,类似于wiki,嘿嘿!

不能瞎搞,做一个知法守法的好公民。

172.104.241.29

172.105.15.152

就这样了!有些敏感数据不能放出来,放出来也必须打码,大家见谅。疫情放开了,看到文章的小伙伴注意防护哦,祝大家来年 涨薪!涨薪!!涨薪!!!

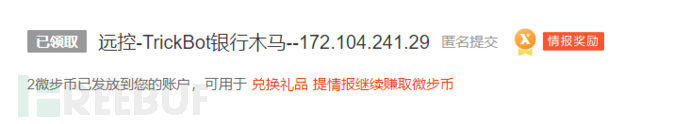

微步审核,奖励2个微步币

Bye..