官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

据BleepingComputer12月16日消息,一种名为“MCCrash”的新型跨平台恶意软件僵尸网络正在感染 Windows、Linux 和物联网设备,对《我的世界》(Minecraft)游戏服务器进行分布式拒绝服务(DDoS)攻击。

微软的威胁情报团队发现并报告了该僵尸网络,他们称,一旦它感染了设备,就可以通过强制 SSH 凭证自行传播到网络上的其他系统。目前,大多数被MCCrash感染的设备位于俄罗斯,但在墨西哥、意大利、印度、哈萨克斯坦和新加坡也均有涉及。

MCCrash 受害热图,可见俄罗斯为最主要的感染国家

MCCrash 受害热图,可见俄罗斯为最主要的感染国家

《我的世界》服务器通常是 DDoS 攻击的目标,无论是为了针对服务器上的玩家还是以此作为勒索需求的一部分。就在不久前的10月,Cloudflare 曾报告针对 Wynncraft 创纪录的 2.5 Tbbs DDoS 攻击,而Wynncraft 是《我的世界》最大的服务器之一。

如何感染

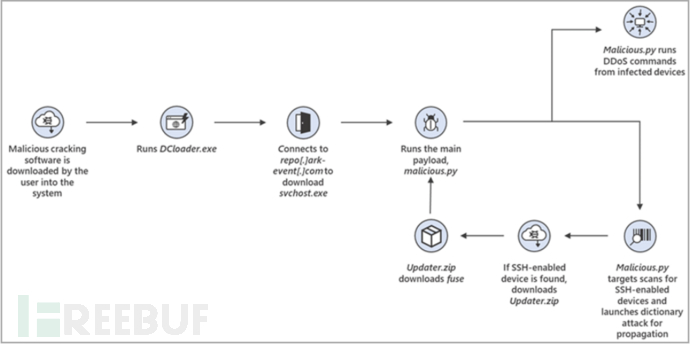

微软表示,MCCrash会隐藏在 Windows 激活工具和 Microsoft Office许可证激活器(KMS 工具)中,当用户试图使用上述工具进行盗版激活时,便会感染用户系统。这些工具中包含恶意 PowerShell 代码,该代码会下载一个名为“svchosts.exe”的文件,该文件会启动“malicious.py”,这是MCCrash主要的网络负载。随后,MCCrash会尝试通过对 IoT 和 Linux 设备执行暴力 SSH 攻击将其传播到网络上的其他设备。

在 Windows 上,MCCrash 通过将注册表值添加到“Software\Microsoft\Windows\CurrentVersion\Run”键来建立持久性,并将可执行文件作为其值。

僵尸网络感染和攻击链

僵尸网络感染和攻击链

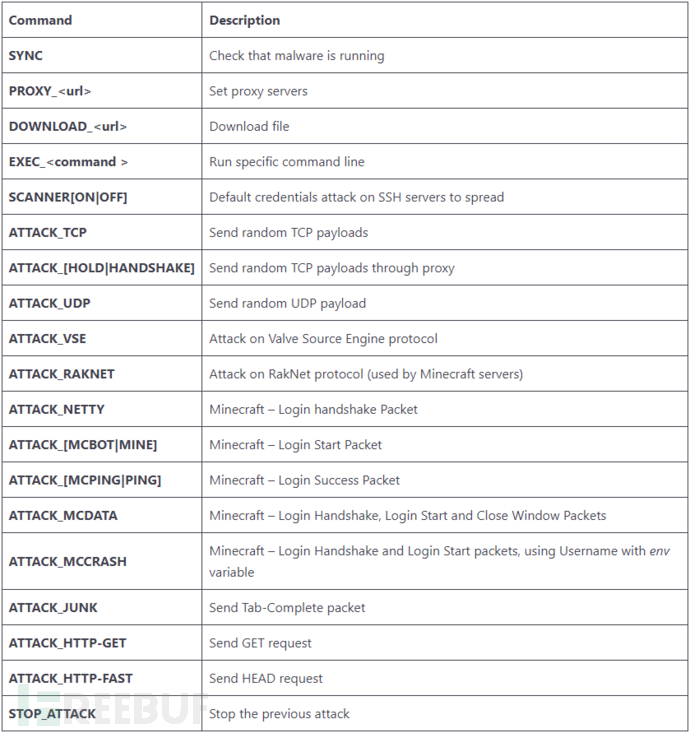

MCCrash根据初始通信中识别的操作系统类型从 C2 服务器接收加密命令, C2 会将以下命令之一发送回受感染的 MCCrash 设备并执行:

C2 发送给 MCCrash 的命令一览

C2 发送给 MCCrash 的命令一览

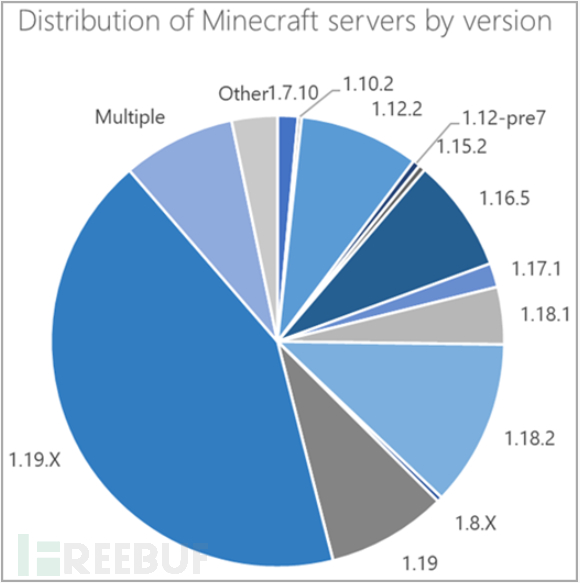

上面的大多数命令专门针对《我的世界》服务器进行 DDoS 攻击,其中“ATTACK_MCCRASH”最为引人注目,因为它使用了一种使目标服务器崩溃的新颖方法。据微软称,攻击者以 1.12.2版本的服务器为主要目标,但从 1.7.2 到 1.18.2 的所有服务器版本也容易受到攻击。而今年发布的 1.19 版本则不受 ATTACK_MCCRASH、ATTACK_[MCBOT|MINE] 和 ATTACK_MCDATA 命令的影响。尽管如此,仍有相当多的《我的世界》服务器仍在运行旧版本,其中大部分位于美国、德国和法国。

《我的世界》服务器不同版本的市场份额

《我的世界》服务器不同版本的市场份额

微软评论称,这种威胁利用物联网设备的独特能力,即这些设备通常不被作为僵尸网络的一部分进行监控,从而大大增加了它的影响并降低了被检测到的风险。

为保护 IoT 设备免受MCCrash等僵尸网络的侵害,要保证固件均为最新版本,设置强密码而非系统默认密码,并在不需要时禁用 SSH 连接。

参考来源: