官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

序

希望该篇文章能够由浅入深把缓冲区溢出彻底解释清楚。

除非你是一个能快速反汇编、阅读和理解shellcode的高手,不然我绝不会建议你只是去利用一个漏洞或者直接运行它,万一它是攻击者留下的后门呢?

很多人包括我在内,实际上在学了web安全,尤其是免杀后,一直在担心自己的电脑会不会已经被人安了后门,而我们难免会下载网上的渗透工具,破解工具等有非常高风险的东西,如果我们能够反汇编它们,或许能发现一些有趣的东西。

概念

buffer overflow 为缓冲区溢出,程序中没有仔细检查用户输入的参数,通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从而破坏程序的堆栈,造成程序崩溃或使程序转而执行其它指令,以达到攻击的目的。

攻击

基础的攻击环境,就不帮各位准备了,实际上搭环境有些时候非常重要,就像程序员需要先学习调试,再搞高级编程一样。

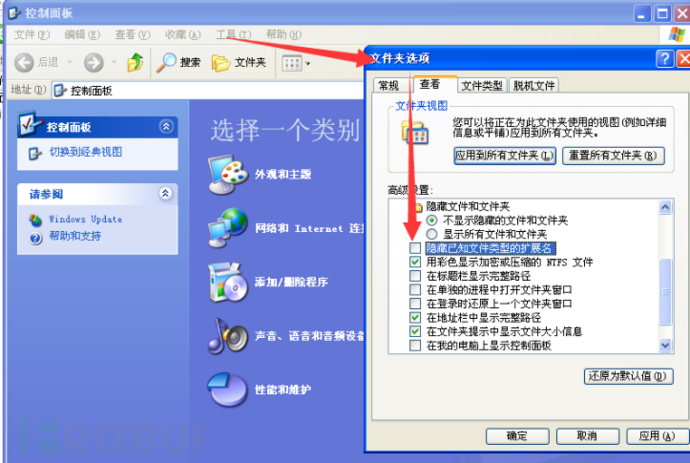

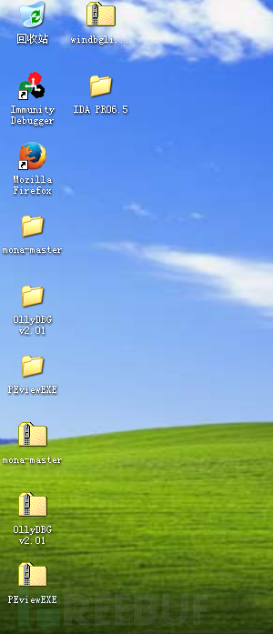

我目前的环境为windows xp sp3、ID、IDA6.5、windbg、mona、PEview、OD 全都是神器。

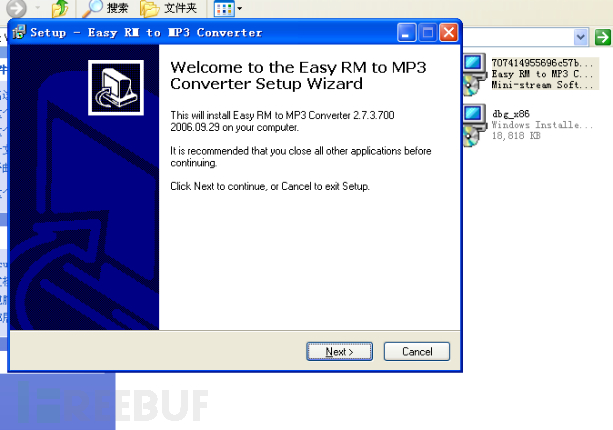

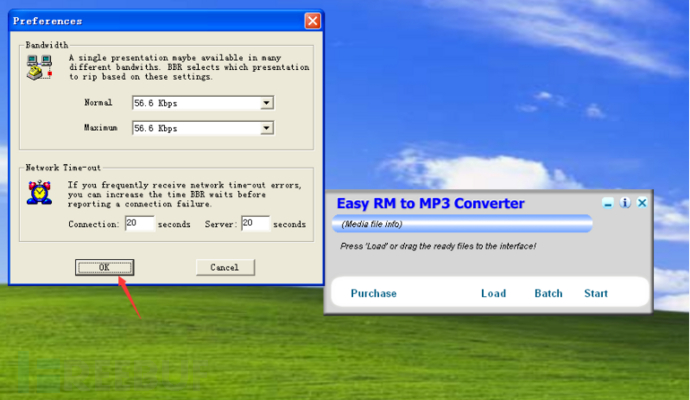

这次我们攻击的目标是Easy RM to MP3 27.3.700(https://www.exploit-db.com/exploits/10619),虽然显示的是windows xp sp 2,实际上作为软件漏洞,很多在高版本下依然能被利用,主要原因是我们需要的jmp esp汇编指令地址经常是处于系统自身的dll中,而不同版本系统的dll实际上是有区别的,可能低版本下能够在dll中找到jmp esp,而高版本就不行了。

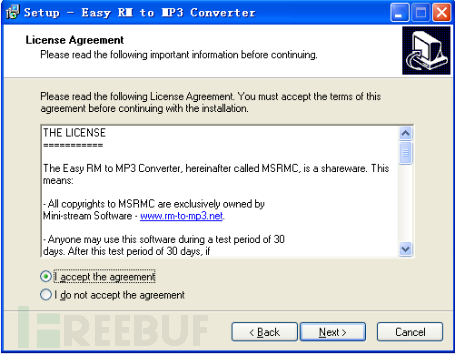

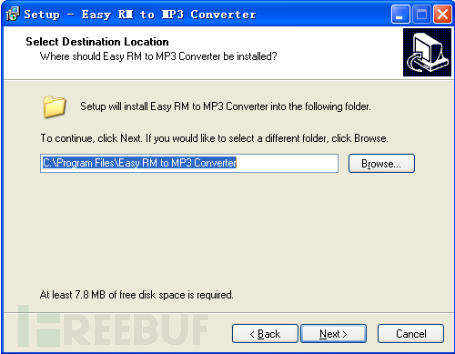

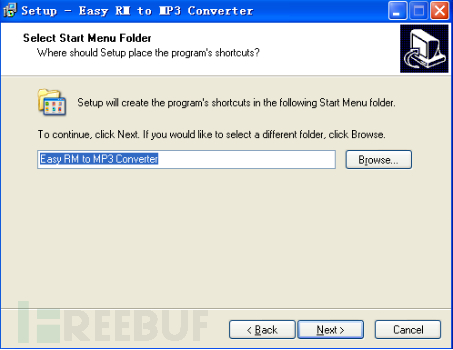

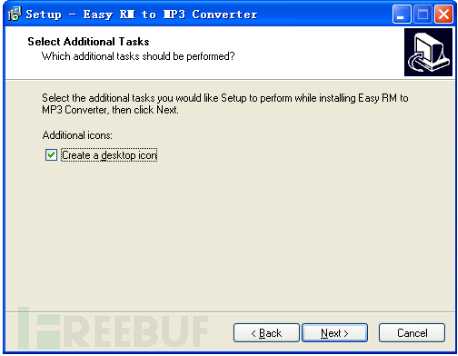

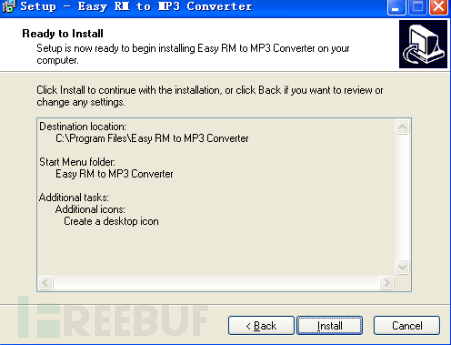

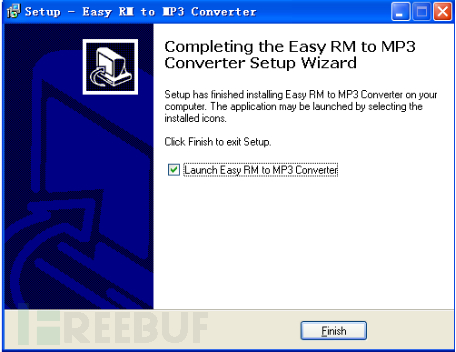

下载完后会有一个安装程序.

准备制作一个.m3u文件 让该程序打开.