免责声明

本公众号所发布的文章及工具只限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

一、微信小程序渗透思路

现在小程序的数量开始爆发式增长,其特有的安全风险也逐渐凸显出来,很多小伙伴在对小程序进行安全测试的时候会无从下手,今天就总结一下微信小程序的渗透思路。

我们在对网站进行渗透测试的时候,通常会从查看源码和浏览功能进行抓包两个方面去发现漏洞,微信小程序其实也一样,只是查看源码和抓包的方式有些不同。

二、查看微信小程序的源码

查看微信小程序的源码主要是获取.wxapkg包。

2.1 工具准备:

安装手机模拟器,推荐夜神和MuMu,然后下载安装微信和RE文件管理器,记得一定要开root权限。

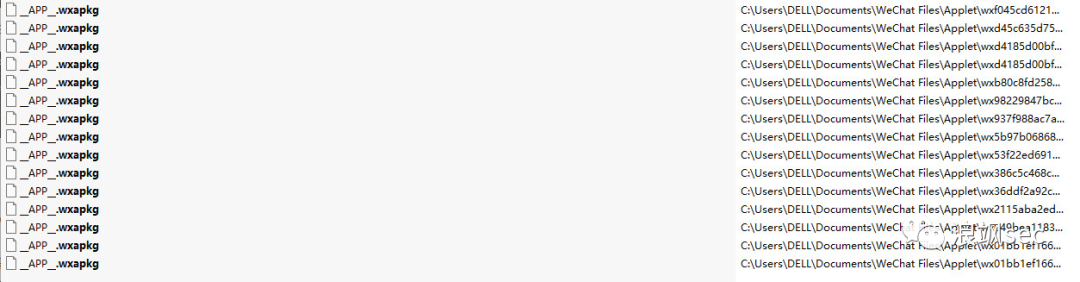

打开RE文件管理器,定位到相应目录,一般小程序包位置位于微信文件管理目录的\WeChat Files\Applet\目录下,打开相应目录后,再打开需要测试的微信小程序,这时就会生成相应的包,再根据时间进行排序,这样就能很快定位到目标小程序。(PC的微信小程序.wxapkg直接打开相应目录寻找即可)

逐一开打目录,可以找到.wxapkg结尾的包。

2.2 解密:

如果使用模拟器获取的微信小程序源码,那不就不需要解密,直接解包即可。但是新版的PC小程序需要先解密才能进行反编译。这里推荐个代码果师傅开发的工具,回复小程序解密即可获取。

2.3 解包:

解包工具下载地址:

https://github.com/wanliofficial/wxappUnpacker.git解主包:

./bingo.sh 主包.wxapkg解分包:../表示结果输出目录

./bingo.sh 主包.wxapkg三、微信小程序抓包

3.1 环境搭建

可以采用两种方式,模拟器安装CA证书+Burp或者Proxifier+Burp进行搭建,因为搭建的文章太多也很详细,我就不重复造轮子了,偷个懒贴个链接。

模拟器环境搭建:

https://blog.csdn.net/qq_44029310/article/details/126017134Proxifier+Burp:

https://blog.csdn.net/m0_46371267/article/details/127864682环境搭建好之后,就是我们熟悉的Burp操作了。

四、做个小广告

即将上线小编两个自研工具:等保自查工具和全新一版的安全工具集,等保工具将于12月29号准时发布。

全新一版的工具箱可以自行添加工具,把工具放在相应文件夹即可,由于发布时间暂未确定,所以先打个小码。

历史推荐

如有侵权请联系:admin#unsafe.sh