安全分析与研究

专注于全球恶意软件的分析与研究

前言

岁月无声,不知不觉2022年已俏然而过,去年定的目标,今年都实现了吗?又到了写年度总结的时候,看到各行各业各人都发了年度总结,笔者的2022年度总结也该写了,做人做事,都要有始有终。

2022年是艰难的一年,在这一年,每个人都会经历更多,成长更多,回顾自己2022年,有喜有忧,有得意,也有失意,有收获,也有遗憾,人生不易,酸甜苦辣各种滋味,人这一辈子,总会遇到各种挫折、困难与挑战,没有一个人不会经历这些,不管遇到什么困难与挫折,只要坚定心中的信念,积极乐观,努力向上,就一定会战胜这些困难与挫折,做人一定要努力,因为只有努力,你的人生才会有希望,只有奋斗,你的人生才更有价值和意义。

光阴似箭,笔者己快到不惑之年了,专注于自己该做的事,并不断坚持努力奋斗,厚积薄发,时刻保持学习与进步的热情,同时保持一颗平常心态,也许是笔者最近几年最大的成长和收获之一,懂得了得意之时淡然,失意之时坦然,逆境时保持进步,不急功近利,沉下心来,努力奋斗,顺境时保持清醒,不得意忘形,居安思危,未雨绸缪,把自己的时间和精力专注于自己要做的事上面,学会了看淡一些东西,保持平常心,同时也铸造了一颗更强大的内心,一时的成败得失不必太在意,不管是逆境也好,顺境也吧,人生总是起起伏伏,潮起潮落,眼光要放长远一点,时间真的很宝贵,把更多的时间和精力去专注于做自己要做的事并把它做到最好,最后就一定会越来越好,很多事情不必太计较,也不必太在意,每个人的追求不同,每个人的经历也不一样,坚持做自己就可以了,既然已选择了远方,就只顾风雨兼程。

三年了,感恩国家以及各位一线的工作人员为应对这场疫情所做的努力和付出,最大程度的保护了全国人民的身体健康与生命安全,这里我要为我的祖国点赞,为在这场疫情中作战在一线的各位工作人员点赞,为在这场疫情中做出贡献的各企事业单位点赞。

国家已经尽全力帮助大家走过了最最黑暗与艰难的时刻,后面的路需要大家一起努力了,每个人都是自己健康的第一责任人,困难总是会有的,面对疫情,我们需要调整好自己的心态,大家一起同心协力,积极应对,并做好个人防护,疫情总是会过去的,相信一定会春暖花开、春华秋实,我们终将获得胜利。

马上2023年了,时间如流水,半点不等人,需要做的事还有很多,笔者最近这些年重点的研究方向就是追踪全球的黑客组织,对全球发生的各种真实的安全威胁事件进行深入的分析与研究,同时应对企业发生的各种安全威胁事件,回顾这几年全球主要的安全威胁事件基本以挖矿、勒索、APT攻击为主,在这些攻击活动中黑客组织会使用各种各样的恶意软件家族、各种新旧漏洞以及攻击技术,有些恶意软件家族已经存活十几年时间,到现在仍然一直在更新变种,并且非常活跃,例如QakBot从2007年首次出现以来随后又不断更新变种,今年非常活跃,频繁参与到多个黑客组织攻击活动当中,这款恶意软件已经存活了十五年之久了,但是它背后的黑客组织到现在仍然在不断运营更新,也有一些恶意软件例如Emotet在消失一段时间之后,又重新活跃起来,真的是野火烧不尽,春风吹又生。

全球的黑客组织一直在不断的更新自己的攻击武器和攻击技术,寻找下一个攻击目标,安全就像笔者一直说的,是一个长期持续对抗升级的过程,永远没有终点,因为每年黑客组织都会更新自己的攻击武器和攻击技术,随着时代的发展,黑客组织还会不断调整自己的攻击战术与战略,像十几年前挖矿病毒,勒索病毒没有这么多,那些年更多的是盗号木马,远控后门等安全威胁事件,随着虚拟货币的发展,挖矿,勒索攻击迅速成为了全球最流行的安全威胁事件,前些年挖矿病毒真的是太多了,但今年好像又变少了,勒索这几年无疑成为了全球最大的网络威胁之一,从一重勒索到四重勒索,可以预测勒索攻击在未来几年仍然将是全球最大的网络威胁,可能还会出现更多的勒索攻击模式。

最近几年随着全球云计算市场的快速发展普及,黑客组织也开始转向针对云计算平台基础设施进行攻击,对云计算平台基础设施进行挖矿、勒索、APT攻击等,黑客组织一直在发展进步,紧跟时代的发展,开展各种黑客攻击活动,安全厂商和安全研究人员更需要不断的发展与进步,为企业提供更好的安全产品和服务,更新检测方法和检测技术,提升自己的安全技术能力,做到与时俱进,知已知彼,才能更有效地应对最新的攻击技术和攻击武器,才能更快的帮助企业发现黑客组织最新的攻击活动。

未来肯定还会出现一些新的攻击技术、攻击武器和攻击活动,针对云计算平台也会有一些新型的恶意软件家族和漏洞出现,同时可能还会出现一些新的攻击模式,需要安全研究人员持续不断的跟踪和分析,不断深入研究全球最新的真实的安全威胁事件中黑客组织使用的各种攻击技术、攻击武器和攻击行为。

恶意软件

各种各样的恶意软件已经无处不在,旧的恶意软件家族在不断变种,新型的恶意软件家族又不断涌现,基于全球主流的几大公开的样本沙箱平台以及各大安全厂商发布的安全分析报告,笔者给大家整理了2022年全球最流行的一些恶意软件家族,同时笔者将这些家族进行了相关分类,主要分为以下八类:

1.BOT类,该类恶意软件主要作为载体传播安装其他恶意软件家族,同时也会收集窃取一些信息,此前有一部分银行木马类家族,发展演变成这类家族,比较典型的家族有:Emotet、QakBot(QBot)、IcedID、TrickBot、Ursnif(Gozi)、Dridex、Ursnif、Tofsee、Bumblebee、Glupteba、Phorpiex、DanaBot、Hancitor等

2.Loader类,该类恶意软件与BOT类型的差不多,主要用于加载其他恶意软件,比较典型的家族有:GuLoader、ZLoader、SmokeLoader、BuerLoader、AmadeyLoader、BazarLoader、Matanbuchus Loader、batLoader、GraceWireLoader、PureCrypter、PrivateLoader、ChromeLoader、Gootkit Loader、PureCrypter Loader等

3.RAT类,该类型恶意软件主要用于入侵企业之后,远程监听控制企业,获取企业的重要数据,比较典型的家族有:NanoCore RAT、Quasar RAT、DarkComet RAT、WSH RAT、NjRAT、Remocs RAT、NetWire RAT、Warzon RAT、OrcusRAT、DcRAT、Gh0stRAT、Borat RAT、Crimson RAT、AsyncRAT、BitRAT等

4.Stealer类,该类恶意软件主要窃取受害者相关信息,并将这些信息卖给其他黑客组织进行获利,其他黑客组织再利用这些信息进行深入的攻击,同时也可以通过这些恶意软件家族传播其他恶意软件家族等,比较典型的家族有:Raccoon、Vidar、RedLine、Mars、Arkei、Pyrnt、StormKitty、AgentTesla、Lokibot、AZORult、FormBook、Jester、RisePro、Aurora、Rhadamanthys等

5.C2类,该类恶意软件主要用于在受害者机器上进行驻留,与黑客远程服务器进行通信,执行相关的命令操作,在企业中进行内网横向渗透等,比较典型的家族有:Cobalt Strike、Brute Ratel、Sliver、Nighthawk、Meterpreter、Empire、PoshC2、Havoc、Imaginary C2、Nimbo-C2、DeimosC2等

6.KeyLogger类,该类型恶意软件主要用于在受害者机器上进行键盘记录,窃取敏感信息等,比较典型的家族有:404 KeyLogger、MassLogger、FUD KeyLogger、Snake KeyLogger、HawkEye Keylogger等

7.Wiper类,该类型恶意软件主要用于破坏受害者主机或服务器数据,这种类型的恶意软件家族被应用到一些APT黑客组织攻击活动中,尤其今年俄乌网络战中被广泛应用,比较典型的家族有:CaddyWiper、IsaacWiper、HermeticWiper、WhisperGate、DoubleZero、DriveSlayer、RuRansomware、AcidRain等

8.RootKit类,该类型恶意软件主要是利用系统底层技术在系统底层进行持久化隐藏驻留,达到对受害者进行长期监控或安装其他恶意软件的目标,比较典型的家族有:Syslogk、FontOnLake、OldFox、Symbiote、HCRootkit、Skidmap,另外还有一些国外厂商报道的Windows下的UEFI BootKit类的家族等

上面的这些恶意软件家族,算是全球最主流的一些恶意软件家族了,已经被广泛应用于各种勒索、挖矿和APT攻击活动当中,也是全球各大安全厂商报道的一些黑客组织安全威胁攻击事件中经常提到的恶意软件家族,值得各安全厂商进行深入的跟踪分析与研究,挖矿类的一些家族,例如TeamTNT、柠檬鸭、驱动人生、8220等恶意家族,就不单独分类列举在上面了,上面这些类型的恶意软件家族基本上都是与笔者经常打交道的一些恶意软件家族,也是笔者比较关注的一些家族,至于勒索病毒家族和APT组织家族,笔者会在下面进行单独介绍。

勒索攻击

勒索攻击早已经成为全球网络安全最大的威胁之一,未来随着全球数字经济的发展,勒索攻击在未来几年,甚至很长的一段时间内仍然是全球最大的网络安全威胁,同时勒索攻击已经在某些层面影响到了国家安全,全球一些国家已经组成了多个打击黑客组织进行勒索攻击的联盟,勒索攻击已经形成了一套完整的生态化商业体系,里面的利益链条错综复杂,全球大多数黑客组织都有可能参与到其中,要想彻底解决勒索病毒也需要涉及到很多层面的问题。

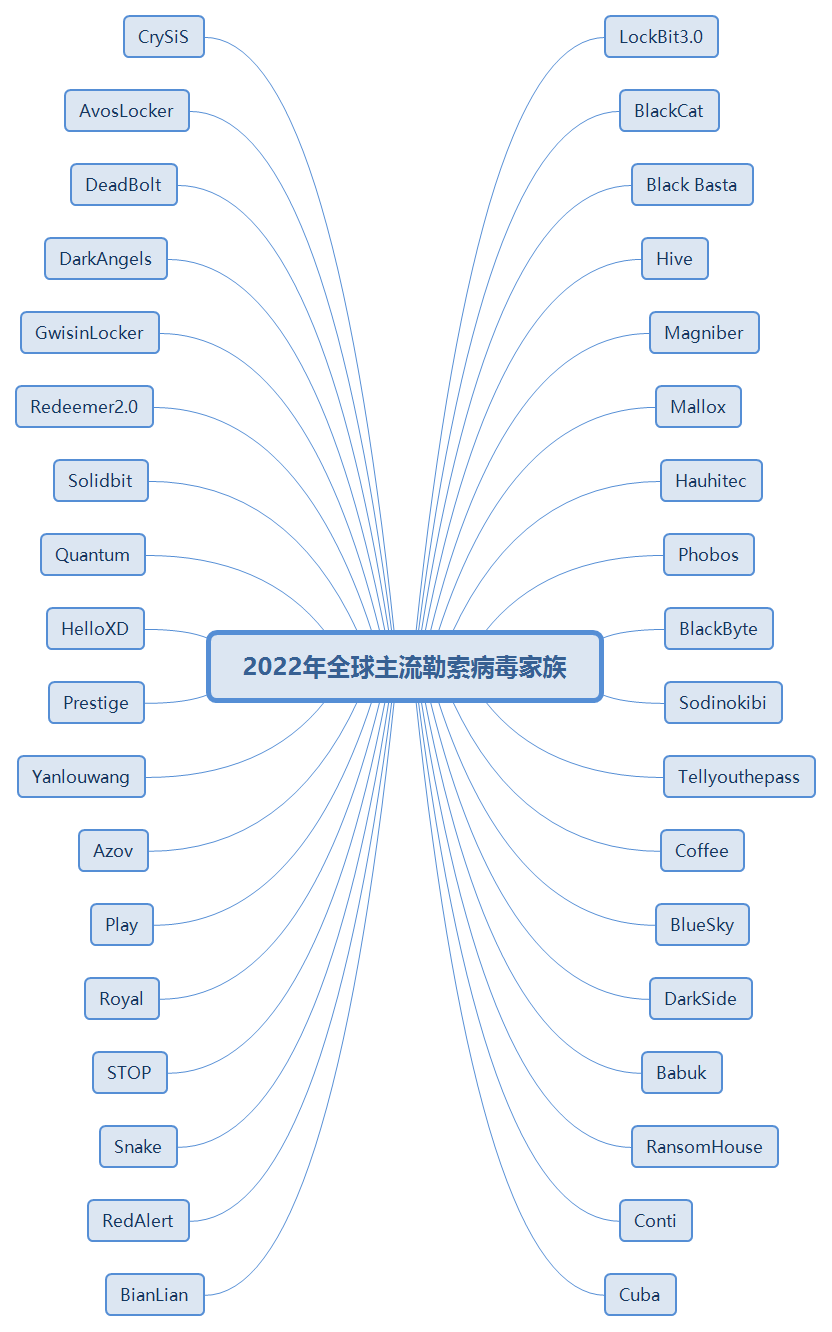

未来“APT攻击模式”的勒索攻击活动会成为勒索攻击的主流,近期云计算开源产业联盟联合国内各大安全企业发布了《勒索软件防护发展报告》,笔者也详细阅读学习了一下,结合笔者的跟踪分析经验,给大家整理了2022年全球流行的主流勒索病毒家族,其中有一些是2022年最新出现的勒索病毒家族,有一些是以前勒索病毒家族的最新变种,这些主流的勒索病毒家族,也经常出现在全球各大安全厂商的勒索攻击事件报道当中,笔者发现一些流行的勒索病毒家族开始使用GO或Rust语言更新改写之前的版本,也出现了一些新型的使用GO或Rust语言开始的勒索病毒家族,同时一些勒索病毒家族变种都开始使用参数密钥,主要可以反沙箱,又可以对抗安全研究人员的逆向分析,在一些勒索病毒应急响应的过程中,常常会发现找不到病毒样本的情况,这可能也是勒索攻击的未来一个趋势,清理痕迹导致安全研究人员无法通过勒索病毒样本进行溯源分析和家族归类,也没办法根据勒索病毒样本进行解密研究等,从简单的勒索病毒到勒索病毒RAAS平台化,从单一平台攻击到跨平台攻击,从最初的一重勒索模式发展到多重勒索模式,从开始的简单RDP暴破攻击到APT、供应链攻击,可以发现勒索攻击对抗一直在持续升级,未来可能会有更多新的攻击手法和攻击技术被应用到勒索攻击当中,随着巨大利益的诱惑,越来越多的黑客组织会直接或间接参与到勒索攻击活动当中。

同时笔者也给大家整理了最近几年全球主流的针对Linux平台的勒索病毒黑客组织,其中有大部分勒索病毒黑客组织主要是针对VMWare ESXi等云平台基础设施进行勒索攻击。

随着全球云计算、大数据等技术的快速发展与普及,Linux平台上的恶意软件在最近几年都呈现爆发式增长状态,在Linux平台上不仅仅有上面提到的挖矿、勒索、RootKit后门,远控等类型的恶意软件家族,还有很多僵尸网络类的恶意软件家族,比较有代表性的,例如:XorDDoS、XnoteDDoS、Gafgyt、Elknot、Mirai、Mozi、Kaiji、wszero、Fodcha、RedGoBot、RobinBot、KmsdBot、Zerobot等,就不一一列举了,这些都是全球主流的一些僵尸网络恶意软件家族了,另外还有一些Android/OSX平台的恶意软件家族,笔者在此就不做介绍了。

APT攻击

2022年全球的APT攻击事件,应该从俄乌网络战开始说起了,从俄乌网络战可以发现Wiper(擦除器)类的恶意软件被大量应用到国与国真实的APT网络战当中,其主要的功能就是利用这些Wiper恶意软件对敌对国家的基础设施进行毁灭性破坏攻击,导致敌对国家的一些基础设施无法正常工作运转,从而达到攻击的目的,未来使用这种Wiper类恶意软件可能会成为APT攻击主流之一,当然也还会有更多Wiper类型的恶意软件出现,现在大家都喜欢谈数据安全,其实针对企业数据安全的攻击活动,要么就是破坏,要么就是窃取,Wiper类恶意软件和勒索病毒恶意软件主要针对核心数据进行破坏,同时现在一些勒索病毒黑客组织为了逼迫受害企业交付赎金,会对企业数据进行窃取。

笔者整理了2022年全球主流的一些APT黑客组织家族,这些APT组织也是国内外安全厂商报道比较多的一些APT组织,例如:响尾蛇、海莲花、白象、蔓灵花、拉撒路、透明部落、Kimsuky、Gamaredon、Turla、Confucius、Donot、KONNI、DarkHotel等。

国外一些安全厂商还很喜欢报道俄罗斯的黑客组织,像APT28,APT29等,除了这些已知常见的APT组织之外,全球各安全厂商也时不时会报道一些新发现的APT黑客组织攻击事件,里面会涉及到一些新型的恶意软件家族,APT攻击过程中会利用一些最新曝光的0day/1day/Nday漏洞等。

今年国内一些厂商还发布了一些针对博彩等特殊行业进行的APT攻击事件,也曝光了一些新的APT组织家族,也值得关注一下,同时国内安全厂商在今年都发布了一些与NSA组织相关的APT报道,笔者从这些报道中也学习到了很多新鲜的名词。

国外某厂商还发布了一个MuddyWater(污水)的最新报道,今年这个组织的报道相对比较少,针对这些已知的APT组织家族,我们需要去重点关注这些APT组织攻击事件中使用的最新的攻击武器和攻击技术,目前大部分APT攻击,主要的攻击手段还是通过钓鱼邮件、网站、浏览器漏洞、社会工程等,作为APT组织攻击活动核心入口攻击点,还会使用水坑攻击等攻击手段,例如先攻陷某个网站,然后再对目标企业的员工进行社会工程与水坑钓鱼攻击相结合,一些黑客组织会通过攻击企业邮件服务器的方式作为APT攻击的入口点,对企业员工进行钓鱼攻击等,拿到企业员工的凭证信息或者前期通过社工等方式诱骗企业的员工安装其他恶意软件收集获取到企业员工的凭证信息之后,利用这些凭证信息入侵企业,植入安装各种类型的恶意软件,进行持久化操作,再进行内网横向渗透操作,直到拿到企业核心服务器数据,随着一些企业IOT等设备的应用与普及,部分黑客组织也开始利用IOT设备或者移动终端设备作为APT攻击入口点之一,最后值得一提的就是今年微软、思科、优步、三星、英伟达等均被一个称为LAPSUS$黑客组织攻击并泄露部分企业数据,笔者也对其中的几例典型攻击事件,进行了深度的追踪分析。

未来趋势

1.基于SAAS平台化的安全产品及订阅化的安全服务会成为安全厂商在未来发力的重点,各安全厂商需要去深度的思考如何将自己的产品快速云化以及服务化,同时需要去思考通过云化和服务化如何更好的满足客户的真实安全需求,更好的帮助客户解决安全问题,更快的发现安全问题,这些都是需要安全厂商去深度思考的。

2.黑客组织会越来越多的瞄准云基础设施平台和组件进行相关的攻击活动,云上的各种安全问题会成为未来安全企业需要关注的重点方向之一,越来越多的黑客组织会将目标瞄准云平台各种基础设施,基于云原生的安全威胁会增多。

3.黑客会使用更多的GO、Rust、Python、Nim等跨平台语言开发各种新型的恶意软件攻击武器和攻击平台,整个攻击活动中会使用多种不同类型的恶意软件,会使用更多新型的免杀C2攻击武器(Brute Ratel、Sliver、Nighthwak等武器)和终端免杀技术(Bypass EDR/AV等技术)以对抗各种终端安全产品的检测与猎捕,破坏性攻击在未来会被一些国家级APT组织更广泛利用,APT攻击主要的目的就两个,一个是政治目的,需要通过APT攻击获取到相关的核心机密或重要信息,或者通过APT攻击达到破坏其他国家基础设施的目的,一个是获利目的,像拉撒路组织,同时钓鱼+漏洞仍然是APT攻击最常用也是最重要的手段,未来基于供应链的攻击也会成为APT攻击的主要手段之一。

恶意软件攻击、勒索病毒定向攻击和APT定向攻击仍然是全球最主流,也是最需要安全厂商密切关注的安全威胁,未来黑客组织会使用各种各样的攻击武器和攻击技术进行复杂的组合攻击,会不断增大安全威胁分析人员的分析溯源,应急响应的难度,安全对抗会持续升级。

文章分享

今年真的很忙,明年应该会更忙,因为需要做的事真的太多了,今年虽然很忙,但还是抽空给大家分享了一些相关的文章,给大家简单总结一下,写这些文章也花了笔者的一些休息娱乐时间,且写且珍惜,且读且珍惜吧,希望大家能从中学到一些东西。

介绍了一款VMP分析工具,可以针对一些使用VMP加壳的恶意软件进行辅助分析。

Phobos捆绑某数控软件AdobeIPCBroker组件定向勒索

介绍了Phobos勒索病毒黑客组织利用一个数控软件工具包进行勒索攻击活动,应该主要是定向针对一些数控应用的企业,隐藏还是很深的,免杀也做的很不错,有兴趣的朋友可以深入研究下。

某个朋友从某个网站下载了一款Telegram安装包程序,发现电脑卡的不行,于是找我看看,发现捆绑了远控木马。

笔者在某油管视下载网站上下载一个安全学习视频的时候,Magniber伪装成Windows更新程序,差点笔者就双击了,还好反应比较及时,安全意识真的很重要。

Linux版Black Basta勒索病毒针对VMware ESXi服务器

Black Basta勒索病毒是一款2022年出现的新型勒索病毒,最早于2022年4月被首次曝光,主要针对Windows系统进行攻击,该勒索病毒利用QakBot僵尸网络进行传播,成为了2022年仅次于LockBit勒索病毒家族的第二大活跃勒索病毒家族,同时该勒索病毒也马上开发出针对VMware ESXi云平台的攻击版本,需要安全厂商多关注一下。

笔者某个国外开源样本沙箱平台的时候,发现了一个有趣的样本,该样本伪装成安全研究人员经常使用的某个渗透测试工具的破解版压缩包,对安全研究人员进行定向的窃密与勒索双重攻击,使用了主流的恶意软件家族:StormKitty Stealer、Prynt Stealer、Magnus勒索病毒等。

新型RedAlert勒索病毒针对VMWare ESXi服务器

RedAlert勒索病毒又称为N13V勒索病毒,也是一款2022年新型的勒索病毒,最早于2022年7月被首次曝光,主要针对Windows和Linux VMWare ESXi服务器进行加密攻击。

LockBit3.0勒索病毒利用PowerShell无文件攻击技术

LockBit勒索病毒黑客组织无疑是2022年最活跃的勒索病毒黑客组织,攻击的企业高达几百个之多,基本上全球每天都有几家企业被LockBit攻击,2022年6月,LockBit勒索病毒黑客组织再次完成升级,并于2022年7月推出LockBit3.0正式版本,LockBit3.0版本的勒索病毒又称为LockBit Black勒索病毒,最新版的勒索病毒主要在免杀方式又做了更进一步的加强,持续优化了安全软件的对抗能力。

趁夜深人静的时候写了一点东西,算是一点心得与体会,谈谈安全对抗的本质,仅供大家参考。

思科发布了自己被黑客组织进行网络攻击的应急响应报告,笔者针对报告中的内容,以及一些相关的威胁情报信息进行了攻击还原。

在一个群里看到有人说服务器中了Linux RootKit木马,并分享了相关的样本,对样本进行了深入分析,同时介绍了各种Linux RootKit攻击技巧,以及最近一两年大火的ebpf rootkit技术的一些内容。

早在十年前,2013年左右勒索病毒攻击活动就已经在全球范围开始活跃了,而且已经有很多勒索病毒家族出现,2015年左右各大安全厂商都已经发布了各种勒索病毒攻击活动的预警报告,仍然这些并没有引起全球各大企业的重视,一些流行的勒索病毒攻击活动也并没有太多人关心,差不多十年过去了,笔者通过此前深度追踪过几十个主流的勒索病毒家族经验,给大家科普了一些勒索病毒的知识点。

科思被攻击不久之后,Uber也被黑客攻击了,笔者结合一些公开的资料,对攻击事件进行了相关分析,据相关资料显示,此次攻击的黑客自称他们拥有对亚马逊网络服务和谷歌云平台等公司工具的管理员访问权限,该名黑客声称自己只有18岁,入侵Uber是为了好玩。

国外某人在社交媒体论坛上宣称,自己的团队入侵了LockBit勒索病毒的服务器,并找到了LockBit Black(3.0)勒索病毒的生成器,但并没有更多LockBit勒索病毒黑客组织的相关数据被泄露,可能并没有入侵LockBit勒索病毒黑客组织的服务器,只是因为该勒索病毒某些下级分发人员某些“不满”原因,泄露了LockBit3.0的生成器吧了。

通过思科和Uber两起黑客攻击技术,笔者深度解析了一下黑客组织在攻击事件中使用的一些攻击技术,并重点介绍了黑客组织是如何绕过2FA和MFA防御技术的,对2FA和MFA防御技术感兴趣的可以参考学习下。

笔者某天在微信群里看到一段聊天记录,聊天记录提到了一个红队ShellCodeLoader工具捆绑CS木马,于是笔者对相关的工具进行了深入的分析与研究。

BR C4无疑是这两年最活的C2攻击武器之一,已经被黑客组织应用到了勒索攻击和APT攻击活动当中,Brute Ratel C4攻击武器被泄露之后,笔者详细分析了该攻击武器以及两个真实的攻击事件,同时分享一些该C2武器的检测技术。

总结

好了,就先写到这里吧,安全本身就是一个持续对抗不断升级的过程,笔者上面提到的各种恶意软件、勒索病毒、APT攻击组织等都是今年全球主流的一些安全攻击事件以及全球各大安全厂商报道中经常涉及到的家族,也是笔者比较关注的一些黑客组织。

全球每天都在发生各种各样的安全攻击事件,这些安全攻击事件的背后其实都是一个个真实的黑客组织,他们隐藏在全球各地,无时无刻不在寻找着下一个攻击目标,都值得深入的跟踪分析和研究,真实的黑客组织攻击事件每天都在上演,笔者一直在跟踪全球最新的黑客组织攻击活动与安全事件,通过深入的分析和研究这些攻击事件中涉及到的各种最新的攻击武器和攻击技术,能够更熟悉和了解这些黑客组织的攻击意图、攻击武器和攻击手法,构建完整的黑客组织画像。

笔者之前已经提到未来黑客组织可能会越来越多的进行定向攻击活动,这种定向攻击过程是一个长期的持续过程,前期会组合利用各种不同的攻击方式寻找攻击入点口,再进行后面更深入的攻击活动,未来每一个安全攻击事件的背后,可能都不是一个单一的攻击活动,也不是一个单一恶意软件家族,使用单一的攻击技术,未来每个安全攻击事件的背后可能都是黑客组织进行了一连串的攻击行为,在这一连串攻击活动的每个阶段黑客组织可能会使用不同的攻击武器和攻击方式,每个安全攻击事件中可能都会使用多种不同类型的恶意软件家族、多种不同的攻击技术、并利用多个不同类型的漏洞等。

如果要对这些安全事件进行分析溯源、还原完整的攻击过程,构䢖黑客组织完整画像,都需要花费安全研究人员大量的时间和精力,也需要安全研究人员平时大量的知识积累,不断提升自己的安全分析和研究能力,对全球各种黑客组织有更深入的理解和研究,做到知已知彼,一切尽在掌控之中,只有这样在应对真实的安全事件的时候,才能更好的帮助企业解决安全问题,更快的帮助企业发现安全威胁,安全的路还很长,国内安全企业未来需要走的路也还很长,现在才刚刚开始,全球化也是安全企业发展的必然趋势。

2023年注定将是收获的一年,也是笔者在公司从事To B安全满五个年头了,这五年笔者跟着公司一起成长,确实学到了很多,例如客户导向、奋斗进取、精益求精、敢为人先等,这五年也是笔者十几年安全职业生涯里面成长最快、最踏实、最专注的五年(唐三在海神岛修练了五年,通过不断考核升级,终于拿到了三叉戟,一转眼斗罗大陆也更新五年了,笔者一直在追每周一集,确实非常好看,国产动画能做到这个水平真的很不错了,每集都做的很用心,其中笔者最喜欢的两个人物,一个是唐昊,一个是比比东,哈哈哈哈)。

正所谓爱拼才会赢,敢做就能成,安全的路还很长,需要继续努力奋斗,不断追求,不断前行,安全对抗会永远存在,而且会不断的升级变化,随着时代的发展,会出现各种各样的新型安全威胁,我们要活到老,学到老。

马上就2023年了,不知道大家计划和目标都定好了吗?是不是都做好准备了?2023年,我相信只要大家努力奋斗,积极进取,一定将会是收获满满的一年,送自己,也送给所有安全从业者:做安全,不忘初心,与时俱进,方得始终。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!

做安全,不忘初心,与时俱进,方得始终!

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注。

王正

笔名:熊猫正正

恶意软件研究员

长期专注于全球各种流行恶意软件的分析与研究,深度追踪全球黑客组织的攻击活动,擅长各种恶意软件逆向分析技术,具有丰富的样本分析实战经验,对勒索病毒、挖矿病毒、窃密、远控木马、银行木马、僵尸网络、APT攻击类样本都有深入的分析与研究

心路历程:从一无所知的安全小白菜,到十几年安全经验的老白菜,安全的路还很长,一辈子只做一件事,坚持、专注,专业!

如有侵权请联系:admin#unsafe.sh