背景介绍:

我在2023年1月4日分享的一张图片:

虽然是2020年的一篇文章,但今天看来依然启发颇多,有兴趣的童鞋们可以搜索关键字找到原文。文章内容较长,值得认真阅读,细细品味!

原文内容很长,内含相当多的干货,我会将该文翻译整理为上篇、中篇、下篇连载。虽然过去2年之久,但并不过时,读起来依然收获满满、启发多多!

废话不多说,让我们走起~

概述:

2020年 7 月 6 日 至 10 月 6 日期间,Brett Buerhaus、Ben Sadeghipour、Samuel Erb 和 Tanner Barnes 一起合作针对 Apple 公司的漏洞赏金计划发起了渗透测试。

在整个测试过程中,他们在苹果的基础设施核心部分发现了各种漏洞,这些漏洞允许攻击者完全危害客户和员工的应用程序,启动能够自动接管受害者的iCloud账户的蠕虫,检索苹果内部项目的源代码,完全危害苹果使用的工业控制仓库软件,并通过访问管理工具和敏感资源的能力接管苹果员工的应用会话。

他们一共发现 55 个漏洞,严重级 11 个,高危级 29 个,中危级 13 个,低危级 2 个。

截至 2020 年 10 月 6 日,绝大部分漏洞已得到修复,它们通常会在 1-2 个工作日内得到修复(有些修复只用了 4-6 小时)。

引言:

大约在2020年7月的某个时候,作者在浏览Twitter时,注意到了一篇分享的博客文章,其中一名研究人员发现了一个身份验证绕过漏洞,该漏洞允许攻击者任意访问任何苹果客户的账户,因此该研究人员获得了苹果公司10万美元的奖励。这让作者感到惊讶,因为在此之前,苹果公司的漏洞赏金计划只奖励影响他们实体产品的安全漏洞,而不会为他们网络资产漏洞支付奖金。

在读那篇博文后,作者在谷歌上快速搜索了一下,发现苹果公司详细介绍了他们愿意为“对用户产生重大影响”的漏洞买单,无论该资产是否明确列出在范围内。

于是作者决定碰碰运气,为了让这个项目变得更有趣,作者给他过去曾经共事过的黑客朋友发了消息,并询问他们是否愿意在这个项目上进行合作。争得了每个人的同意后,他们开始对苹果公司进行渗透。

侦察:

渗透的第一步当然是弄清楚实际目标有什么, Ben 和 Tanner 都是这方面的专家,因此他们开始弄清楚 Apple 拥有的哪些东西是他们可以访问的,他们扫描的所有结果都被进行索引,并在仪表板中统一展示,其中包括 HTTP 状态代码、标头、响应正文以及访问 Web 服务器时的快照截图。

简而言之:苹果公司的基础设施相当庞大。

他们拥有整个 17.0.0.0/8 的IP 范围,其中包括 25,000 台 Web 服务器,其中 10,000 台在 apple.com 下,另外还有 7,000 个唯一域,他们的重点时间主要花在 17.0.0.0/8 IP 范围、.apple.com 和 .icloud.com 上。

在列出所有 Web 服务器之后,他们便开始在有趣的服务器上运行目录爆破。很顺利地发现了:

Cisco CVE-2020-3452 本地文件读取影响的 VPN 服务器

损坏页面上的错误信息泄露了 Spotify 访问令牌

通过以上过程获取到的信息有助于了解授权/身份验证在 Apple 中的工作方式、存在哪些客户/员工应用程序、使用了哪些集成/开发工具,以及各种可观察到的行为,例如 Web 服务器使用某些 Cookie 或重定向到某些应用程序。

在完成所有扫描并且对 Apple 基础设施有了大致了解之后,他们开始瞄准个人 Web 服务器,这些服务器本能地感觉要比其它服务器更易受到攻击。

发现的漏洞:

漏洞报告:

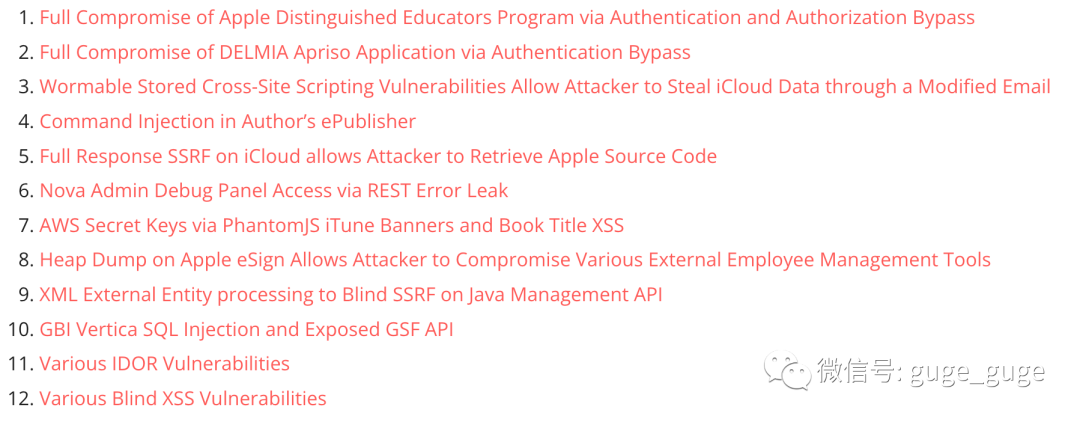

以下仅列举一些有趣的漏洞:

漏洞1:

通过身份验证和授权绕过完全攻陷 Apple 杰出教育工作者计划

如有侵权请联系:admin#unsafe.sh