网管小王制作了一个虚拟机文件,让您来分析后作答:

根据题目,可以使用内存取证工具

来进行密码获取

Volatility是一款开源内存取证框架,能够对导出的内存镜像进行分析,通过获取内核数据结构,使用插件获取内存的详细情况以及系统的运行状态。

特点:

开源:Python编写,易于和基于python的主机防御框架集成。

支持多平台:Windows,Mac,Linux全支持

易于扩展:通过插件来扩展Volatility的分析能力

安装分为三步走:

下载

安装必要的python依赖文件

安装本体

你可以在Release中找到对应你系统(Mac,Win,Linux)的源代码,当然也可以通过github去获取源码:

git clone https://github.com/volatilityfoundation/volatility.git软件官方GitHub:https://github.com/volatilityfoundation

获取支持python2的软件:

https://github.com/volatilityfoundation/volatility

获取支持python3的软件:

https://github.com/volatilityfoundation/volatility3

如果只是用Volatility本体的话,这些依赖是没必要装的,但是如果你想用某些插件,还是把以下这些必备的依赖包装上吧。

Distorm3:牛逼的反编译库

pip install distorm3Yara:恶意软件分类工具

pip install yaraPyCrypto:加密工具集

pip install pycryptoPIL:图片处理库

pip install pillowOpenPyxl:读写excel文件

pip install openpyxlujson:JSON解析

pip install ujson如果你用的是独立的win、linux、mac执行文件,那就不必安装了。只要用python去执行就好。

若是下载了压缩文件,那你可以选择直接运行python主程序,也可以选择使用python setup.py install的方式将Volatility以一个库的形式安装在系统的特定位置上,从而以后我们可以将Volatility作为一个库在其他脚本中去引用其namespace。

先通过 imageinfo 获取系统信息

python2 vol.py -f Target.vmem imageinfo使用hashdump命令获取用户名

python2 vol.py -f Target.vmem --profile=Win7SP1x64 hashdumplsadump命令获取最后登录的用户

python2 vol.py -f Target.vmem --profile=Win7SP1x64 lsadump可以直接使用mimikatz插件获取flag

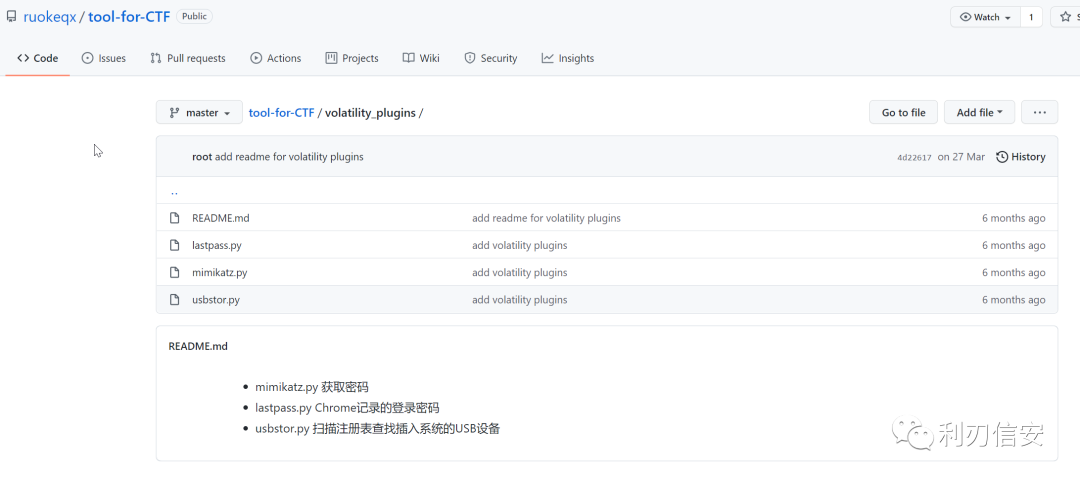

插件下载地址:https://github.com/ruokeqx/tool-for-CTF

python2 vol.py -f Target.vmem --profile=Win7SP1x64 mimikatz获取flag flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

┌──(root💀kali)-[/volatility-master]└─# python2 vol.py -f Target.vmem --profile=Win7SP1x64 mimikatzVolatility Foundation Volatility Framework 2.6.1Module User Domain Password-------- ---------------- ---------------- ----------------------------------------wdigest CTF WIN-QUN5RVOOF27 flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}wdigest WIN-QUN5RVOOF27$ WORKGROUP

如有侵权请联系:admin#unsafe.sh