情报背景

近期来自PT Expert Security的研究人员发布了关于Cloud Atlas攻击团伙近期的文档钓鱼攻击的分析报告。本文将对Cloud Atlas在本次攻击事件中的邮件网关绕过技术、借助COM接口的自定义命令控制技术,以及“速抛式”的基础设施利用策略进行分析研判。

组织名称 | Cloud Atlas |

战术标签 | 打击突破、命令控制、防御规避 |

技术标签 | 文档攻击、模板注入、COM、公共服务滥用 |

情报来源 | https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/apt-cloud-atlas-unbroken-threat/ |

01 攻击技术分析

图1 始于文档攻击的复杂攻击链

攻击者习惯于利用钓鱼活动作为打击突破的入口,利用远程模板注入加载的方式,加载包含于远程模板中的恶意代码。随后借助漏洞利用等方式下载下一阶段的恶意载荷,构建复杂的攻击利用链,增加分析难度。对远程资源的多次拉取让攻击者可以灵活控制利用过程、必要时销毁基础设施以增加溯源难度。

亮点一:文档远程模板注入规避网关静态检测

攻击者倾向于使用DOC、DOCX类钓鱼文档,在其元数据中注入自攻击者控制的基础设施的远程模板。

图2 文档中的模板注入

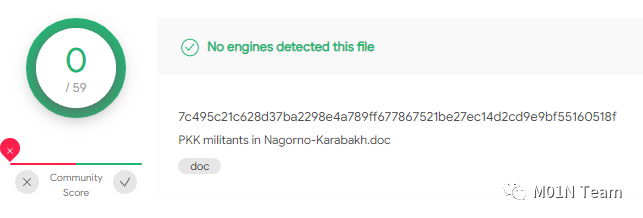

由于文档自身并不包含类似宏代码、OLE等常被用于攻击的恶意内容,静态扫描工具难以将其判定为恶意文件,为其绕过静态扫描通过邮件网关创造条件。

图3 模板注入文档难以被静态判定恶意

亮点二:借助COM接口自定义协议实现命令控制

攻击者利用IServerXMLHTTPRequest2 COM接口与攻击者控制的C2基础设施进行通信。该接口提供了以自定义方式与Web服务器建立HTTP连接的方法。

图4 初始化用于命令控制连接的COM接口

struct IServerXmlHttpRequest2Vtbl{int open;int send;int setRequestHeader;int getResponseHeader;int get_responseStream;int setTimeouts;...}

攻击者借助该接口的灵活性,定义了特殊的请求方式“PROPFIND”,该请求方式将请求服务端托管的模组并在解密后动态加载。

图5 攻击者定义的特殊请求方式

亮点三:借助公开服务的网络托管基础设施

攻击者在命令控制过程中依赖远端服务器实现载荷下载、数据回传与命令控制,与其历史攻击活动相似攻击者采用了公开的WebDav存储服务商opendriver作为托管其中间载荷的基础设施。此类允许使用临时、匿名身份注册的公开存储节点可作为攻击者的“速抛”命令控制基础设施,以低成本搭建与丢弃。这与该攻击者初次被披露时Kaspersky分析人员对其基础设施使用战术的评价相一致:Cloud Atlas总是快速抛弃活动中暴露的所有相关基础设施。

图6 基于公开WebDav存储服务的攻击基础设施

02 总结

本次攻击事件展现了借助文档模板注入技术规避邮件网关静态检测,以及网络请求COM接口实现灵活自定义C2控制的方法。攻击者长于构造复杂的利用链,综合运用漏洞、RTF、HTA等多种载荷,加大分析溯源的难度。在网络托管基础设施方面,借助低成本匿名存储服务商搭建“速抛式”基础设施的“断尾求生”策略,从技战术层面亦值得攻防相关人员的思考。

绿盟科技天元实验室专注于新型实战化攻防对抗技术研究。

研究目标包括:漏洞利用技术、防御绕过技术、攻击隐匿技术、攻击持久化技术等蓝军技术,以及攻击技战术、攻击框架的研究。涵盖Web安全、终端安全、AD安全、云安全等多个技术领域的攻击技术研究,以及工业互联网、车联网等业务场景的攻击技术研究。通过研究攻击对抗技术,从攻击视角提供识别风险的方法和手段,为威胁对抗提供决策支撑。

M01N Team公众号

聚焦高级攻防对抗热点技术

绿盟科技蓝军技术研究战队

官方攻防交流群

网络安全一手资讯

攻防技术答疑解惑

扫码加好友即可拉群

往期推荐

如有侵权请联系:admin#unsafe.sh