NetSupport Manager 是一款远程控制软件,普通用户可以使用,也经常被攻击者滥用。与基于命令行的后门或者远控木马不同,使用远程控制工具不仅更加友好,而且容易规避检测。

分析人员发现,攻击者通过伪装成精灵宝可梦游戏的钓鱼页面分发 NetSupport Manager。由于其恶意目的,研究人员将其称为 NetSupport RAT。NetSupport RAT 一直在被攻击者利用,通过不同的垃圾邮件或者钓鱼网站进行分发。

以下是钓鱼网站的界面,当用户点击 Play on PC 按钮时就会触发 NetSupport Manager 的下载,而不是精灵宝可梦游戏。

钓鱼网站

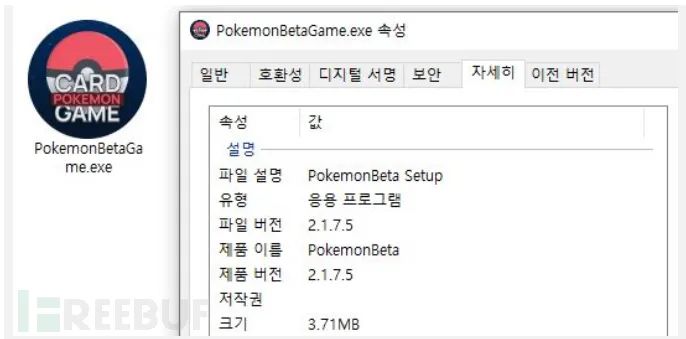

下载的文件使用欺骗性的图标与文件描述信息,使用户误认为是游戏程序点击执行。

文件描述

该恶意软件是使用 InnoSetup 开发的安装程序。执行时,恶意软件会在 %APPDATA% 路径下创建一个文件夹,并且在执行前创建隐蔽的 NetSupport RAT 相关文件。在启动文件夹下也创建了快捷方式,以便在重新启动后能维持运行。下图进程树中,最终执行的 client32.exe 即为 NetSupport Manager 客户端。

进程树

尽管安装的程序本身是良性程序,但攻击者将 C&C 服务器的地址嵌入在配置文件 client32.ini 中。用户执行后,程序会根据配置文件建立与攻击者的连接,从而使得攻击者可以控制失陷主机。

程序文件与配置文件

根据全球遥测分析,研究人员又发现了一个不同的钓鱼网站,但其格式与虚假的精灵宝可梦网站相同。2022 年 12 月以来,多个钓鱼网站都在分发同类的 NetSupport RAT Dropper。尽管其文件各不相同,但在配置文件中都包含相同的 C&C 服务器地址。

通信流量

样本中有图标伪装成 Visual Studio 的恶意样本,研究人员判断攻击者通过伪装成多个应用程序进行分发。

伪装成 Visual Studio 的样本

还有伪装成普通 Windows 程序 svchost.exe 的文件 csvs.exe,尽管图标与文件大小不同,但实际上能确定这是被攻击者修改过的、为了绕过检测的 client32.exe 文件。

被篡改的文件

最近发现,NetSupport RAT 正在通过的伪装成发-票、采购订单等垃圾邮件进行分发。安装完成后,攻击者就获得了对失陷主机的控制权。NetSupport 不仅支持远程控制,还支持屏幕捕获、剪贴板共享、文件管理和命令执行等。

NetSupport 支持的功能

近期,攻击者一直在滥用各种远程控制工具。建议用户安装可靠的应用程序,不要随便相信可疑邮件的附件。

IOC

097051905db43d636c3f71f3b2037e02

1dc87bfb3613d605c9914d11a67e2c94

5e6b966167c7fd13433929e774f038ee

a9dba73b0cf1c26008fc9203684c6c22

adbe1069f82a076c48f79386812c1409

fcdc884dd581701367b284ad302efe4d

ed68e69534ebdf6c8aa1398da032c147

e7792e09b0283b87b9de37b3420f69d5

7ca97fe166c4d8a23d7d9505d9fcc1c0

59048c3248025a7d4c7c643d9cf317a5

f26b26f6d29a4e584bd85f216b8254b9

tradinghuy.duckdns[.]org:1488

hxxps://pokemon-go[.]io

hxxps://beta-pokemoncards[.]io

hxxps://pokemon-go[.]io/PokemonBetaGame.exe

hxxps://beta-pokemoncards[.]io/PokemonCardGame.exe

hxxps://beta-pokemoncards[.]io/PokemonBetaCard.exe

hxxps://beta-pokemoncards[.]io/PokenoGameCard.exe

参考来源:

https://asec.ahnlab.com/en/45312/

精彩推荐

如有侵权请联系:admin#unsafe.sh