导语:知道创宇2022全年对APT组织持续跟踪和深入分析,以便更加直观和深入地了解我们所面临的APT攻击形势及趋势变化,并以此为依据针对性建立自身APT防御体系。

2022年,俄乌冲突既让我们了解到了世界复杂国际关系对于网络空间的深入影响,也让我们对网络空间中国家间的激烈对抗有了更加直观和深刻的认知。

而APT组织无疑是国际网络空间对抗中的重要角色,APT攻击也成为各国关键信息基础设施面临的主流攻击。随着众多组织机构对于APT组织的深入跟踪,越来越多具备国家背景的APT组织被曝光。

经过2022年全年对于APT组织的持续跟踪和深入分析,知道创宇404高级威胁情报团队对21个活跃于东欧、南亚、东北亚等地区的APT组织进行了全年攻击活动的还原,并重磅发布《“锲而不舍”2022年知道创宇APT组织分析年鉴》。

以便大家更加直观和深入地了解我们所面临的APT攻击形势及趋势变化,并以此为依据针对性建立自身APT防御体系。

持续跟踪,还原2022年21个APT组织的攻击活动

网络空间安全的格局虽不断变化,但隐藏在迷雾背后的,是国家间的博弈与较量,随着国际政治和经济形势的变化以及我国国际地位不断崛起,与国家利益相关的政治、经济、军事、科技情报引得各个APT组织虎视眈眈。

各国APT组织一直发挥着“锲而不舍”的精神,一方面将目标专注在国防、科研领域等高价值领域,另一方面也在持续提升自身的技战法方面不断探索,玩儿出新的花样。

作为专注网络实战对抗的网络安全企业,知道创宇404高级威胁情报团队已经和国家网络安全部门共同作战,持续跟踪各国活跃APT组织数年时间。

2022年,404高级威胁情报团队通过大数据分析累计发现超过200个各国各类资产被APT组织成功攻击控制,通过对全年上千起APT攻击事件的深入分析,还原出了全年东欧、南亚、东北亚等区域21个APT组织的主要攻击活动,并且根据基础设施变化趋势预估组织未来攻击活跃程度、捕获到的组织攻击数量、组织攻击能力从而对应所需的防范成本,为每个APT组织进行“风险值”赋值,最终形成的分析结果如下图:

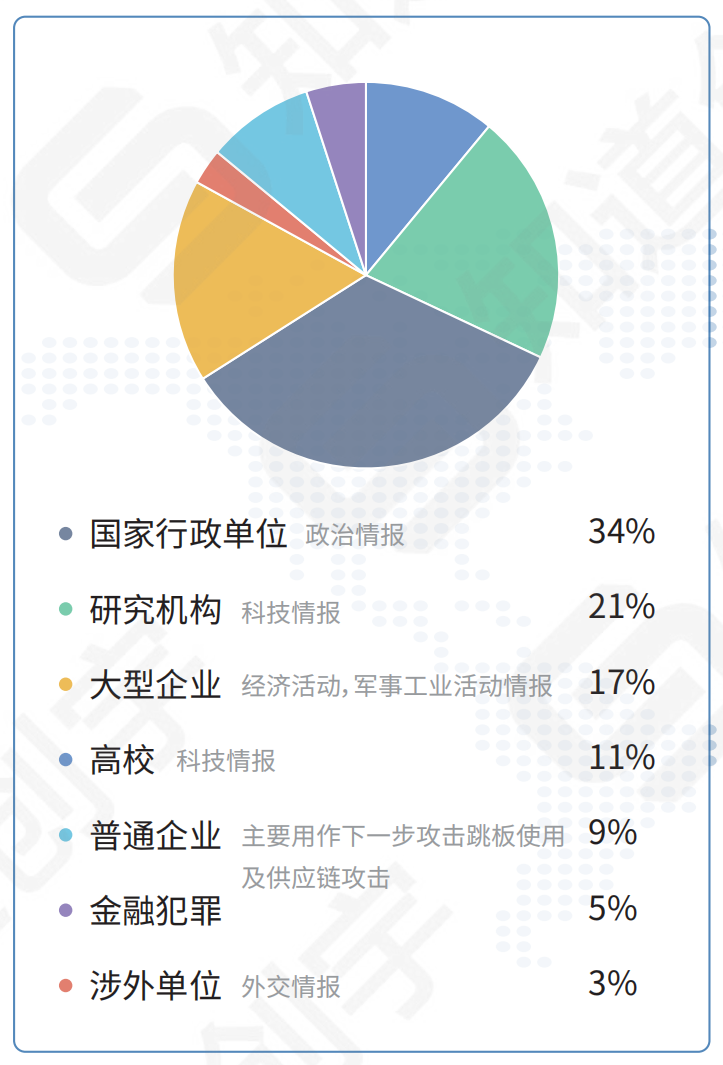

通过对这些APT攻击目标的行业分布进行分析,404高级威胁情报团队发现,以获取政治情报为目的针对国家行政单位的攻击占攻击目标的首位,其他受攻击行业分布如下图所示:

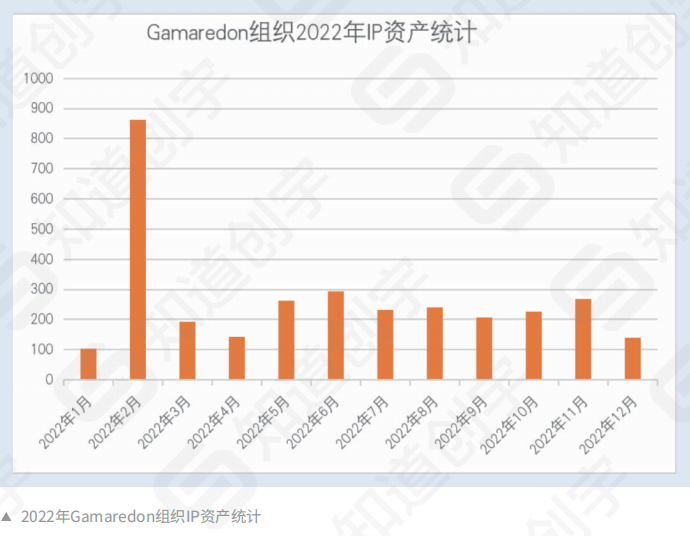

相较于以往,今年404高级威胁情报团队依托自身的APT威胁情报分析采集能力在往年的基础上增加了组织资产全年分布图,分布图内容包括不限于基础设施、域名等数据,由于资产数量与攻击活跃度为正相关而非强关联故分布图仅供参考,主要用于攻击趋势估算。

以gamaredon组织为例,我们长期对其跟踪并发现了其大量的C2资产,绘制出了其网络资产分布图如下:

深入刻画,2022最具代表性的活跃APT组织解读

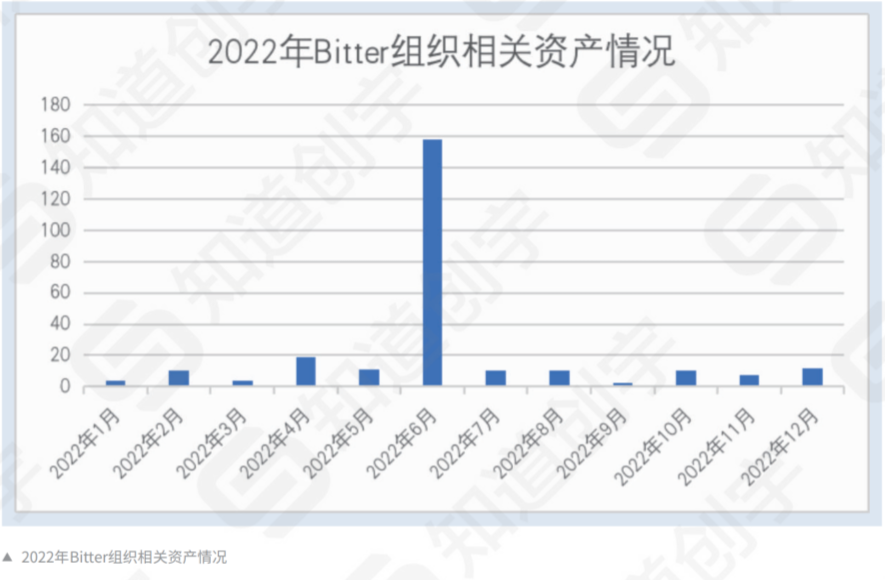

在众多的APT组织中,海莲花和BITTER组织的攻击活动最具代表性,404高级威胁情报团队也进行了重点跟踪和分析:

深度还原海莲花组织隐藏至深的“水滴行动”

Oceanlotus、APT32又名海莲花组织,一直是404高级威胁情报团队跟踪的重点,该组织是目前对我国进行攻击窃密行为最为活跃的APT组织之一,主要针对我国及其他东亚国家(地区)政府、海事机构、海域建设部门、科研院所和航运企业等国家重要行业部门的核心关键单位进行攻击,具有较强的政治背景。

今年404高级威胁情报团队着重对该组织的技战术进行梳理:基于其攻击活动善于利用跳板,将攻击活动隐藏于普通网络攻击的汪洋大海中的特点,404高级威胁情报团队将其从21年开始的一系列行动命名为“水滴行动”。

经深入分析,我们发现“水滴行动”影响范围之广在近些年的APT攻击活动中实属罕见,该组织使用几十种漏洞对多个国家和地区相关设备进行攻击从而组建其僵尸跳板代理网络,其复杂程度使得诸多攻击细节受篇幅所限无法在报告中全部披露,我们仅将对水滴行动所作的部分总结呈现如下:

针对科研领域的“窃密高手”BITTER组织

BITTER组织是一个长期针对中国、巴基斯坦,缅甸,老挝等国家进行攻击活动的APT组织,为目前活跃的针对境内目标进行攻击的境外APT组织之一,主要针对政府、军工、电力、核等单位进行攻击,窃取敏感资料,具有较强的政治背景。

2022年共捕获该组织相关钓鱼攻击200+次,捕获相关仿冒诱导文档60+,根据捕获情况来看该组织今年延用了以往的常态化热点攻击,目标行业主要聚集在航空航天、军工、超大型企业、国家政务、部分高校。

从11月至今,404高级威胁情报团队捕获到该组织一批针对多国外交单位,军工贸易企业,政府单位的攻击活动,使用csharpRat木马,批量控制了大量个人终端,窃取了相当数量的重要数据。虽然该组织的攻击方法及木马技术水平不高,但是攻击效果仍然非常好。

如果您对本文提到的“水滴行动”细节、APT C2数据、APT攻击事件及APT攻击木马样本等更为深入的数据感兴趣,可扫描下方二维码联系404高级威胁情报团队。

综合盘点,2022年APT组织攻击趋势凸显

经过了一整年的持续跟踪与深入分析,404高级威胁情报团队总结了APT组织攻击的显著趋势:

1、社工钓鱼依然被大量APT组织使用,且效果十分良好,人性的弱点是技术难以解决的问题,同时各组织正在加强武器库储备和对抗分析检测能力。

2、高水平APT组织攻击手段特征如下:

1) 越来越熟练的利用各种NDay漏洞进行快速的武器化,从而在短时间内拿下目标。

2) 专注于使用冷门组件和平台,尽可能优化精简武器,并使用正常的、符合规范的技术来达成自己的目的。

3) 会在攻击开始之前构建出复杂的网络层次结构和攻击链,以利于抗检测与反溯源并实现长期控制。

4) 0Day、1Day漏洞利用依然是各APT组织的首选。

3、404高级威胁情报团队2022年累计发现超过 200个资产已被种APT组织成功攻击,并窃取了大量的数据,严重危害国家安全以及国家利益。以此为依据粗略估计,有超过千起 APT 攻击尚未被发现或公开曝光,数量庞大,危害也不可估量。

应对有道,创宇猎幽助力高效APT攻击发现

APT组织异常活跃,APT攻击日益规模化、自动化,那面对成为主流攻击手段的APT攻击应该如何进行防御呢?

知道创宇已经将自身十余年的实战对抗经验与404高级威胁情报团队对于APT组织的持续跟踪发现进行融合,将能力集成于创宇猎幽APT流量监测系统。

创宇猎幽是针对活跃 APT 组织的流量检测分析产品,通过实时、回放分析网络流量,涵盖知道创宇漏洞能力的规则,结合ZoomEye多年测绘情报数据,辅以异常网络行为模型分析技术,深度检测所有可疑活动,识别出未知威胁,将流量中的APT攻击一网打尽,并及时进行报警通知。

创宇猎幽的全流量存储功能,配合知道创宇404高级威胁情报团队的专业服务,可以对APT攻击及相关联的APT组织进行更深入的溯源和跟踪分析,协助客户建立针对APT攻击的完善防御体系。

本文中的信息及结论均来源于《“锲而不舍”2022年知道创宇APT组织分析年鉴》,如果您希望更加详细了解各APT组织的2022年活动路径及趋势总结,可扫描二维码下载完整报告。

如若转载,请注明原文地址