最近,有一位企业的管理员私下咨询笔者:“勒索病毒太猖狂了,我们公司的服务器也不幸中招了,好多数据都被锁了。有没有什么办法能够恢复数据?”

其实挖矿勒索这类问题已在众多企业信息安全建设中备受关注。在遇到勒索病毒攻击时,企业的安全管理者总是会想着怎么清除病毒,数据如何恢复,病毒入侵的途径。以往,企业的信息安全管理者只需要将网络划分为不同等级的安全域,并在安全域之间通过边界访问控制和堆砌各种安全产品,便可实现对应用服务资源的安全保障。这种固守的防守思维就导致了绝大多数安全事件都是在事中或是事后才被发现,但往往这时候攻击者已经对业务的正常运行造成了破坏,窃取到了有价值的数据。更有攻击者通过0day等攻击绕过固守的南北向边界,渗透进内部并对网络内的其他资产进行横向攻击,最终进一步蛰伏以获取更有价值的信息。这样看来,创口贴式的修补和加固在面对层出不穷的新型攻击时不仅会制造大量的安全盲点也会不断扩大网络的攻击面。早在一千多年前人们就给到了我们解决这个问题的启发。在我国南梁时期,造船工匠们发现船舶遭遇意外导致船舱破损进水时,水会直接漫遍全舱,船舶很快就会沉没。为了使船舶能够更加安全地行驶,工匠们在船体内部的舱壁处隔离出了多个互不相通的独立水密舱。这样一来,即使有一个或多个船舱漏水,也不会流进其他舱,其他未受损的独立舱室还能为船舶提供浮力,减缓沉船的速度。这就是水密舱隔离技术,这项技术一直沿用至今,并为大型船舶和军舰所用。

水密舱隔离技术原理在网络安全防护实践中,“水密舱隔离技术”通过与零信任理念相结合,被用作于为东西向业务提供精细、一致且可扩展的安全防护,这就是微隔离。

一、微隔离概述

微隔离最早在2015年由Gartner所提出,其诞生之初被命名为软件定义隔离,与其一同提出的还有SDP(软件定义边界)。微隔离是一种创建逻辑网段并完全控制网段内和网段间流量的方法。它提供了通过精细化的策略控制来管理数据中心或多云环境中的工作负载的能力,并限制横向威胁在数据中心的传播。传统网络模型中,大多以防火墙作为网络隔离的主要手段。防火墙的网络分段和ACL访问控制技术将网络按照安全等级划分为不同等级的安全域,不同等级的安全域之间的数据流走向受防火墙的安全策略控制,可以安全保障南北向的流量的安全合规流通。所以防火墙在网络安全基础建设中一直备受安全架构师们的青睐。

随着信息技术的快速发展,云计算的出现改变了传统网络安全建设的格局。传统的网络安全硬件防火墙所采用的基于五元组或七元组的访问控制方式却无法适用于当前盛行的多云时代。多云时代的网络虚拟化、计算虚拟化和存储虚拟化让传统的IDC数据中心变得更加灵活,管理更加便捷。越来越多的业务不断上云带来便捷的同时也让信息化管理员们的安全管理工作变得更加棘手。多云模式下的工作负载处理的是用户访问业务的真实数据和流量,而承载着云工作负载的宿主机网络中流转的多是底层控制和通信数据。云环境中各工作负载之间的东西向业务数据交互早已摆脱传统硬件防火墙的管控,典型的三次树形网络结构开始向大二层结构转变。在这种网络安全结构快速转变的格局下,网络安全解决方案提供商们也是想出了通过虚拟化防火墙和分布式防火墙的方式来应对。这种将安全硬件虚拟化的方式也是难以应对复杂多变的云环境。幸运的是,软件定义的微隔离的出现使主机级别的颗粒度分段成为现实。基于软件定义的框架允许微隔离在混合多云的环境中灵活的对工作负载进行分段隔离,并通过统一的安全控制中心对不同的分段分发自适应的安全访问策略。无论是在本地化的数据中心内部还是云环境中,这种精细到主机级别颗粒度的安全策略定义方式都可以帮助用户的工作负载实现基于零信任理念的访控。首先,通过微隔离独特的分段方式,阻断所有无法通过设定策略验证的连接,确保只有合法授权用户才能访问。其次,通过软件定义的微隔离按需分配部署的能力,对新增或访问需求变动的用户动态分配相应的权限策略,确保应用访问的“最小权限划分”。最后,通过部署的微隔离agent实现对身份的持续验证和可视化流量的采集,实现对数据中心网络的访问安全行为进行全方位掌控。值得一提的是,微隔离可以完美地融入企业ZTNA的框架建设中。由SDP(软件定义边界)完成对用户访问业务的接入控制安全,IAM(统一身份认证)对访问者身份做认证和访问权限管理,MSG(微隔离)降低非法访问在业务内横向传播带来的危害。通过两者的结合,能有效降低攻击面,并在应用处贴近化构筑零信任安全微边界,实现“端、网、云”三位面一体化的安全防护。

二、微隔离的实现方式

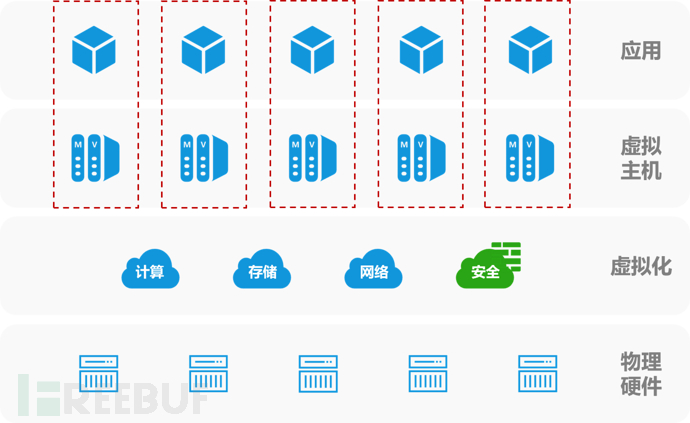

2020年,《零信任实战白皮书》中提到了对于微隔离的四种技术路线,包括云原生控制、基于第三方防火墙、基于代理模式、混合模式。这四种工作负载之间隔离的方式适用于不同的数据中心环境,企业的网络安全管理者应根据自身的网络情况和投入预算“因网制宜”,选择最适合自身网络的实现方式。下面笔者会通过分析四种路线的实践方式和其各自的利弊供读者们进行参考:● 云原生控制云原生控制提供的是云原生安全的能力,这种路线在虚拟化平台提供者(如Vmware等)中比较常见。这种方式通过将安全内嵌至虚拟化平台中,可与云平台深度融合,直接受云平台的调用,能有效联动云的计算和网络资源,实现原生的“四化”,即计算虚拟化、网络虚拟化、存储虚拟化和安全虚拟化。

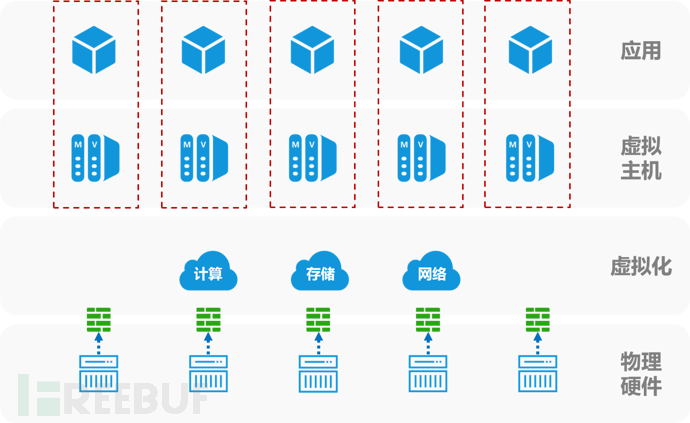

云原生控制方式通常适用于云工作负载之间的隔离,它最大的优点就是底层和云平台相融合,不需要单独的外挂部署,直接在云平台上操作就可以对云工作负载的访问进行控制。但相较于南北向丰富的安全防护能力,云原生的安全能力强度还是略有欠缺,不过目前国内对云原生安全能力的逐渐重视,各大厂商也是抓紧了对云原生控制的深入探索。● 基于第三方防火墙此技术路线实现主要基于第三方防火墙供应商提供的虚拟化防火墙(分布式防火墙)。该种方式有两种部署模式:一种是虚拟化防火墙以独立虚拟机的形式部署在每个虚拟化的宿主机上,通过虚拟化平台的防火墙接口,把此台宿主机上虚拟机的流量重定向到虚拟化防火墙中,通过配置安全策略实现对云工作负载的安全防护。

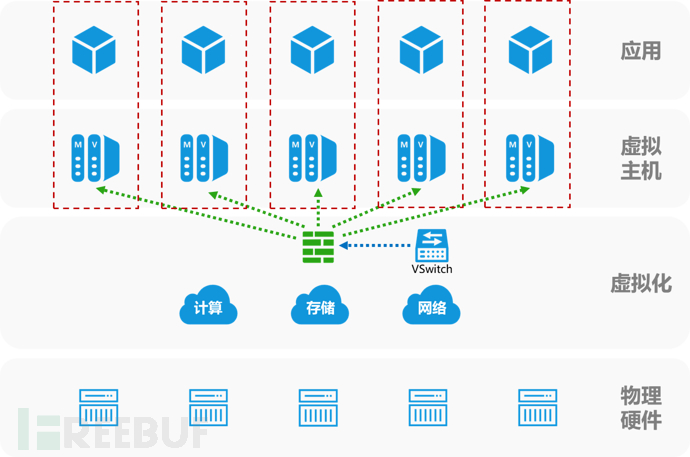

另一种模式则通过与云平台的NFV(网络虚拟化)功能的结合来对流量进行控制,通常采用SDN引流的方式牵引云平台中的VSwitch(虚拟交换机)的流量到虚拟化防火墙中进行防护和控制。

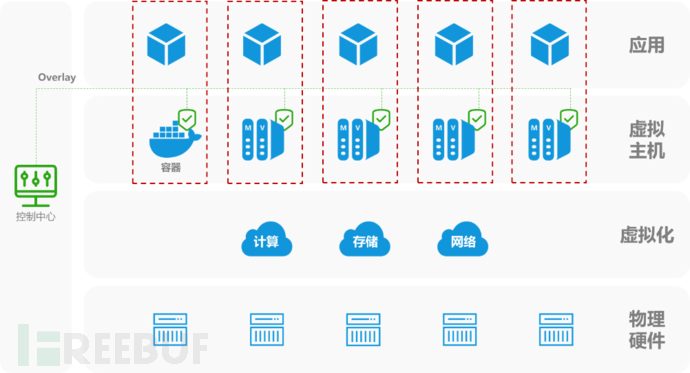

与云原生控制最大的区别在于,第三方防火墙方式可以提供丰富多变的安全集成能力,可以将安全厂商的下一代防火墙功能(访问控制、入侵防御、恶意代码检测、WEB应用防护等)融入进虚拟化环境中。但缺点也很明显,就是第三方防火墙厂商需要与虚拟化平台厂商进行适配兼容,且无法适用于容器和微服务环境。● 基于代理模式基于代理模式的部署方式比较简单,也是当前企业用户使用的最多的一种方式。只需要通过在每台虚拟主机中安装agent代理即可,所有安装了agent代理的主机通过外部控制中心进行策略控制并协调代理通信。这种方式相当于在原有的物理承载网络之上构建了一个Overlay虚拟网络。虚拟主机之间的通信亦可通过代理进行隧道加密传输,所有的访问动作都必须依赖于策略管控,安全性得到大大的提升。

基于代理模式的实现方式主要在于主机的系统环境兼容,对底层架构环境的依赖性不高,降低了安全厂商对虚拟化平台的复杂适配兼容工作,也解决了其他几种方式对容器环境防护能力的缺失。代理模式实现的推进难点在于其本身agent部署的工作量庞大和对主机资源占用问题。agent轻量化和部署便捷化成了代理模式主推厂商当前最棘手的问题。● 混合模式混合模式是将上述三种方式和传统安全防护进行灵活组合实现。安全架构师们会根据当前网络的架构和业务访问逻辑进行多方结合,选择出一个最适用于当前网络的部署模式。这种模式灵活度较高,同时兼顾东西向和南北向的防护,所以也结合了多种方式部署的优点,能够给业务安全性带来更全面更安全的保障。混合模式适用于大型复杂的数据中心,同时与现有业务系统深度融合,对业务和网络的改动比较大,所以说对全局网络的综合协调和响应有着较高的要求。

三、直观的微隔离体验

企业在面临来自互联网的新型攻击挑战的同时,还要积极履行作为网络运营者相应的网络安全保护义务。微隔离作为助力企业零信任转型的重要手段之一,其带来的收益和效果也是最快速和最直接的。业务交互更加安全微隔离弥补了IT基础架构中东西向安全防护的空缺,提供了在高度复杂的场景下精细化的业务访控策略。让企业在使用云计算和容器等新技术促进业务便捷开展的同时,也能够平衡业务与安全的“天平”。通过虚拟的网络数据可视化,让内外部非法访问无所遁形,减少企业的资产损失和核心数据丢失。减少攻击面和横向传播在业务向云模式转变的同时,无形中也是扩大了企业业务的攻击面,带来了许多新的潜在安全风险。微隔离凭借精细化的访问管控收敛了不必要的攻击面,严格管控业务访问所需要的最小权限。攻击面的减小并不能完全杜绝攻击。为了减少攻击面带来的损失,微隔离通过将网络分段划分为更小、更孤立的分段,极大程度的限制了挖矿勒索等安全威胁的传播。在发生安全漏洞的情况下,可以及时止损并防止漏洞扩散。业务更加合规,监管不再找上门随着国家越来越重视网络安全,相继的法律法规也逐渐完善,网络运营者也应当承担相对的网络安全保护责任,对于监管部门的依法实施的监督检查也应当予以配合。微隔离可以帮助企业加强业务合规和安全保护,提高了对行业法规和标准的合规性,减少因网络安全事件导致的通报和处罚。

四、相融共生,共筑安全新篇章

微隔离作为零信任安全理念的关键实践之一,其诞生和演进证明了网络安全建设理念在不断摆脱固有思维的限制。与其说零信任在创造一种全新的安全防护格局,倒不如说零信任在潜移默化的改变防护规则,与现有方式相融共生。零信任之路还很漫长,期望与之共筑安全新篇章。

如有侵权请联系:admin#unsafe.sh