编号: TB-2019-0013

报告置信度:85

TAG:Bitter 蔓灵花 印度 北京 上海 主控 后台

TLP: 白(报告使用及转发不受限制)

日期: 2019-10-30

摘要

2019年10月29日,微步在线监测到有研究者在Twitter上披露了某木马的C2控制后台,其中包括部分目前正在被控的IP。微步在线对之进行了分析,有如下发现:

此主控后台系印度政府背景APT组织Bitter所有。(Bitter,又名“蔓灵花”,是一个长期针对中国、巴基斯坦等国家的政府、军工、电力、核等部门发动网络攻击的APT团伙,具有印度国家背景)对后台日志进行分析发现,中国是主要的受害者,其中受影响地区包含北京、上海、浙江、广西等地。

微步在线早在9月份就已掌握该主控域名情报,使用微步在线威胁情报相关产品或服务的企业可以关注微步相关产品是否存在威胁类型为Bitter的告警,如有发现,建议引起高度重视并立即排查。

微步在线已持续跟踪印度背景Bitter等APT组织数年时间,微步在线相关安全产品均支持对印度方向APT组织相关攻击的检测。如需微步在线协助检测,请与我们联系 [email protected]。

详情

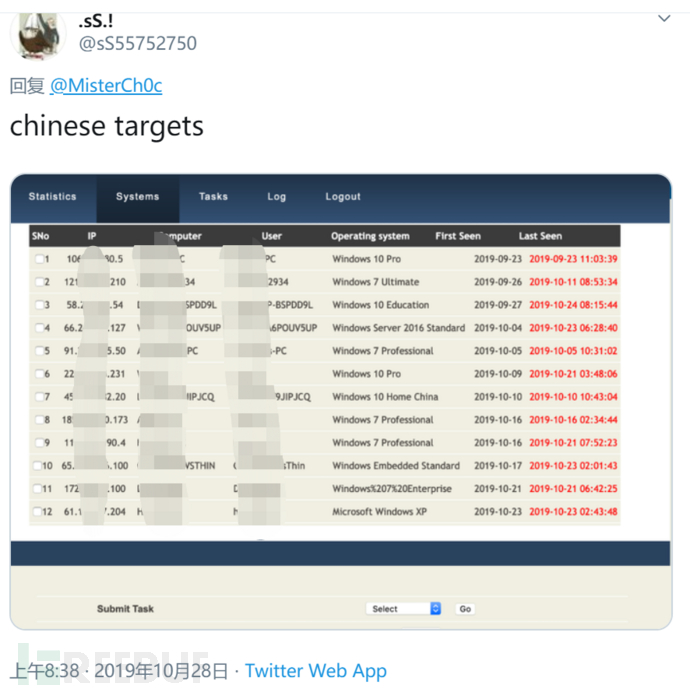

2019年10月27日,推特用户@MisterCh0c发布消息称发现了一款木马控制平台的登录地址http://lmhostsvc[.]net/healthne/login.php,10月28日,另一用户@sS55752750回复该信息并配有一张后台页面图片,根据图片发现该后台至少记录了12台被控主机的IP地址、计算机名、用户名、操作系统、被控时间及最后一次上线时间等信息。

核实发现,相关域名属于印度政府背景APT组织Bitter所有,微步在线最早于2019年9月26日已经识别,且近期已捕获该域名相关多个木马样本。对应链接为https://x.threatbook.cn/nodev4/domain/lmhostsvc.net

核实发现,相关域名属于印度政府背景APT组织Bitter所有,微步在线最早于2019年9月26日已经识别,且近期已捕获该域名相关多个木马样本。对应链接为https://x.threatbook.cn/nodev4/domain/lmhostsvc.net

通过微步在线云沙箱查询发现,相关木马启动后的回传信息如下:

a=vbccsb-PC

b=VBCCSB-PC

c=Windows 7 Ultimate

d=vbccsbvbccsb1a86a5ed-85f2-4731-b953-cd4bb615f8531565536040965860&e=

由此可知与此次曝光平台展示的信息完全一致。而对该后台分析发现,目前记录的18个IP地址中9个属于中国,主要涉及北京、上海、浙江、广西等地,该平台还具备下发木马插件的功能,可对受控主机实施进一步操作,相关信息如下所示:

由此可知与此次曝光平台展示的信息完全一致。而对该后台分析发现,目前记录的18个IP地址中9个属于中国,主要涉及北京、上海、浙江、广西等地,该平台还具备下发木马插件的功能,可对受控主机实施进一步操作,相关信息如下所示:

行动建议

1、建议受影响企业高度重视此次事件,并结合内部DNS记录,排查与主控域名存在通信的相关内部主机。如需要微步在线应急响应服务,请拨打010-57017961和我们联系。

2、建议使用微步在线TDP、TIP、OneDNS等产品对该组织的攻击活动进行持续检测和防范。

附录

C2

lmhostsvc.net

Hash

a5f42d753ce4d5c5144554b8cde3d2d9158371a6447606643ba272fac329db6e

20d4056be75b8d616a68afe08699faba8847****ca24caef485107ba5514ccdb

34e90f0676e00e035d84e23c18cfb0f732be7e5bfbc0269e4f5fd7d8f664332a

4e2bcb8a42125c45e43b1b760f791633cb92d5519e6df2fb1ff6296b3e9e289a

*本文作者:Threatbook,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh