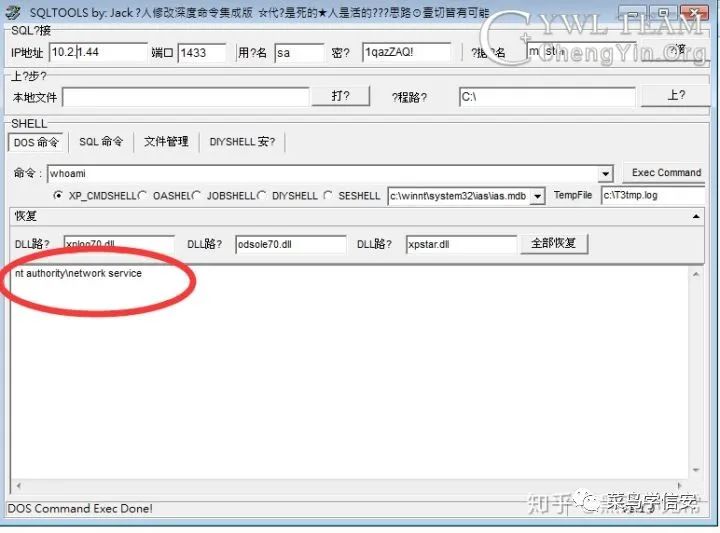

经过长达2天的渗透,沦陷了主机百台,全部账户密码通用,也成功的获取到了三台核心数据库服务器权限,拿到了数据备份服务器权限

至此渗透结束,全程4天。

注:如有侵权请联系删除

学习更多技术,关注我:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247499505&idx=1&sn=f09b0de0aea736584546132db31526e1&chksm=ce64ad94f913248263efe0d9ebd6b256fd02eef455450c4d62f529483ebb0795091ac103dde3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh