官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

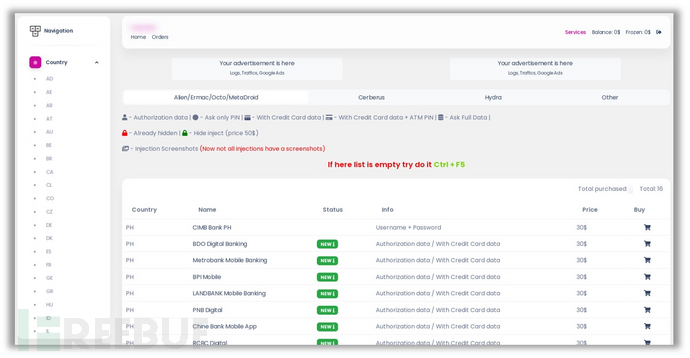

一个名为 InTheBox 的攻击组织正在俄罗斯网络犯罪论坛上发布 1894 个网络注入(网络钓鱼窗口的覆盖)的清单,用于从银行、加密货币交易所和电子商务应用程序中窃取凭据和敏感数据。

这些覆盖层与各种 Android 银行恶意软件兼容,并模仿由数十个国家/地区主要组织运行的应用程序。

InTheBox 商店为各种银行恶意软件提供范围广泛的 Web 注入,包括 Alien、Ermac、Octopus、MetaDroid、Cerberus 和 Hydra。数百次注入的打包价格从近 4000 美元到 6500 美元不等。单个 Web 注入的价格已从每个 50 美元降至 30 美元。

自 2020 年 2 月以来,InTheBox 一直是经过验证的 Android 移动应用程序网络注入供应商。数量如此之多且价格低廉,使网络犯罪分子可以专注于其活动的其他部分(例如:恶意软件的开发),并将攻击范围扩大到其他地区。

网络注入如何工作?

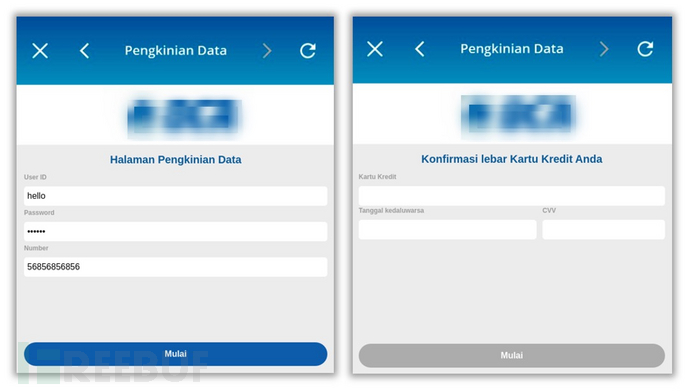

InTheBox 的网络注入通常以压缩包的形式出现,其中包括一个 PNG 格式的应用程序图标和一个 HTML 文件。该 HTML 文件包含 JavaScript 代码,负责使用伪装成移动应用程序输入表单的恶意覆盖界面收集敏感信息。

CRIL 研究人员表示,注入过程从一个覆盖界面开始,该界面要求受感染的用户输入他们的手机银行详细信息,例如用户 ID、密码和手机号码。

输入这些凭据后会加载一个覆盖界面,诱使用户透露他们的信用卡号、有效期和 CVV 信息,然而合法的应用程序根本不需要输入这些。

如何保持安全?

研究人员建议遵循以下网络安全最佳实践,以防止攻击者访问他们的个人和财务信息。

- 仅从官方应用商店等可信来源下载和安装软件。

- 仅下载获得许可的防病毒软件并始终保持更新。

- 谨慎打开手机上未知来源的消息或电子邮件收到的任何链接。

- 在您的 Android 设备上启用 Google Play Protect 以保持保护。

- 授予任何应用程序权限时请谨慎行事。

- 让您的设备、操作系统和应用程序保持最新。

- 密切注意最新软件更新中提供的安全功能,并警惕任何要求输入额外信息(如支付卡详细信息)的提示。

- 如果您怀疑您的设备可能已被感染,请尝试恢复出厂设置或删除可疑应用程序。

参考链接:https://cybernews.com/news/inthebox-targets-android-banking-applications/