官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

网络安全公司 Trellix 披露,GuLoader 恶意软件“盯上了”韩国和美国的电子商务行业。

据悉,GuLoader 恶意软件 进行了升级迭代, 从带有恶意软件的 Microsoft Word 文档过渡到了 NSIS 可执行文件( NSIS :Nullsoft Scriptable Install System 的缩写,一个脚本驱动的开源系统,主要用于开发 Windows 操作系统的安装程序)。值得一提的是,此次 GuLoader 勒索软件攻击目标还包括德国、沙特阿拉伯、中国台湾和日本等区域。

GuLoader 恶意软件升级迭代

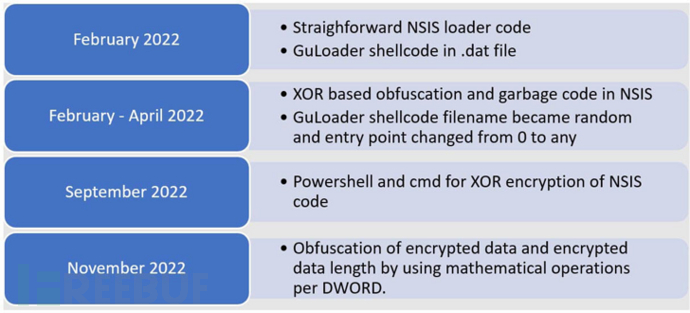

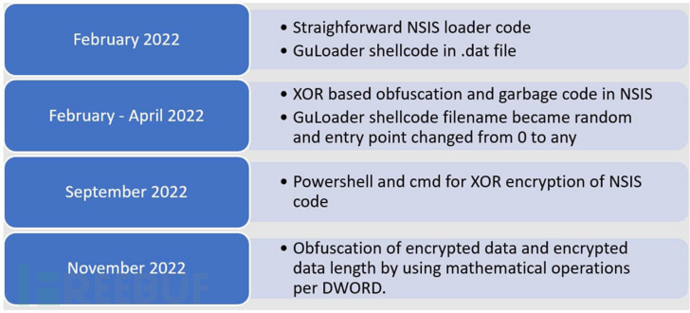

Trellix 研究人员 Yturriaga 表示,2021 , GuLoader 恶意软件攻击链利用了包含宏定位 Word 文档的 ZIP 存档,删除负责加载 GuLoader 的可执行文件,经版本更新后,开始使用嵌入 ZIP 或 ISO 映像中的 NSIS 文件来激活感染链。

此外,据说用于交付 GuLoader 的 NSIS 脚本已经变得越来越复杂,它封装了额外的混淆和加密层来隐藏外壳代码,这一进化标志着威胁形势发生了更广泛的变化。随着微软阻止从互联网下载 Office 文件中的宏,恶意软件分发的方法开始激增。

最后,Yturriaga 强调 GuLoader 外壳代码迁移到 NSIS 可执行文件上这一变化,展现了网络犯罪分子为逃避检测、防止沙盒分析和阻碍逆向工程等方面的创造力和持久性。

文章来源:

https://thehackernews.com/2023/02/guloader-malware-using-malicious-nsis.html