官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

互联网早已成为“第五战场”,未来攻击更加隐匿且复杂。

23年1月,瑞士军队安全通信软件曝出大量严重漏洞,利用这些漏洞,不法分子将能克隆帐户并读取用户消息,窃取私钥和联系人,甚至出于勒索目的炮制有害资料。

22年10月,黑客组织Joker DPR成功入侵乌克兰军队的军事战场指挥系统,战场信息遭到泄露,内容包括装备坐标和人员数量等。

网络安全形势日趋复杂和严峻,我们利用威胁狩猎模型追踪、关联来自全球分布式蜜罐的互联网流量,捕获并识别恶意流量并挖掘高级威胁事件、标记攻击源的活动及身份,我们的网络专家团队专注于分析网络威胁的最新技术、方法和来源,并将这些元素转化为实时权威的网络威胁情报,为您提供最强大的威胁情报知识,从而帮助保护您的组织免受威胁。

为什么是蜜罐?

据外网报道,闲置的1.75亿个美国国防部IP被转移至佛罗里达州的一家公司管理,宣称目的是便于军方在收集大数据的背景下获取有用情报,通过观察网络流量识别潜在的漏洞,并评估和减轻潜在的网络威胁。 据此,一些网络安全专家分析称:美国可能是在制造“世界上最大的蜜罐”。或建立专门的服务器来搜索从事“可疑”活动的流量数据,从事黑客攻击活动。

蜜罐的定义及种类?

其实咱们国内的蜜罐市场主要以产品型蜜罐为主,以默安幻阵、长亭谛听等厂商为代表的欺骗防御类商品,但换一种角度来看,蜜罐可不止这一种哦~

蜜罐种类 | 说明 |

产品型蜜罐 | 生产蜜罐被组织放置在生产网络内与其他生产服务器一起,通过诱饵及陷阱的方式混淆攻击目标,以探针流量牵引的诱导攻击者进入欺骗蜜网。 价值:延缓攻击者和增加攻击难度,来改善企业资产整体的安全状态。 缺点:相对于研究型蜜罐,它们提供的攻击信息较少,一般为使用对象为企业,主要适用于攻防对抗、企业安全运营的主动防御等场景。 |

研究型蜜罐 | 主要用于研究组织面临的潜在风险,从而学习如何更好地防范这些风险。研究型蜜罐可以捕获大量信息,包括探索新型高级攻击,如0day漏洞、恶意软件、黑客工具、僵尸网络及APT攻击等,可通过网络监控来对黑客的恶意行为、攻击手段及活动规律进行分析。 主要被研究机构、军事和政府组织所使用。 |

由此可见,不同类型的蜜罐用途及侧重点是完全不一致的。

- 研究型蜜罐是侧重于攻击者视角,走向高级威胁狩猎的情报内生体系,较为贴靠NTA的范畴,主要通过互联网侧流量的持续监测与挖掘分析,获得全网第一手、最真实的网络攻击数据,云欺骗蜜罐的目的在于探索高级威胁并直接生产威胁情报,并调查取证。

- 而产品型蜜罐是侧重于防御者视角,以提升内网风险快速感知,与威胁情报源联动实现内网防护体系的一类产品,在销售许可证的申请类别中,一般为“主机入侵检测”,更适用于金融等企业使用,也常见于攻防演练 HVV的实际情况。(以上内容出于 个人观点,仅供参考,欢迎交流。)

从攻击者视角,观察网络安全事件,发现最新潜伏威胁

案例分析:

1、通过部署在多个国家的云蜜罐,进行全网流量搜集与数据分析,可以发现某D-Link路由器的某RCE漏洞(CVE-2015-2051)在野活动的近况如下,在1月16日后恶意攻击流量产生波动。

攻击者主要偏好扫描或攻击目标机器的TCP端口 :80、81、1。

按照攻击源IP的口径统计,前三位的国家/地区分别为:中国、印度、俄罗斯。

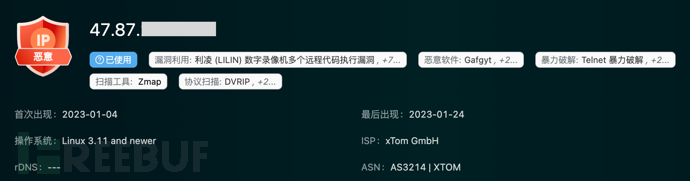

其中发起攻击次数最多的某IP来自于美国,它不仅是对蜜罐发起漏洞利用的攻击源,也是对蜜罐进行恶意软件投放的传播源,并且自身也是用于存放恶意程序的恶意站点(恶意下载服务器)。

继续深入对攻击源线索的挖掘,可以多维度进行情报刻画,如部分IP来自某安全厂商、或众多云服务商、国内受损单位等(出于数据敏感性,这里不做详细展示)。

- 常规情况下重点单位及资产IP不会对蜜罐节点频繁通信、扫描或漏洞攻击。当捕获到此类活动时,证明该资产很可能已被入侵或恶意利用,需告警至相关人员或监管单位,并评估受损情况。

该高龄漏洞的存在及在野利用性,导致相关物联网设备容易遭到攻击者的破坏入侵,并利用这些设备进行下一步的攻击,例如继续传播恶意软件,或成为僵尸网络中的一环用于DDoS攻击等。

2、大型物联网类僵尸网络活动追踪

我们观察到其中某重点IP近期传播恶意软件1.6万次,涉及510个恶意样本及Mozi等多个家族,其中前三主要为僵尸网络家族。

恶意家族 | 恶意样本数 | 恶意传播次数 | 下载源数(URL) | 下载服务器数 |

Mozi | 11 | 8696 | 222 | 164 |

Mirai | 423 | 5430 | 423 | 36 |

Gafgyt | 35 | 1270 | 36 | 4 |

顺着Mozi恶意家族的视角进行线索追踪,我们观察到该重点IP在2022年7月28日首次传播Mozi.A样本(MD5:9a111588a7db15b796421bd13a949cd4)。

对于Mozi僵尸网络本身来说,我们在2019年年底首次监测到针对路由器和DVR 的攻击场景上的一种P2P僵尸网络。经观察发现,自20年8月底开始因Mozi僵尸网络更新了一个版本,感染了大量印度和中国的光猫路由器设备,使得互联网流量及相关样本数极速扩增,直至今日,Mozi僵尸网络依旧活跃。

您是否对我们研究的云蜜罐感兴趣,用最小成本扩展投资您的安全方案呢?

我们可为您提供以下服务:

1、人人都是安全分析师——对安全事件的深入调查

- 网络威胁的趋势可见性,趋于沉寂、或恶意量激增的网络攻击事件。

- 识别攻击者及手段,并评估威胁优先级,主要与网络扫描、漏洞攻击、恶意软件传播等活动有关的IP。

- 揭露不同来源 IP 背后身份,可能是Shodan或Googlebot等公司业务及研究机构等非恶意IP的网络活动,目前支持识别种类:Bot/爬虫、安全厂商、测绘业务、学术研究、DDoS高防等身份。

2、对抗未来的网络威胁——最新的网络威胁预警与情报共享

3、精确实时的威胁情报——提供威胁情报订阅及IoC定期获取

4、全网高级威胁狩猎或定向威胁监测等,深度战略合作。

产品传送门:360高级威胁狩猎蜜罐

我们的三大优势:

- 丰富的模拟程序:支持模拟互联网、物联网、工业互联网各类主流应用协议、程序和漏洞,超100类模板。

- 高级威胁挖掘:基于行为模型检测未知威胁攻击,主要挖掘0day/1day/Nday漏洞攻击,物联网僵尸网络。

- 威胁情报生产:自动化输出威胁情报(漏洞情报、IP情报等),并解释IP属于谁,使用哪些漏洞武器,产生哪些恶意行为。

我们的实践成果:

截止2022年12月为止,我们:

识别出超45亿个恶意载荷,捕获超2500种在野漏洞攻击事件;

捕获超50个“零日”漏洞攻击,包括针对QNAP、Draytek、Cisio、Huawei、Zyxel、DLink等知名厂商;

捕获多起针对物联网设备的APT攻击:如CIA MikroTik窃听事件、2个路由器APT特马等;

捕获并识别超70万多个恶意样本及200+恶意家族,其中包括超过20个影响重大的物联网僵尸网络:Pink、Mozi、Satori、IoT_reaper等。

案例传送门:Netlab博客

目前我们的产品预计开放SaaS版,希望感兴趣的读者前来咨询试用。

如果您是安全研究员,出于威胁情报调查及数据查询的目的,也欢迎试用我们的SaaS产品。

产品咨询与试用、商业合作请联系邮箱[email protected] ,小刘将在2个工作日内回复。