官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

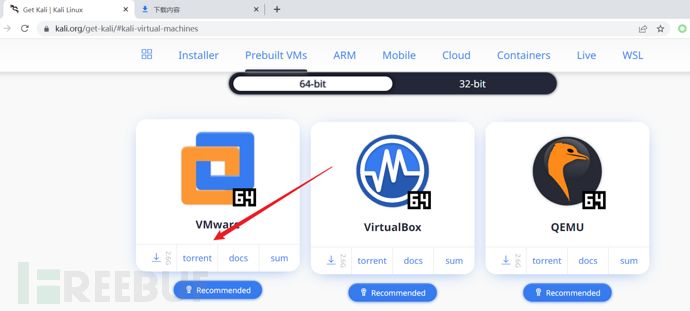

安装kali

下载kali作为虚拟环境,

https://www.kali.org/get-kali/#kali-virtual-machines

通过vmvare打开,默认账号密码kali/kali

修改root密码

su passwd root如果一些配置普通用户做不了就切换kali,或sudo + 命令

kali配置

apt换源

echo > /etc/apt/sources.list

vim /etc/apt/sources.list

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

进行系统或工具的更新

apt-get update安装docker

apt安装docker

apt-get install docker docker-compose -y检验Docker是否安装成功

#启动docker服务

service docker start

#列出docker现有镜像

docker images

#运行hello-world镜像

#但apt安装的docker没带有hello-world默认镜像呀,所以下面的命令不成功,它会帮你拉去该镜像下来

docker run hello-world

docker其他配置

配置镜像加速

#阿里云镜像加速器获取网址(需注册):https://cr.console.aliyun.com/cn-hangzhou/instances/mirrors

#镜像加速器网址写入/etc/docker/daemon.json文件(可能不存在)中

vim /etc/docker/daemon.json

#新建daemon.json文件

touch /etc/docker/daemon.json

#写入内容

{

"registry-mirrors": ["https://xxx.mirror.aliyuncs.com"]

}

#退出daemon.json,并重启docker

ESC --> :wq!

systemctl restart docker

#其他公开Docker镜像加速源(不需注册)

https://docker.mirrors.ustc.edu.cn#中科大

http://hub-mirror.c.163.com/#网易

{

"registry-mirrors": ["https://docker.mirrors.ustc.edu.cn"]

}

设置docker开机自启

systemctl enable dockerdocker简单使用

#以拉取 CVE-2017-7504 的漏洞环境为例。

docker search testjboss #搜索漏洞环境

docker pull testjboss/jboss#拉取漏洞环境

docker run -d -p 80:8080 testjboss/jboss:latest#根据testjboss/jboss镜像创建并运行容器

ifconfig#查看已运行容器ip

#kali中,使用浏览器访问http://IP#IP可为127.0.0.1

docker ps#查看正在运行的容器

docker exec -it e8f4844aabc1 /bin/bash#进入容器(id:e8f4844aabc1)

exit#退出容器到宿主机(容器不会停止运行)

docker stop 3b41c0c08430#关闭容器(id唯一标识,建议使用id)

docker常用命令

#系统命令

systemctl start docker#启动docker

systemctl stop docker#停止docker

systemctl restart docker#重启docker

systemctl enable docker#设置docker开机自启

#基本命令

docker version#查看docker版本

docker info#查看docker详细信息

docker --help#查看docker命令

#镜像命令

docker images#查看docker镜像列表

docker images -a#列出本地所有镜像

docker images --digests#显示镜像的摘要信息

docker search redis#从Docker Hub上查找redis镜像

docker pull redis#从Docker Hub上下载redis镜像

docker rmi 373f0984b070#删除IMAGE ID 为373f0984b070的镜像

#运行命令

#-p 6379:6379端口映射:前表示主机部分,后表示容器部分

#-d在后台运行容器(不进入终端)并打印容器ID/容器名

#--name myredis表示自定义容器名为myredis

docker run -d -p 6379:6379 --name myredis redis:latest#根据镜像创建并运行容器

#容器命令

docker container ls 或 docker ps#查看正在运行的容器

docker container ls -a 或 docker ps -a#列出所有容器

docker container start 容器ID 或 容器名称#启动容器

docker start 容器ID 或 容器名称#启动容器

docker container stop 容器ID 或 容器名称#停止容器

docker stop 容器ID 或 容器名称#停止容器

docker container rm 容器ID 或 容器名称#删除容器

docker rm 容器ID 或 容器名称#删除容器

docker container logs -f 容器ID 或 容器名称#查看容器日志

docker exec -it name /bin/bash #进入name(容器名/id)中开启交互式的终端,exit退出

安装vulhub

vulhub链接:https://github.com/vulhub/vulhub

配置proxychains,将自己的代理写上用来访问github,或通过其他手段下载vulhub安装包

# 下载项目

proxychains wget https://github.com/vulhub/vulhub/archive/master.zip -O vulhub-master.zip

unzip vulhub-master.zip

cd vulhub-master

# 进入某一个漏洞/环境的目录

cd flask/ssti

# 自动化编译环境

docker-compose build

# 启动整个环境

docker-compose up -d

vulhub使用

每个环境目录下都有相应的说明文件,请阅读该文件,进行漏洞/环境测试。

测试完成后,删除整个环境

docker-compose down -v注意

为防止出现权限错误,最好使用root用户执行docker和docker-compose命令

docker部分镜像不支持在ARM等架构的机器上运行

参考链接

https://blog.csdn.net/weixin_46318141/article/details/121168812