导语:回拨网络钓鱼团伙已经改变了其社会工程方法,将原来的虚假订阅诱饵继续用于攻击的第一阶段,但随后转而假装帮助受害者处理感染或黑客攻击。

回拨网络钓鱼团伙已经改变了其社会工程方法,将原来的虚假订阅诱饵继续用于攻击的第一阶段,但随后转而假装帮助受害者处理感染或黑客攻击。

得逞的攻击使用恶意软件加载程序感染受害者,该加载程序会投放另外的攻击载荷,比如远程访问木马、间谍软件和勒索软件。

回拨网络钓鱼攻击是伪装成高价订阅的电子邮件活动,旨在让收件人混淆,因为他们从未订阅过这些服务。

电子邮件中附有一个电话号码,收件人可以拨打该号码,以了解有关此“订阅”的更多信息并取消它。然而这会导致社会工程攻击,从而在受害者的设备上部署恶意软件,并可能引发全面的勒索软件攻击。

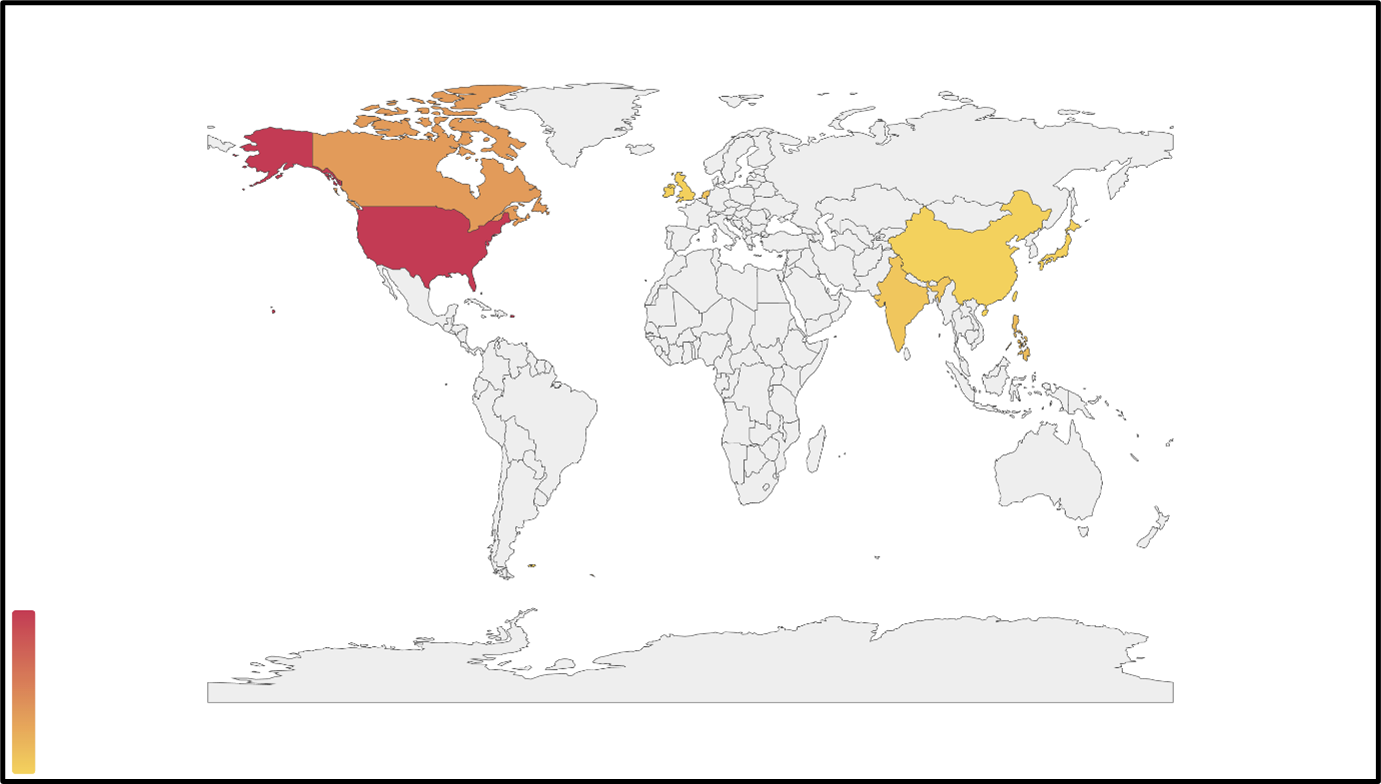

据Trellix的一份新报告显示,最新的活动针对美国、加拿大、英国、印度、中国和日本的用户。

图1. 显示最近的BazarCall活动目标的热图(来源:Trellix)

这一切都始于BazarCall

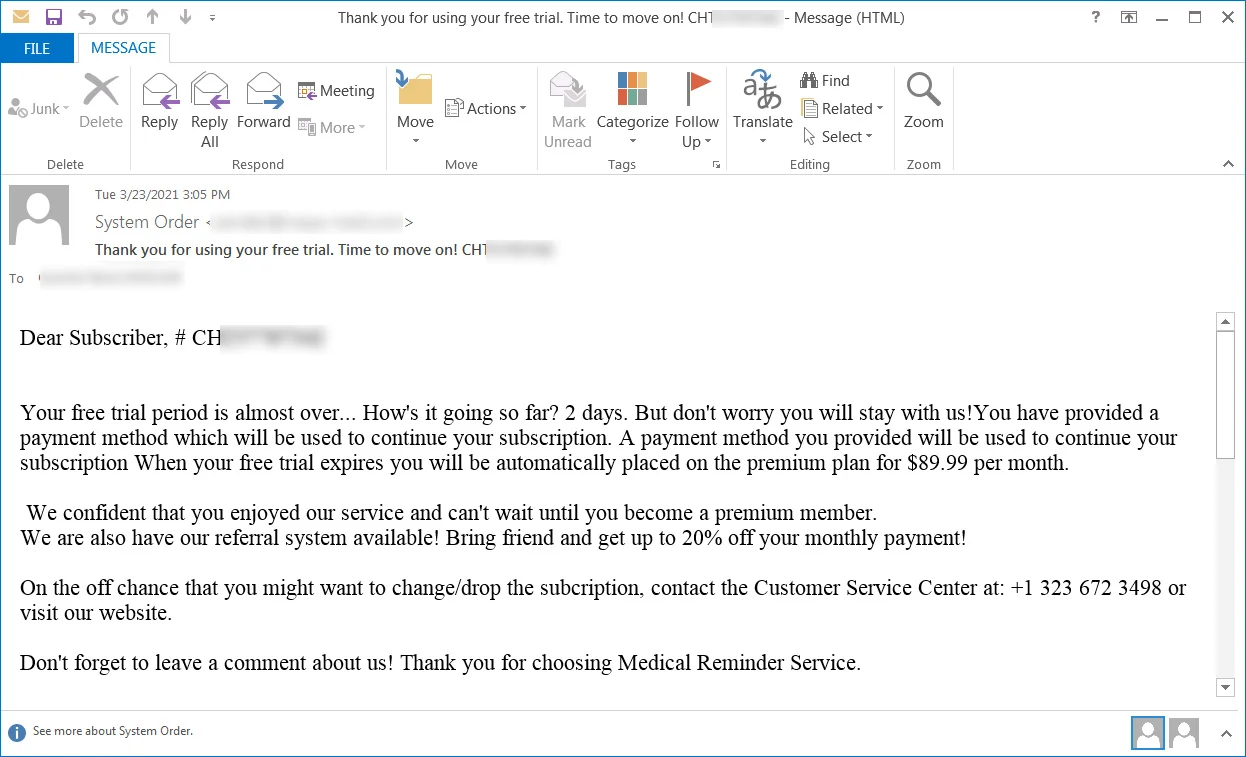

回拨网络钓鱼攻击在2021年3月首次以“BazarCall”的名义出现,威胁分子开始发送电子邮件,佯称是订阅流媒体服务、软件产品或医疗服务公司。如果收件人想取消订阅,可拨打提供的电话号码以便联系。

图2. 原始的BazarCall回拨网络钓鱼电子邮件

收件人拨打该号码后,威胁分子就会逐步引导他们完成一系列步骤,最终导致下载恶意 Excel文件,该文件会安装BazarLoader恶意软件。

BazarLoader让攻击者可以远程访问受感染的设备,并提供对公司网络的初始访问,最终导致Ryuk或Conti勒索软件攻击。

久而久之,回拨网络钓鱼攻击已成为一种重大威胁,因为它们现在被众多黑客组织使用,包括Silent Ransom Group、Quantum和Royal勒索软件/勒索团伙。

新的社会工程伎俩

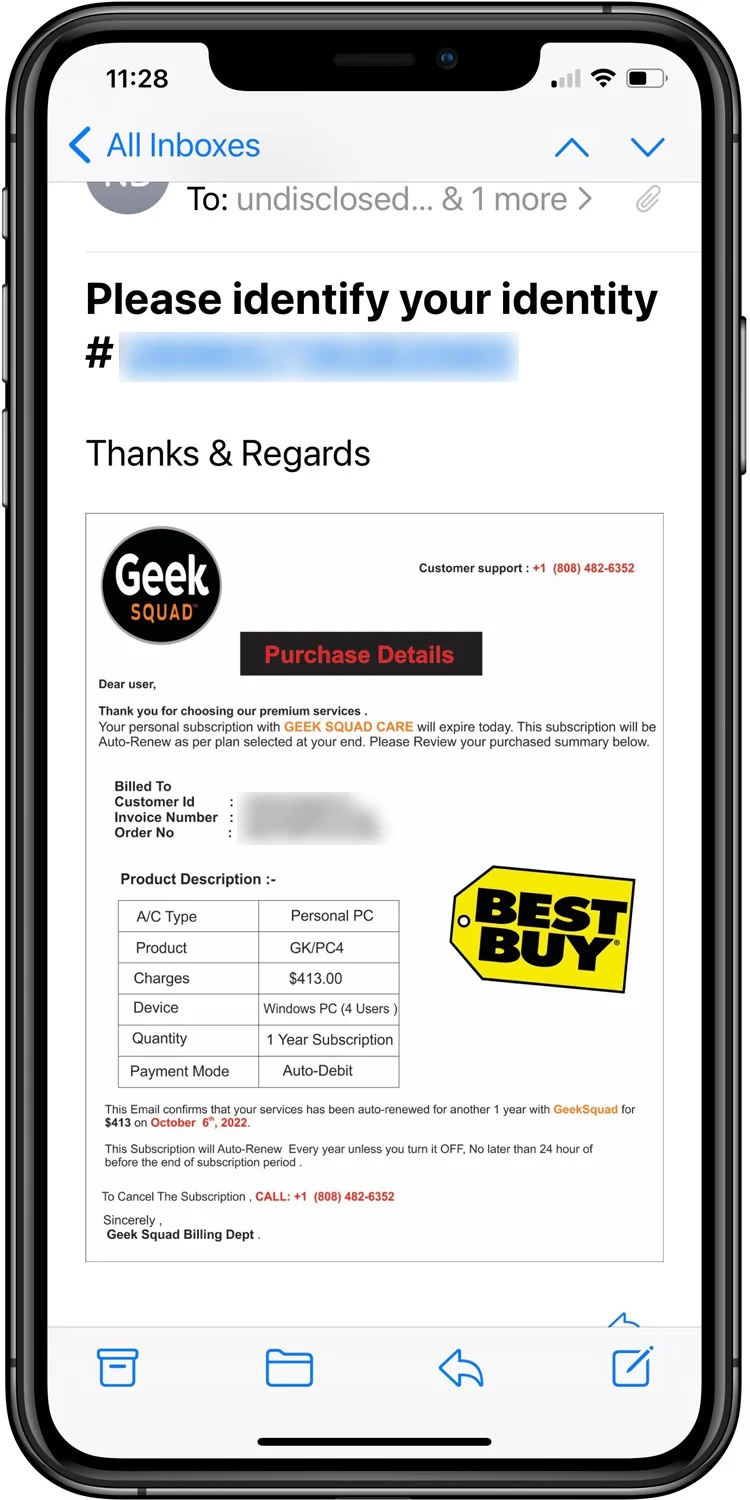

在最近的回拨网络钓鱼活动中,社会工程伎俩已发生了变化,不过网络钓鱼电子邮件中的诱饵保持不变,这个诱饵就是发给Geek Squad、诺顿、迈克菲、PayPal或微软的付款发票。

图3. Geek Squad回拨网络钓鱼电子邮件示例(来源:BleepingComputer)

一旦收件人通过提供的号码致电诈骗者,他们会被要求提供发票详细信息进行“验证”。接下来,诈骗者声明系统中没有匹配的信息,声称受害者收到的是垃圾邮件。

然后,所谓的客户服务代理会提醒受害者:垃圾邮件可能已导致他们的机器感染了恶意软件,提议为受害者介绍技术专家。

一会儿后,另一个骗子打电话给受害者,声称帮助他们处理感染,并将他们引导到一个网站,在那里受害者下载伪装成杀毒软件的恶意软件。

以PayPal为主题的网络钓鱼攻击中使用了另一种变体,即询问受害者是否使用PayPal,然后检查他们的电子邮件是否受到攻击,声称他们的帐户已被分布在全球各地的八台设备访问。

在安全软件订阅续订活动中,诈骗者声称预装在受害者笔记本电脑上的安全产品已过期失效,自动续订以延长保护。

最终,诈骗者将受害者引导至取消和退款门户网站,这同样是投放恶意软件的网站。

图4. 最近BazarCall活动中使用的各个网站(来源:Trellix)

所有这些活动的结果是说服受害者下载恶意软件,而恶意软件可能是BazarLoader、远程访问木马、Cobalt Strike或其他某种远程访问软件,具体取决于威胁分子。

远程控制设备

Trellix表示,最近这些活动中的大多数在推送一个名为“support.Client.exe”的ClickOnce可执行文件,该可执行文件在启动后会安装ScreenConnect远程访问工具。

Trellix解释道,攻击者还可以显示虚假的锁屏,使受害者无法访问系统,攻击者可以在受害者不知道的情况下执行任务。

在安全分析师看到的一些情况下,诈骗者打开了虚假的取消表单,要求受害者填写个人详细信息。最后,为了获得退款,受害者被要求登录到他们的银行账户,一旦上当受骗,就向诈骗者汇款。

Trellix的报告解释,这是通过下面这一波操作来实现的:先锁定受害者的屏幕,并发起转账请求,然后在交易需要OTP(一次性密码)或二级密码时解锁屏幕。受害者还会看到一个虚假的退款成功页面,好让他相信已收到退款。诈骗者还可能向受害者发送一条短信,附有款已收到的虚假信息,这个花招防止受害者怀疑任何欺诈行为。

当然,金钱损失只是受感染用户可能面临的问题之一,因为威胁分子可以随时投放更多更恶劣的恶意软件,长期监视用户,并窃取高度敏感的信息。

本文翻译自:https://www.bleepingcomputer.com/news/security/callback-phishing-attacks-evolve-their-social-engineering-tactics/如若转载,请注明原文地址