1、题目简介

1.1 背景介绍

你在一家以感恩节为主题的公司的安全运营中心 (SOC) 担任分析师。一个安静的夜晚,你听到有人在SOC入口敲门。当你回答门时,一个筋疲力尽的邮件服务器技术人员跌跌撞撞地进来,迅速摔倒在地。他用颤抖的声音低声说,“邮件过滤器关闭了......到处都是垃圾邮件...”

当你把他扶起来时,他望着天空大喊:“地狱之门打开了!技师立刻又倒下了,轻声低语道:“恐怖......恐怖...”。

邮件过滤器中断持续了整整一天。幸运的是,报告的事件很少。但有一个例子引起了你的注意。在邮件过滤器中断期间,公司的一名员工决定玩“电子邮件轮盘赌”。该员工从收件箱中打开了一封恶意电子邮件,并将其视为合法邮件。

您收到了员工收到的四封恶意电子邮件。您还从他受感染的计算机收到了 pcap 流量。

1.2 题目链接

https://cyberdefenders.org/blueteam-ctf-challenges/58#nav-questions

2、题目解析

2.1 c41-MTA5-email-01:恶意文件的名称是什么?

可以使用Foxmail客户导入文件,查看附件为压缩包文件,解压后文件名称为:460630672421.exe

2.2 c41-MTA5-email-01:恶意软件所属的特洛伊木马家族的名称是什么?(由新出现的威胁规则集标识)

查询VT发现标签为trojan.upatre/smdjm,确定为upatre家族

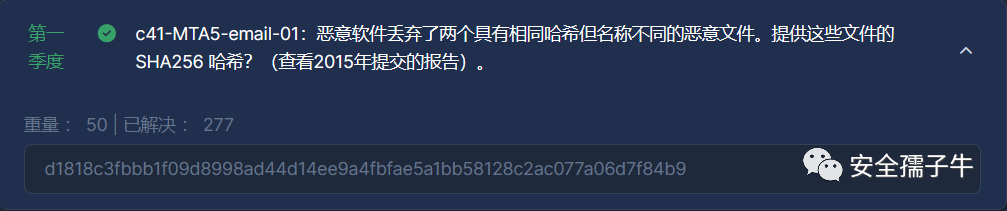

2.3 c41-MTA5-email-01:恶意软件丢弃了两个具有相同哈希但名称不同的恶意文件。提供这些文件的 SHA256 哈希?(查看2015年提交的报告)

通过搜索文件的SHA256值,查看到2015年的分析信息

https://www.hybrid-analysis.com/search?query=0e3c8fbe4725db48bbd7c84a3cc748ea678fa645ac4e01cd540cb29023923360

查看关联文件显示到文件的SHA256值

https://www.hybrid-analysis.com/sample/0e3c8fbe4725db48bbd7c84a3cc748ea678fa645ac4e01cd540cb29023923360/564373f00e316d182e040843

2.4 c41-MTA5-email-01:恶意软件发起了多少 DNS 请求?(查看2015年提交的报告)

通过查看2015年的报告中,查看DNS请求中有三个网址

2.5 c41-MTA5-email-02:本文档中有多个流包含宏。提供最高一个的数字

通过Foxmail打开第二个邮件,查看附件为Excel表格

使用oledump进行分析文件,文件下载地址https://github.com/DidierStevens/DidierStevensSuite/blob/master/oledump.py

python3 oledump.py Bill Payment_000010818.xls

2.6 c41-MTA5-email-02:Excel 宏尝试下载文件。提供此文件的完整 URL?

上传Excel表格文件到VT查看网络连接存在EXE文件

2.7 c41-MTA5-email-02:用于从下载 URL 获取数据的对象的名称是什么?

上传云沙箱查看操作行为,最终确定为Microsoft.XMLHTTP

https://cybersecurityfreeresource.wordpress.com/2022/11/20/cyberdefenders-org-malware-traffic-analysis-part-5-ctf-walkthrough/

2.8 c41-MTA5-email-02:Excel 宏将文件写入临时文件夹。提供文件名?

在VT上查看文件行为包含临时文件有三个,最终测试结果为tghtop.exe

2.9 c41-MTA5-email-03:提供攻击者用于存储登录凭据的 FQDN?

使用Foxmail导入邮件,查看邮件内容包含钓鱼邮件和HTML的邮件附件

下载文件附件并打开查找非americanexpress的官方网站

2.10 c41-MTA5-email-04:恶意 js 中存在多少个 FQDN?

使用Foxmail导入邮件,查看存在文件附件

对js脚本进行美化,并且人工进行合并,发现存在3个

https://lelinhtinh.github.io/de4js/

2.11 c41-MTA5-email-04:用于处理和读取文件的对象的名称是什么?

传入沙箱进行测试,查看会下载一个EXE执行程序,并且释放文件

https://www.joesandbox.com/analysis/547318/0/html

搜索createobject,根据提示内容最终结果为ADODB.Stream

2.12 c41-MTA5.pcap:受害者收到了多封电子邮件;但是,用户打开了一个附件。提供附件文件名

目前打开的邮件附件中均包含域名,其中第四个邮件是js文件,执行后会与一个站点有连接

通过brim打开pcap进行域名查找,发现匹配到第四个邮件包含的域名附件

2.13 c41-MTA5.pcap:受害机器的IP地址是什么?

根据上面搜索的域名确定受害主机IP地址为:10.3.66.103

2.14 c41-MTA5.pcap:受害计算机的主机名是什么?

通过wireshark搜索nbns查找,查看该主机请求信息,获取到主机的IP地址为:STROUT-PC

2.15 c41-MTA5.pcap:托管恶意软件的 FQDN 是什么?

通过在Brim看到FQDN为:kennedy.sitoserver.com

2.16 c41-MTA5.pcap:打开的附件将多个文件写入 TEMP 文件夹。提供写入磁盘的第一个文件的名称

在沙箱中搜索temp,查找存储在temp中的文件

https://www.joesandbox.com/analysis/547318/0/html

2.17 c41-MTA5.pcap:写入磁盘的文件之一具有以下 md5 哈希“35a09d67bee10c6aff48826717680c1c”;此恶意软件检查其是否存在哪个注册表项?

在wireshark中选择导出,并过滤恶意域名发现有三个文件,选择导出。通过MD5校验发现400k大小的文件符合MD5值

通过x32debug进行调试,设置断点Bp RegOpenKeyA,获取到注册表信息

2.18 c41-MTA5.pcap:写入磁盘的文件之一具有以下md5哈希“e2fc96114e61288fc413118327c76d93”向“upload.php”页面发送了HTTP post请求。提供网络服务器 IP。(IP 不在 PCAP 中)

通过文件HASH进行搜索,查找连接的主机和OSITN信息

https://www.hybrid-analysis.com/sample/f195bc9c26e0819663a907f855f6cff1125812993b89ba9d7bc48272181e2c73?environmentId=1

2.19 c41-MTA5.pcap:恶意软件在感染后发起了回调流量。提供目标服务器的 IP

已经知道受害机IP地址,根据受害机连接传输的数据大小进行排序,测试得到地址为109.68.191.31

如有侵权请联系:admin#unsafe.sh