本文主要涉及APT追踪挖掘过程的一点总结与回顾,举例经典案例-东亚地区活跃的Kimsuky组织。我觉得还挺实在的,很接地气就翻译了下并注明了出处,热爱写作的人真的很不错,可以把自己的想法与观点表达出来。

Kimsuky是最活跃的APT组织,它一直针对与朝鲜有关的机构、公司、媒体、学术界和其他组织,甚至个人。这篇文章(https://securelist.com/kimsukys-golddragon-cluster-and-its-c2-operations/107258/)的相关技术部分已经在博客上发布,在这篇文章中,我将提供攻击特点的总结,并强调应对此类攻击的要点。

Kimsuky组织的GoldDragon集群的特点

2022年初,Kimsuky组织对国防、政治和朝鲜相关人士进行了一次复杂的网络攻击。这次攻击从最初感染到渗出有一个复杂的感染过程,每个阶段都表现出以下特点。

攻击链

还有其他几个特点:

通常情况下,它要经历两个阶段或更多的感染过程。它最多可以经历五个阶段或更多。最终,它传递最终的有效载荷以渗出信息。

具有相同功能的脚本以各种格式传达给目标,包括Word文档、HTML应用程序和CHM文件。

在攻击的不同阶段,会根据需要采用不同的恶意软件,如旨在从受感染的主机中获取信息的脚本。

它还使用合法的谷歌博客服务来托管恶意的有效载荷。

这种攻击的最终目的是收集敏感信息,如用户的键盘输入,存储在网络浏览器中的登录凭证/cookies,以及屏幕截图。

完整感染链的例子

为什么不容易理解近期网络攻击的整体过程

要了解近期网络攻击的整体过程是一项具有挑战性的任务,因为攻击者往往会尽量减少其工具的曝光。同样,对我来说,收集和分析上述案例的整个感染过程也是很艰巨的。其原因如下。

很难找到在攻击的每个阶段使用的所有恶意软件。即使获得了下载有效载荷的URL,我也不能通过仅仅访问URL来获得有效载荷。

即使确定了一些恶意软件,要在每个对象之间建立联系也是很有挑战性的,这就很难确认完整的感染过程。

攻击者还试图尽可能地减少恶意软件和基础设施的不必要的暴露。

我很幸运地有机会分析攻击者C2服务器的数据,并了解他们是如何将自己的风险降到最低的。在整个感染过程中,攻击者的服务器经历了几个验证步骤。

电子邮件地址检查。当受害者点击通过鱼叉式网络钓鱼发送的链接时,服务器会收到电子邮件地址并验证该电子邮件是否属于预定目标。

IP地址检查。如果上述电子邮件地址检查成功,服务器会保存客户的IP地址并发送恶意文件。如果检查失败,服务器将发送一个合法文件。一旦交付的恶意文件中的宏被执行,服务器就会检查以确保客户的IP地址与先前记录的(点击过的电子邮件链接)IP地址相匹配。

自定义User-agent检查。恶意文件下载的脚本使用类似于Chrome浏览器的User-agent名称,称为“chnome”,只有当User-agent包含“chnome.”字符串时才会交付下一个有效载荷。

从服务器端验证受害者

通过这种方式,攻击者在交付下一阶段的有效载荷之前,会在服务器上执行几个验证步骤,有效地将其工具的曝光度降到最低,并只交付给预定目标。随着安全技术的发展,攻击者也在努力将他们的曝光率降到最低,并延长其基础设施的使用时间。因此,要了解整个攻击过程是有很大难度的。

意义十足的基于背景的响应

尽管攻击的复杂性和模块化程度越来越高,但理解整个攻击过程仍然至关重要。了解如何在每个攻击阶段做出响应并扩大防御是至关重要的。

在攻击的哪个阶段,威胁者会分配更多的资源?下图显示了在研究上述Kimsuky的活动时,在每个阶段发现的恶意软件的数量。第一阶段有45个恶意软件,第二阶段有32个,最后阶段有4个。恶意软件作者花费了大量的时间和精力来创建第一阶段的恶意软件(通过电子邮件传递的武器化文件)。最后阶段的恶意软件,即Windows可执行格式,不容易被发现,甚至可以使用几个月或几年。在第一阶段成功感染目标并获得对主机的重大控制后,攻击者可以实施措施来阻碍下一阶段恶意软件的检测,如禁用防病毒软件或改变安全配置。

每个阶段的恶意软件的数量

许多安全公司似乎都集中在攻击的初始阶段使用的恶意软件上,而最后阶段的恶意软件的可见度相对较低。因此,最后阶段的恶意软件仍然没那么容易暴露,而且很难被安全解决方案发现。最终攻击者可以方便地重复使用最后阶段的恶意软件,而不需要花费太多精力来规避检测。

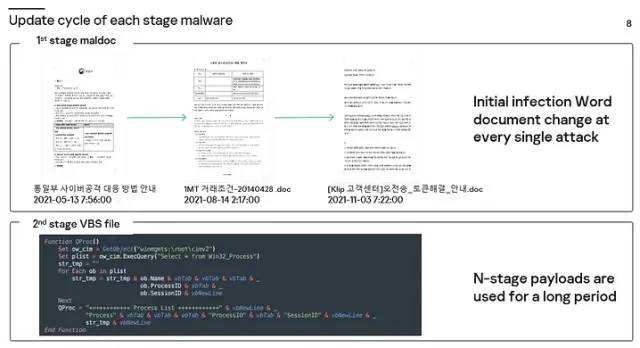

作为另一个例子,下面的PPT显示了恶意的文档文件和它们生成的Visual Basic脚本,这是Kimsuky组织采用的。该文件是连续创建的,并在2021年5月至11月期间根据各种主题分发。尽管如此,该文件创建的脚本文件保留了相同的形式,并被采用了近一年的时间。如果只注重在初始阶段检测文件,可能会导致在某些时候无法检测到的情况。然而,如果在第二阶段有一个检测脚本的计划,就有可能在一年内检测到这种攻击。这就是为什么了解整个攻击过程并为每个阶段制定应对计划是至关重要的。在这种情况下,第一阶段的响应计划的寿命很短,而最后阶段的响应计划的寿命更长。

Kimsuky的恶意软件在每个阶段的更新周期

这并不是Kimsuky组织独有的特征。在主要攻击加密货币行业的BlueNoroff组织的案例中,可以看到在初始阶段发现大量的恶意代码。另一方面,在最后阶段发现的恶意软件数量非常少,而且众所周知,它的变化非常缓慢。如下图所示,在第一阶段总共发现了62个恶意软件,其中42个被上传到VirusTotal。相反,只有两个窃密恶意软件被发现,它们被用来在最后阶段提取信息,并且没有上传到VirusTotal。许多在第一阶段使用的恶意软件被发现,而攻击者往往把更多的精力放在为第一阶段创建他们的恶意程序上。因此,如果防御只关注第一阶段,那么防御失败是不可避免的。

在每个阶段发现的BlueNoroff恶意软件的数量

随着网络攻击变得越来越复杂,并经历了许多阶段,依靠只集中在一个阶段的防御计划可能是不够的。具体来说,只集中在攻击的初始阶段的对策很容易失败。为了有效防御网络攻击,必须对整个攻击过程有一个全面的了解,并制定能够在每个阶段检测和应对的措施。

翻译来源

Understanding the Context of Cyber Threats: Lessons from the Kimsuky Group Attack

https://sp4rk.medium.com/understanding-the-context-of-cyber-threats-lessons-from-the-kimsuky-group-attack-3d026c5629bc

如有侵权请联系:admin#unsafe.sh