日期:2023 年 3 月 14 日

今天看到 Microsoft 修补了 Microsoft Outlook 中一个有趣的漏洞。漏洞描述如下:

Microsoft Office Outlook 包含一个特权升级漏洞,允许对另一服务进行 NTLM 中继攻击以验证用户身份。

但是,没有提供有关如何利用该漏洞的具体细节。

在 MDSec,我们一直在寻求武器化私人和公共漏洞,以在我们的红队行动中为我们提供帮助。最近在FiestaCon的红队活动中发表了关于利用 NTLM 中继的演讲,这个漏洞对我来说特别突出,需要进一步分析。

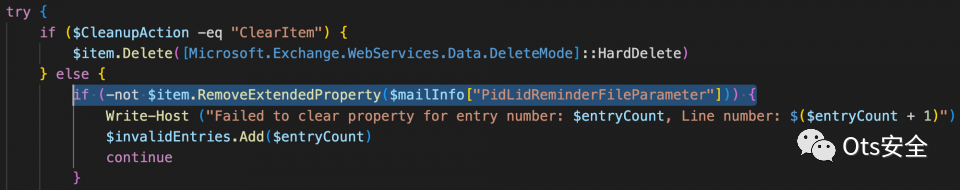

虽然没有提供具体细节,但微软确实提供了一个脚本来审核您的 Exchange 服务器以查找可能被用来利用该问题的邮件项目。

审计脚本的审查表明它专门在邮件项目中寻找PidLidReminderFileParameter属性,并在找到时提供“清理”它的选项:

此属性控制在触发邮件项提醒时 Outlook 客户端应播放的文件名。这当然特别有趣,因为它暗示该属性接受一个文件名,该文件名可能是一个 UNC 路径,以便触发 NTLM 身份验证。

在进一步分析可用属性之后,我们还注意到PidLidReminderOverride属性,其描述如下:

考虑到这一点,我们可能应该设置PidLidReminderOverride属性,以触发 Outlook 在PidLidReminderFileParameter中解析我们的恶意 UNC 。

让我们开始构建一个漏洞……。

利用此问题的第一步是创建一个 Outlook MSG 文件;这些文件是 CFB 格式的复合文件。为了加快这些文件的生成速度,我利用了 .NET MsgKit库。

查看 MsgKit 库,我们发现Appointment类在保存 MSG 文件之前定义了一些要添加到邮件项的属性:

为了创建我们的恶意日历约会,我扩展了 Appointment 类以添加所需的PidLidReminderOverride和PidLidReminderFileParameter属性,如上所示。

从那时起,我们只需要创建一个新约会并保存它,然后再发送给我们的受害者:

这个漏洞特别有趣,因为它会触发对 IP 地址(即受信任的 Intranet 区域或受信任的站点之外的系统)的 NTLM 身份验证,并且无论用户是否选择了是否加载远程图像。

这个值得优先修补,因为它非常容易被利用,而且毫无疑问会很快被对手采用。

原文地址:https://www.mdsec.co.uk/2023/03/exploiting-cve-2023-23397-microsoft-outlook-elevation-of-privilege-vulnerability/

如有侵权请联系:admin#unsafe.sh