概述

Royal 勒索家族从2022年1月开始活动,一直活跃在勒索一线,于2023年2月2日,微步沙箱捕获 Royal Linux 版勒索软件。经微步情报局分析发现:

Royal 勒索组织和其他大多数活跃的勒索组织不同,该组织并不提供 RaaS (勒索软件即服务)服务。与其他勒索组织相同的是均采用双重勒索的方式即勒索+窃密形式进行勒索,一般勒索金额为25至200万美金,如果受害者拒交赎金,攻击者将会将把敏感信息投放至暗网,促使受害者缴纳赎金; Royal 勒索软件最初采用 Black Cat 的加密器,之后才使用自己的加密器 zeon,勒索信的形式和 Conti 类似,直到2022年9月,才改名为当前名称Royal;

该勒索软件采用 C++ 编写的,并且需要命令行进行启动,这也表明他需要借助其他手段才能执行成功;

微步在线通过对相关样本、IP和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步在线威胁感知平台 TDP 、本地威胁情报管理平台TIP、威胁情报云API、互联网安全接入服务OneDNS、主机威胁检测与响应平台OneEDR等均已支持对此次攻击事件和团伙的检测。

一月勒索态势分析

Lockbit 3.0 | royal | alphv | vicesociety |

clop | play | freecivilian | mallox |

blackbyte | bianlian | blackbasta | hive |

lorenz | ransomhouse |

其受害区域主要为北美、欧洲、和中国等地区。

家族分析

3.1家族简介

Royal 勒索软件于2022年1月首次被观察到,之后因为多次攻击医疗保健行业被相关媒体和企业大量通报。相比同期相对活跃的勒索家族,该组织并不提供流行的RaaS(勒索软件即服务)模式,而是由一群经验丰富的勒索人员组成的私人团体。该勒索软件最初使用采用 Black Cat 的加密器,随着人员的不断扩充和软件的不断完善,推出自己的加密器 zeon,并且于2022年9月正式更名为 Royal。

当受害者被 Royal 勒索加密文件之后,后缀名被改为 .roya 后缀,并写入ReadMe.txt 勒索信。在勒索信中,除了保证信息解密外,还提供系统安全审查等话术,意在提高赎金支付率,在勒索信中还包含了攻击者的暗网联系地址。

之后通过输入受害者联系邮箱及相关信息进行联系解密等。

3.2家族画像

团伙画像 | |

特点 | 描述 |

平台 | Windows、Linux |

攻击目标 | 制造业、医疗保健、零售 |

攻击向量 | 恶意链接、钓鱼邮件 |

武器库 | Cobalt Strike |

支持解密 | 否 |

暗网地址 | royal2xthig3ou5hd7zsliqagy6yygk2cdelaxtni2fyad6dpmpxedid.onion |

3.3技术特点

(1)通过恶意链接、钓鱼邮件、诱导用户安装恶意软件

在初始化阶段,攻击者通过钓鱼邮件、虚拟论坛、博客评论、电话欺骗等方式发送给用户恶意链接,该链接通过下载 BATLOADER 和 Qbot 加载器,然后加载器下载执行 Cobalt Strike 恶意程序,通过 Cobalt Strike 进而收集用户凭证、窃取信息、最后上传勒索软件加密文件等操作。

样本关联分析

Royal Linux 样本通过微步云沙箱在2023年2月2日捕获。

通过分析并对比 Royal Windows 版本发现,判定该样本为 Royal 家族最新Linux版本。

4.1 命令行相似

通过对比,发现两者命令行类似:

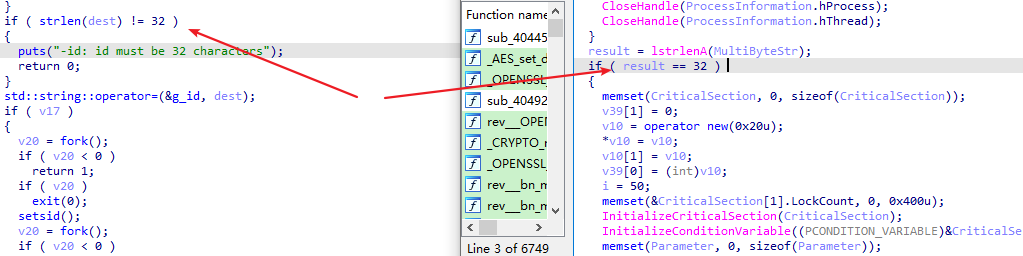

并且二者采用 -id 启动都需要一个32位的数组。

4.2 加密方式相同

二者均采用 RSA+AES 的方式进行文件加密。

4.3 勒索信和加密后缀相同

样本详细分析

5.1基本信息

Sha256 | 42eec2b721e59640d7b88202b80d2d9a5c84bf34534396098a497a60ef5ebb97 |

SHA1 | aeaea352b9fe0236f281ce9456586ff39785fc74 |

MD5 | 99de8709cafc195cd12cfca75d35de4a |

文件类型 | PE32 executable (GUI) Intel 80386, for MS Windows |

文件大小 | 2.13MB |

文件名称 | windows_encryptor.exe |

5.2详细分析

5.2.1带参数执行

该恶意软件需要通过参数执行,在低版本中存在三个参数分别为,-path\-id\-eq在最新版中增加了两个参数 -localonly和-networkonly。

其参数含义如下:

参数 | 含义 |

-path | 需要加密的路径 |

-id | 32位数组 (必选) |

-eq | 被加密的文件的百分比 |

-localonly | 仅本地文件加密 |

-networkonly | 仅共享磁盘加密 |

5.2.2 删除卷影副本

使用带参运行之后,则通过 vssadmin.exe delete shadows /all /quiet 删除副本,防止用户恢复数据。

5.2.3 排除部分加密路径

为了防止数据重复加密或者加密后系统不能运行,也为了提高加密的运行效率和速度,该加密软件会排除扩展名,如 exe\dll\bat\lnk\royal_w\royal_u\README.TXT。

同时排除部分路径路径包括 windows\royal\recycle.bin\google\preflogs\mozilla\tor browser\boot\window.~ws\windows.~bt\windows.old。

5.2.4 线程加密

1.本地文件加密

创建2*cpu数的线程进行文件加密。

恶意文件使用 AES+RSA 的方式进行加密,其 RSA 公钥嵌入本身文件中。

之后使用了 OpenSSL 库和 AES256 算法进行文件加密,最后将文件改为 .royal_w 后缀。

2.共享文件加密

恶意文件通过调用 GetIpAddrTable 检索目标机器的不同 IP 地址,重点包括: 192\10\172\100网段进行搜索。

对遍历得到的 IP 地址尝试使用 SMB 协议进行访问,从而加密共享文件。

5.2.5 写入勒索信

恶意文件专门创建一个线程进行勒索信的写入,其写入目录为排除目录的每个目录都进行写入:

最终加密目录如下:

回复关键词“RO”获取相关IOC。

---End---

点击下方,关注我们

第一时间获取最新的威胁情报

如有侵权请联系:admin#unsafe.sh