现在只对常读和星标的公众号才展示大图推送,建议大家能把渗透安全团队“设为星标”,否则可能就看不到了啦!

最近看其他师傅都在挖edusrc,这不得跟风一波,搞点证书。废话不多说,直接开工。

漏洞挖掘获取rank

1、分析edusrc2023年至今收录漏洞情况

写了个爬虫对教育SRC平台2023年至今收录的漏洞类型进行了爬取,得到了收录最多的漏洞类型。可以看下图,弱口令、敏感信息泄露、sql注入、逻辑漏洞、未授权访问等漏洞占比非常大,所以可以有针对性的对其进行挖掘。

import requests, reurl = 'https://src.sjtu.edu.cn/list/?page='m_num = 0c_num = 0s_num = 0ss_num = 0x_num = 0code_rce_num = 0load_num = 0read_num = 0p_num = 0rce_num = 0passwd_num = 0file_num = 0ll_num = 0check_num = 0hei_num = 0luoji_num = 0read_num = 0p_num = 0rce_num = 0passwd_num = 0file_num = 0ll_num = 0check_num = 0hei_num = 0luoji_num = 0for i in range(1, 642):r = requests.get(url + str(i))rr = r.textm = rr.count("敏感信息泄露")c = rr.count("CSRF漏洞")s = rr.count("SQL注入漏洞")ss = rr.count("SSRF漏洞")x = rr.count('XSS漏洞')code_rce = rr.count('代码执行漏洞')loads = rr.count('任意文件下载')reads = rr.count('任意文件读取')p = rr.count('其他漏洞')rce = rr.count('命令执行漏洞')passwd = rr.count('弱口令')file = rr.count('文件上传漏洞')ll = rr.count('未授权访问')check = rr.count('点击劫持漏洞')hei = rr.count('疑似被黑/存在后门')luoji = rr.count('逻辑缺陷')m_num = int(m) + m_numc_num = int(c) + c_nums_num = int(s) + s_numss_num = int(ss) + ss_numx_num = int(x) + x_numcode_rce_num = int(code_rce) + code_rce_numload_num = int(loads)+load_numread_num = int(reads)+read_nump_num = p+p_numrce_num = rce+rce_numpasswd_num = passwd+passwd_numfile_num = file+file_numll_num = ll+ll_numcheck_num = check+check_numhei_num = hei+hei_numluoji_num = ll+ll_numprint('敏感信息泄露:', m_num)print('CSRF漏洞:', c_num)print('SQL注入漏洞:', s_num)print('SSRF漏洞:', ss_num)print('XSS漏洞:', x_num)print('代码执行漏洞:', code_rce_num)print('任意文件下载',load_num)print('任意文件读取',read_num)print('其他漏洞',p_num)print('命令执行漏洞',rce_num)print('弱口令',passwd_num)print('文件上传漏洞',file_num)print('未授权访问',ll_num)print('点击劫持漏洞',check_num)print('疑似被黑/存在后门',hei_num)print('逻辑缺陷',ll_num)

2、信息收集

子域名:可以使用OneForAll、layer、fofa、Ksubdomain等工具进行探测收集,相关文章也有很多。

收集C段IP:我的收集方式是使用shodan +fofa,首先通过语法找到一个合适的站点,然后利用shodan判断出IP,再使用fofa进行C段的查看

3、漏洞挖掘

通过工具自动化:工具这里推荐使用灯塔arl、goby,他们会自动化进行信息收集,自带了一些poc,可以捡漏。

1day、0day:如最近爆出来的泛微OA的sql注入,一爆出来就有人开始刷了,这个就是看手速了,手速快,知道洞的利用方式就可以上一大波分。可能还会直接碰到证书站,见下图:xxx1997师傅 浙江大学的证书不就到手。

通过自己挖掘发现一些漏洞,搜索关键字进行批量:

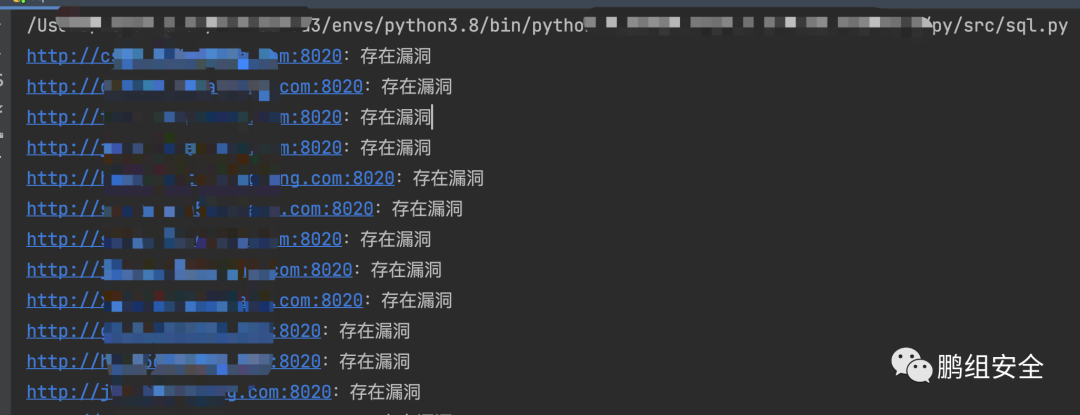

如:sql注入,这里经过测试发现存在注入

通过fofa去查找相同的资产

通过html页面中独特的标识进行fofa识别,如页面中存在

<form action="xxx/xxx/login.php" name="login" method="post" onsubmit="return check()">可以通过fofa语法:body="xxx/xxx/login.php"

资产有90多条,可以写脚本进行批量探测,也可以上一波分

证书获取

当赚取够一定rank时就可以盯一个有证书的学校了

1、详细的信息收集

公司,子公司,域名,子域名,IPV4,IPV6,小程序,APP,PC软件等

2、漏洞挖掘

当收集好资产后就可以进行漏洞挖掘。根据前面的分析edusrc2023年至今收录漏洞情况来看,逻辑漏洞、弱口令、sql注入、未授权访问这四类是最多的,我们也可以从这四类进行下手操作。

某熟理工学院的一个逻辑漏洞

一看到登陆框还有注册,这种看到了肯定要测一波,注册两个账号进行漏洞测试,这时一定要胆大心细,把该测的功能点都要测一遍,

这里的话修改资料会把之前的用户给覆盖掉,直接提交,最终也是证书到手

某某交大的一个越权漏洞

通过字域名发现一处资产,通过目录扫描,发现一个类似于wiki的地方,也是可以注册账号,注册一个普通权限的账号,里面有个关于用户id的值,尝试修改为0的话,直接可越权到管理员权限,普通用户是不能编辑文件,管理员可编辑文章,直接中危到手

后记

挖洞的时候,需要细心细心,再细心,因为一切往往都可能利用

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh